Η ιδέα πίσω από μια επίθεση MAC flooding είναι να στείλετε ένα τεράστιο ποσό απαντήσεων ARP σε ένα switch, υπερφορτώνοντάς το.

Μόλις το switch υπερφορτώσει, μεταβαίνει σε hub mode, που σημαίνει ότι θα προωθήσει την κίνηση σε κάθε υπολογιστή του δικτύου. Το μόνο που πρέπει να κάνει τώρα ο εισβολέας είναι να τρέξει ένα sniffer για να συλλάβει όλη την κίνηση (traffic).

Αυτή η επίθεση δεν λειτουργεί σε κάθε switch. Πολλά νεότερα switches έχουν ενσωματωμένη προστασία έναντι της συγκεκριμέμης επίθεσης.

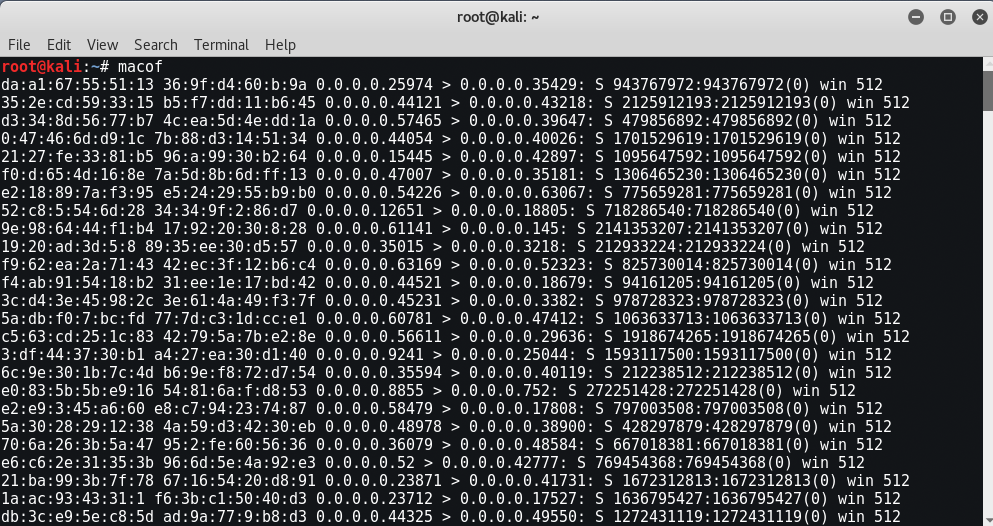

Macof

Το Macof γεμίζει τον cam table σε λιγότερο από ένα λεπτό περίπου, καθώς στέλνει έναν τεράστιο αριθμό καταχωρήσεων MAC περίπου 155.000 ανά λεπτό, για να είμαστε πιο συγκεκριμένοι.

Η χρήση του είναι εξαιρετικά απλή. Το μόνο που πρέπει να κάνουμε είναι να εκτελέσουμε την εντολή ” macof ” από το τερματικό μας. Αυτό το εργαλείο είναι ήδη εγκατεστημένο σε όλες τις εκδόσεις του Kali Linux.

Μόλις ο cam table γίνει flooded, μπορούμε να ανοίξουμε το Wireshark και να αρχίσουμε να καταγράφουμε την κίνηση. Από προεπιλογή, το Wireshark έχει ρυθμιστεί να καταγράφει την κυκλοφορία σε συνεχή λειτουργία.

Ωστόσο, δεν χρειάζεται να κάνετε sniff όταν ένας switch μπαίνει σε hub mode, καθώς η κίνηση είναι ήδη διακριτή.

Αλλά στο ARP Poisoning, το πρωτόκολλο ARP θα εμπιστευόταν πάντα ότι η απάντηση προέρχεται από τη σωστή συσκευή. Λόγω αυτού του ελαττώματος στο σχεδιασμό του, δεν μπορεί σε καμία περίπτωση να επαληθεύσει ότι η απάντηση του ARP στάλθηκε από τη σωστή συσκευή.

Ο τρόπος που λειτουργεί είναι ότι ο εισβολέας θα έστελνε μια πλαστή απάντηση ARP σε οποιονδήποτε υπολογιστή σε ένα δίκτυο για να το κάνει να πιστέψει ότι μια συγκεκριμένη IP σχετίζεται με μια συγκεκριμένη διεύθυνση MAC, δηλητηριάζοντας έτσι την προσωρινή μνήμη ARP που παρακολουθεί τις διευθύνσεις IP σε MAC.

Έτσι, αυτές οι δύο επιθέσεις, δηλαδή το ARP Poisoning και το Mac Flooding, σχετίζονται με το ARP Protocol.

Για να δείτε περισσότερα σχετικά με το macof, απλώς πληκτρολογήστε ” macof -h ” που σας δείχνει όλες τις καλύτερες δυνατές επιλογές.

Χρήση: macof [-s src] [-d dst] [-e tha] [-x sport] [-y dport] [-i interface] [-n times]

- -i interface Καθορίστε τη διεπαφή για αποστολή.

- -s src Καθορίστε τη διεύθυνση IP πηγής.

- -d dst Καθορίστε τη διεύθυνση IP προορισμού.

- -e tha Καθορίστε τη διεύθυνση hardware.

- -x sport Καθορίστε τη θύρα πηγής TCP.

- -y dport Καθορίστε τη θύρα προορισμού TCP.

- -n φορές Καθορίστε τον αριθμό των πακέτων για αποστολή.

Για το Simple Flooding, η εντολή είναι ” macof -i eth0 -n 10 “

Για στοχευμένο Flooding, η εντολή είναι ” macof -i eth0 -n 10 -d 192.168.220.140 “

Μερικά από τα σημαντικότερα αντίμετρα κατά του MAC Flooding είναι:

- Ασφάλεια θύρας – Περιορίζει τον αριθμό των διευθύνσεων MAC που συνδέονται σε μία θύρα στο switch.

- Εφαρμογή του 802.1X – Επιτρέπει κανόνες φιλτραρίσματος πακέτων που εκδίδονται από έναν κεντρικό διακομιστή AAA που βασίζεται στη δυναμική εκμάθηση των clients.

- Φιλτράρισμα MAC – Περιορίζει τον αριθμό των διευθύνσεων MAC σε κάποιο βαθμό.

layer address