Ερευνητές παρουσίασαν την Τετάρτη νέα συναρπαστικά ευρήματα για επιθέσεις που γινόταν επί σειρά ετών (4 χρόνια) σε δεκάδες, αν όχι χιλιάδες iPhone, πολλά από τα οποία ανήκαν σε υπαλλήλους της εταιρείας ασφαλείας Kaspersky με έδρα τη Μόσχα.

Το κυριότερο σημείο μεταξύ των ανακαλύψεων: οι (γνωστοί) άγνωστοι εισβολείς μπόρεσαν να επιτύχουν ένα άνευ προηγουμένου επίπεδο πρόσβασης εκμεταλλευόμενοι μια ευπάθεια σε μια μη τεκμηριωμένη λειτουργία hardware που γνώριζαν ελάχιστοι, εκτός της Apple και ίσως προμηθευτές chip όπως η ARM Holdings.

“Η πολυπλοκότητα του exploit και η αφάνεια του χαρακτηριστικού υποδηλώνουν ότι οι επιτιθέμενοι είχαν πολύ προηγμένες τεχνικές δυνατότητες“, ανέφερε σε ένα email ο ερευνητής της Kaspersky, Boris Larin.

“Η ανάλυσή μας δεν αποκάλυψε πώς αντιλήφθηκαν αυτό το χαρακτηριστικό, αλλά διερευνούμε όλες τις πιθανότητες, συμπεριλαμβανομένης και της τυχαίας αποκάλυψης σε προηγούμενες εκδόσεις firmware ή πηγαίου κώδικα”.

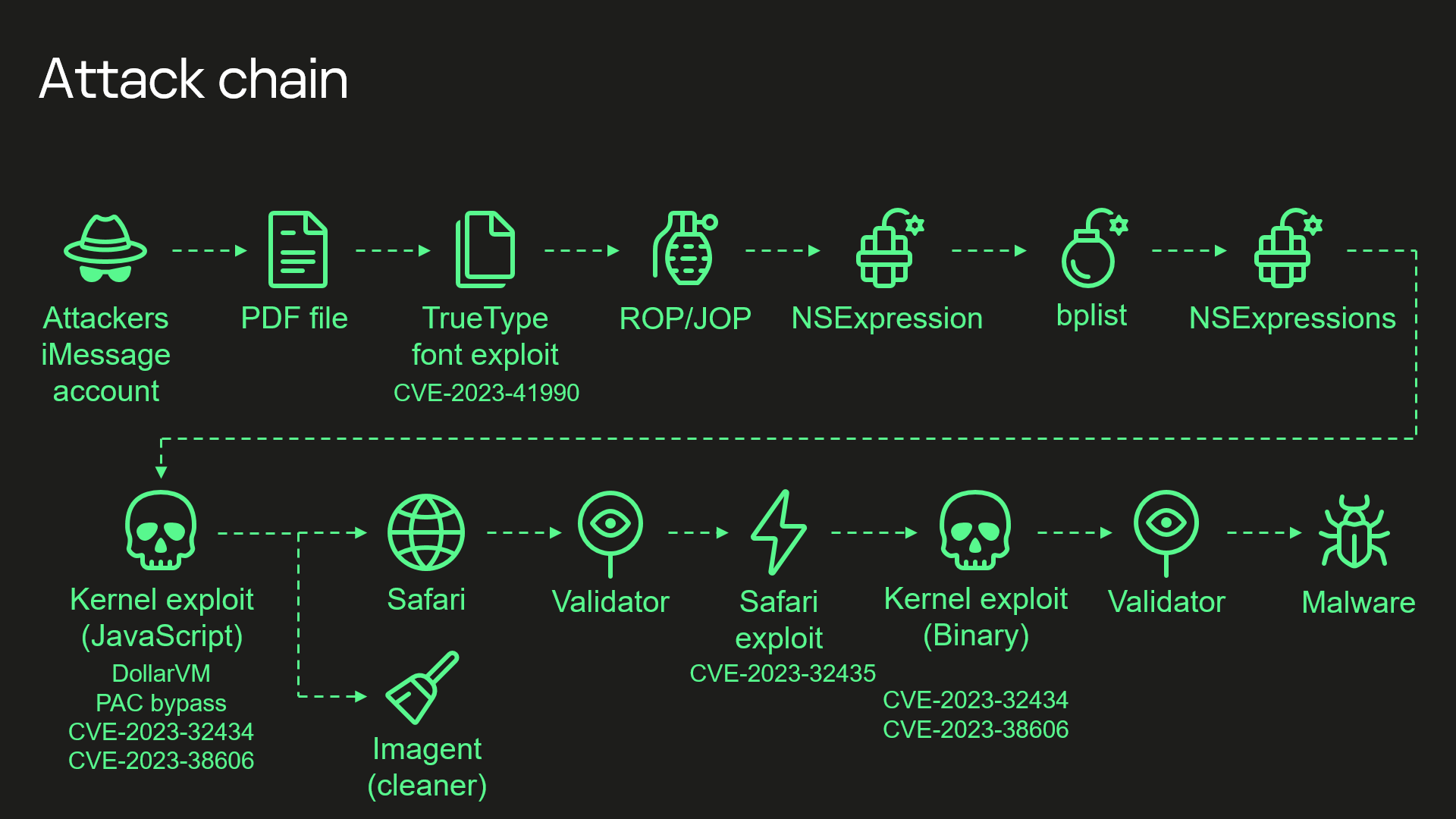

Η μαζική εκστρατεία παρακολούθησης μέσω backdoor, σύμφωνα με Ρώσους αξιωματούχους μόλυνε τα iPhone χιλιάδων ανθρώπων που εργάζονταν σε διπλωματικές αποστολές και πρεσβείες στη Ρωσία, και αποκαλύφθηκε τον Ιούνιο. Σε διάστημα τουλάχιστον τεσσάρων ετών, σύμφωνα με την Kaspersky, ερχόταν μηνύματα μέσω του iMessage που εγκατέστηναν κακόβουλο λογισμικό χωρίς να απαιτείται οποιαδήποτε ενέργεια από τον δέκτη.

Έτσι μπόρεσαν να μολύνουν συσκευές με λογισμικό υποκλοπής που, μεταξύ άλλων, μετέδιδε εγγραφές μικροφώνου, φωτογραφίες, γεωγραφική θέση και άλλα ευαίσθητα δεδομένα σε διακομιστές που ελέγχονταν από τους εισβολείς. Αν και οι μολύνσεις αυτές δεν επιβίωσαν μετά από κάποια επανεκκίνηση, οι εισβολείς συνέχιζαν να στέλνουν μηνύματα με νέο κακόβουλο μέσω του iMessage λίγο μετά την επανεκκίνηση των συσκευών.

Οι λεπτομέρειες που αποκαλύφθηκαν σήμερα Τετάρτη ανέφερουν ότι το “Triangulation” – το όνομα που έδωσε η Kaspersky στο κακόβουλο λογισμικό, εκμεταλλευόταν τέσσερις κρίσιμες ευπάθειες zero-day, που σημαίνει σοβαρά ελαττώματα προγραμματισμού που ήταν γνωστά στους εισβολείς πριν γίνουν γνωστά. στην Apple.

Η εταιρεία από τότε έχει επιδιορθώσει και τα τέσσερα κενά ασφαλείας, τα οποία παρακολουθούνται ως:

Η πιο ενδιαφέρουσα λεπτομέρεια όμως που αποκαλύφθηκε σήμερα είναι η στόχευση μιας άγνωστης δυνατότητας μέχρι σήμερα στο hardware, η οποία αποδείχθηκε καθοριστική για την εκστρατεία Operation Triangulation.

Το zero-day στη συγκεκριμένη στη λειτουργία επέτρεπε στους εισβολείς να παρακάμπτουν προηγμένες προστασίες μνήμης βασισμένες στο hardware, και σχεδιασμένες για να προστατεύουν την ακεραιότητα του συστήματος, ακόμη και αν ένας εισβολέας κατάφερνε να παραβιάσει τη μνήμη του υποκείμενου πυρήνα.

Στις περισσότερες άλλες πλατφόρμες, μόλις οι εισβολείς εκμεταλλευτούν μια ευπάθεια του πυρήνα, έχουν τον πλήρη έλεγχο του παραβιασμένου συστήματος.