Συχνά, για να παραβιάσουμε έναν ιστότοπο, πρέπει να συνδεθούμε και να εκμεταλλευτούμε ένα αντικείμενο. Αυτό μπορεί να είναι ένας πίνακας διαχείρισης ή ένας υποκατάλογος που είναι ευάλωτος σε επιθέσεις. Το κλειδί, βέβαια, είναι να βρούμε αυτά τα αντικείμενα, καθώς μπορεί να είναι κρυμμένα.

Το DIRB, που αναπτύχθηκε από την The Dark Raver, είναι ένα εργαλείο που έχει σχεδιαστεί για να βρίσκει αυτά τα αντικείμενα, κρυμμένα και μη. Δεδομένου ότι περιλαμβάνεται ήδη στο Kali, αν δουλεύετε μέσα από αυτό δεν υπάρχει ανάγκη να κατεβάσετε και να εγκαταστήσετε τίποτα.

Table of Contents

Βήμα 1: Ανοίξτε ένα τερματικό

Το πρώτο βήμα, ως συνήθως, είναι να ενεργοποιήσετε το Kali και να ανοίξετε ένα τερματικό.

Βήμα 2: Εκκίνηση του DIRB

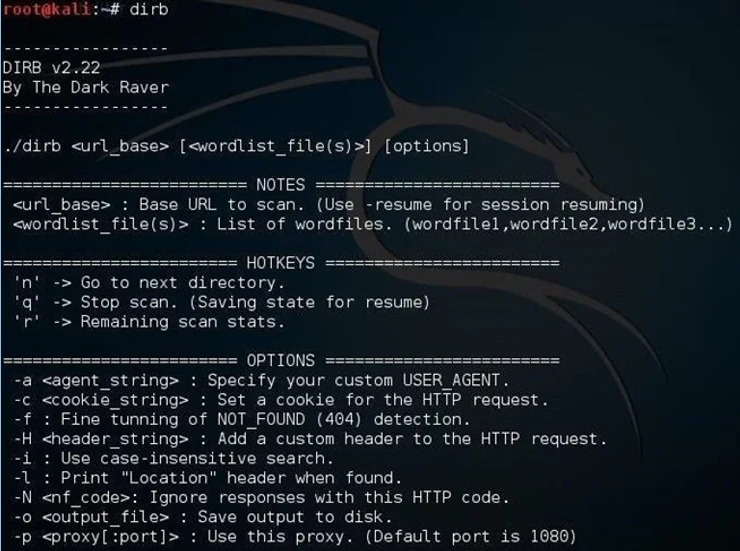

Μόλις ανοίξτε το τερματικό, πληκτρολογήστε dirb για να εμφανιστεί η οθόνη βοήθειας.

kali > dirb

Όπως μπορείτε να δείτε στο παραπάνω στιγμιότυπο οθόνης, η σύνταξη του DIRB είναι πολύ απλή με πολλές επιλογές. Στην απλούστερη μορφή του, χρειάζεται μόνο να πληκτρολογήσουμε την εντολή dirb ακολουθούμενη από τη διεύθυνση URL του ιστότοπου που δοκιμάζουμε.

kali > dirb URL

Βήμα 3: Χρήση του DIRB για μια απλή σάρωση κρυμμένων αντικειμένων

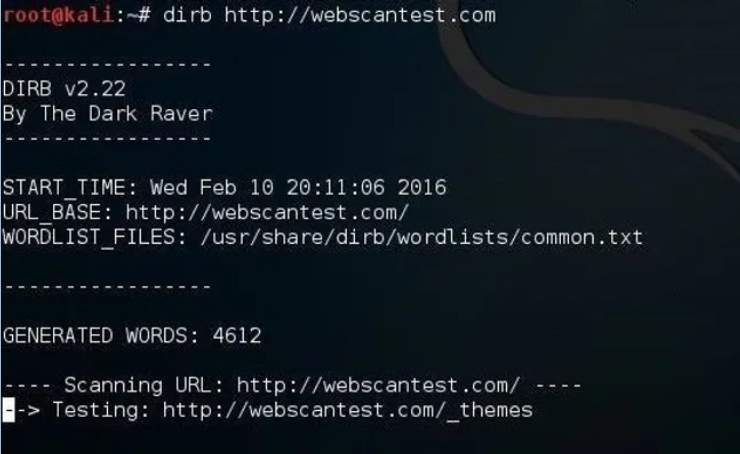

Στην απλούστερη μορφή του, το DIRB θα σαρώσει τον ιστότοπο αναζητώντας 4.612 τύπους αντικειμένων. Ας το δοκιμάσουμε στον αγαπημένο μας ιστότοπο δοκιμών, webscantest.com.

kali > dirb http://webscantest.com

Το DIRB ξεκινά τη σάρωση αναζητώντας τις λέξεις-κλειδιά μεταξύ των αντικειμένων του ιστότοπου.

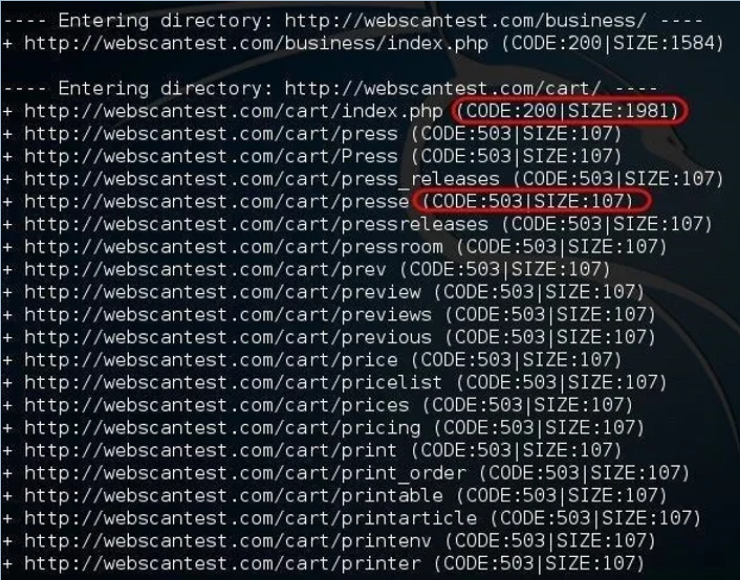

Όταν το DIRB βρει έναν ενεργό κατάλογο (Κωδικός 200), τότε αρχίζει να ψάχνει μέσα σε αυτόν τον κατάλογο για επιπλέον κρυμμένα αντικείμενα. Ο κωδικός 503 υποδεικνύει “προσωρινά μη διαθέσιμο”.

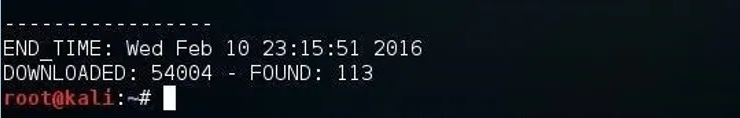

Τέλος, όταν το DIRB τελειώσει, αναφέρει τον αριθμό των αντικειμένων που βρέθηκαν (113 σε αυτή την περίπτωση). Σημειώστε ότι στην παραπάνω οθόνη βοήθειας, μπορούμε να χρησιμοποιήσουμε το switch -o για να στείλουμε τα αποτελέσματα σε ένα αρχείο εξόδου για να αποθηκεύσουμε τα αποτελέσματα σε ένα αρχείο κειμένου.

Βήμα 4: Έλεγχος για ειδικές ευάλωτες λίστες

Μπορούμε να χρησιμοποιήσουμε το DIRB για να ελέγξουμε για συγκεκριμένα ευάλωτα αντικείμενα σε συγκεκριμένους τύπους ιστότοπων. Κάθε σελίδα έχει διαφορετικές ευπάθειες. ΔΕΝ είναι όλες ίδιες. Το DIRB μπορεί να μας βοηθήσει να αναζητήσουμε συγκεκριμένα ευάλωτα αντικείμενα που αφορούν την εκάστοτε σελίδα.

Στο Kali, το DIRB διαθέτει συγκεκριμένες λίστες λέξεων για την αναζήτηση αυτών των ευάλωτων, συχνά κρυμμένων αντικειμένων. Μπορείτε να τις βρείτε στη διεύθυνση:

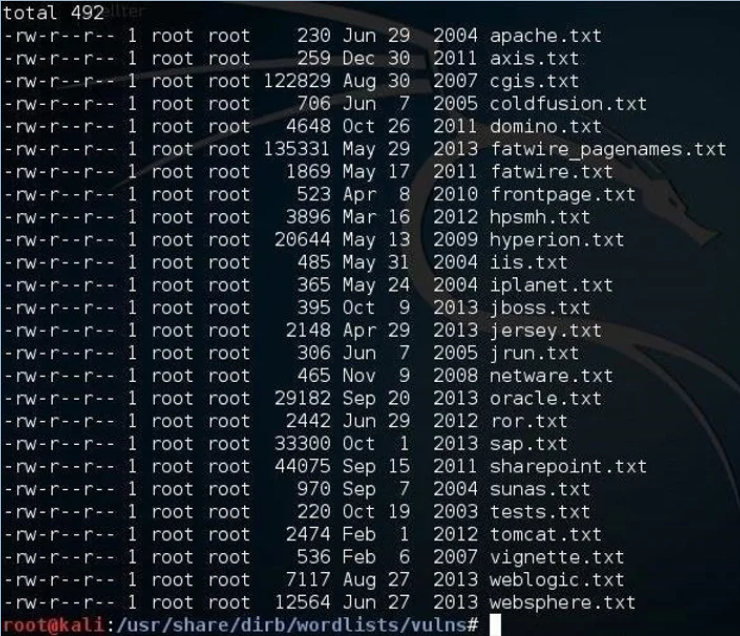

kali > cd /usr/share/dirb/wordlists/vuln

Στη συνέχεια απαριθμήστε τα περιεχόμενα αυτού του καταλόγου:

kali > ls -l

Όπως μπορείτε να δείτε παραπάνω, υπάρχουν πολυάριθμες λίστες λέξεων στο dirb που περιέχουν λέξεις-κλειδιά ευάλωτων αντικειμένων για διάφορες σελίδες, όπως Apache, ColdFusion, FatWire, ISS, JBoss, Oracle, SAP, Tomcat, WebLogic και πολλές άλλες. Δεδομένου ότι υποψιάζομαι ότι ο ιστότοπός μου εκτελεί τον Apache ως διακομιστή (θα μπορούσα να κάνω ένα banner grab ή να χρησιμοποιήσω το httprint για να βεβαιωθώ), είναι λογικό να δοκιμάσω πρώτα τη λίστα λέξεων apache.txt.

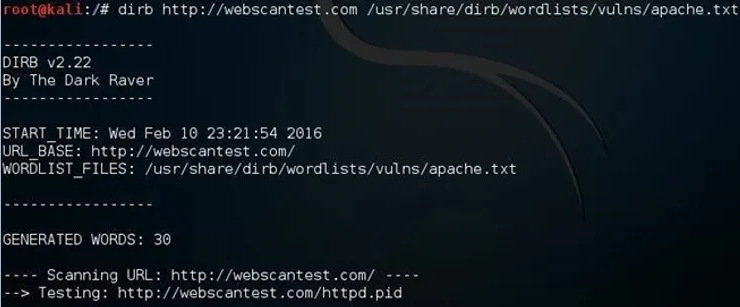

Μπορούμε τώρα να δημιουργήσουμε την εντολή dirb μας για να χρησιμοποιήσουμε τη λίστα λέξεων με τα ευάλωτα αντικείμενα του Apache πληκτρολογώντας:

kali > dirb http://webscantest.com /usr/share/dirb/wordlists/vulns/apache.txt

Όταν πατήσουμε enter, το DIRB θα σαρώσει τον ιστότοπο αναζητώντας ευάλωτα αντικείμενα από τη λίστα λέξεων apache.txt.

Τώρα, το DIRB θα χρησιμοποιήσει τη λίστα Apache για να αναζητήσει γνωστά ευάλωτα αντικείμενα. Αν βρει κάποιο, τότε μπορείτε να κάνετε το επόμενο βήμα και να αναζητήσετε ένα exploit για να το εκμεταλλευτείτε στο Exploit-DB, στο Metasploit, στο SecurityFocus (www.securityfocus.com) ή σε οποιαδήποτε από τις άλλες πολλές πηγές exploits στο διαδίκτυο.

Φυσικά, πρέπει να χρησιμοποιήσετε τη λίστα λέξεων vulns που είναι κατάλληλη για την τεχνολογία που χρησιμοποιείται στον ιστότοπο. Για παράδειγμα, αν πρόκειται για διακομιστή Windows IIS, θα πρέπει να χρησιμοποιήσετε τη λίστα λέξεων iis.txt.