Ένα σύνολο ενεργειών που θα σας βοηθήσουν να εκτελέσετε μια επίθεση brute force με dictionary σε ένα σημείο πρόσβασης WPA3. Το Wacker αξιοποιεί τη διεπαφή ελέγχου wpa_supplicant για τον έλεγχο των λειτουργιών του daemon και για να συλλέξει πληροφορίες σχετικά με τον στόχο κατά τη διάρκεια των προσπαθειών της διαδικασίας του brute force.

Χρήσιμα αρχεία

Το wacker διαθέτει πολλές λεπτομέρειες. Τα αρχεία του βρίσκονται στην διαδρομή /tmp/wpa_supplicant/

- wlan1: one end of the uds

- wlan1_client: one end of the uds

- wlan1.conf: initial wpa_supplicant conf needed

- wlan1.log: supplicant output

- wlan1.pid: pid file for the wpa_supplciant instance

- wlan1_wacker.log: wacker debug output

Χρήση

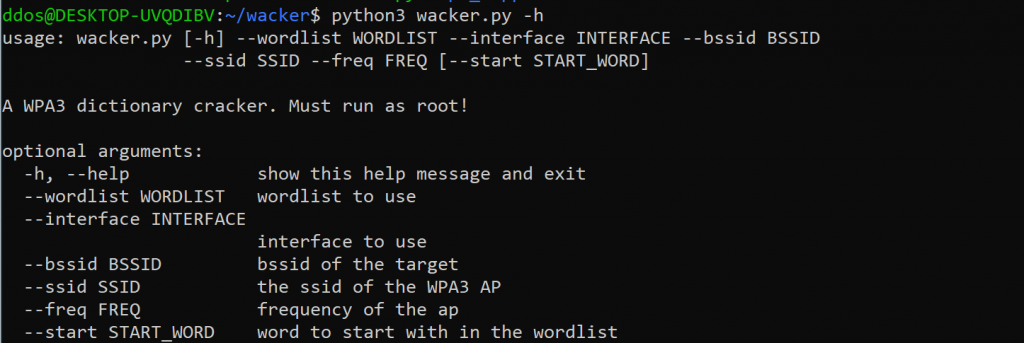

# ./wacker.py --help usage: wacker.py [-h] --wordlist WORDLIST --interface INTERFACE --bssid BSSID --ssid SSID --freq FREQ [--start START_WORD]

A WPA3 dictionary cracker. Must run as root!

optional arguments: -h, --help show this help message and exit --wordlist WORDLIST wordlist to use --interface INTERFACE interface to use --bssid BSSID bssid of the target --ssid SSID the ssid of the WPA3 AP --freq FREQ frequency of the ap --start START_WORD word to start with in the wordlist

Πληροφορίες σχετικά με την εγκατάσταση και τη χρήση του προγράμματος, θα βρείτε εδώ.