Το SARENKA είναι ένα εργαλείο Open Source Intelligence ( OSINT ) που σας βοηθά να αποκτήσετε και να κατανοήσετε το Attack Surface.

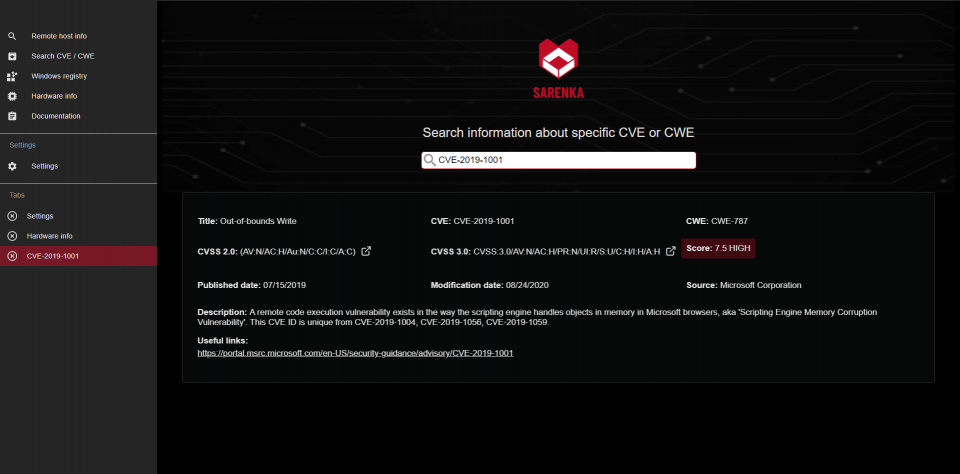

Ο κύριος στόχος είναι η συλλογή πληροφοριών από μηχανές αναζήτησης για συσκευές συνδεδεμένες στο Διαδίκτυο ( https://censys.io/ , https://www.shodan.io/). Εμφανίζει δεδομένα σχετικά με τις κοινές ευπάθειες και τα ανοίγματα (CVE), την κοινή αδυναμία (CWE) και διαθέτει επίσης βάση δεδομένων όπου τα CVE αντιστοιχίζονται σε CWE.

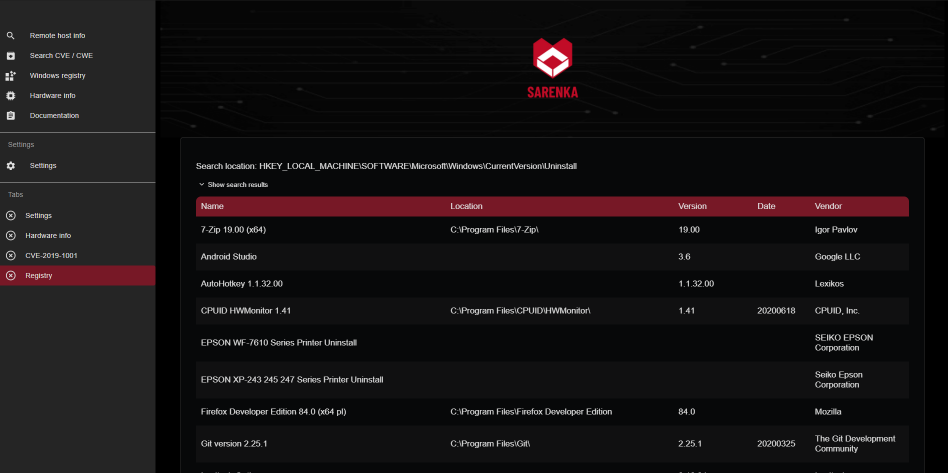

Επιστρέφει δεδομένα σχετικά με το τοπικό μηχάνημα – τοπικό εγκατεστημένο λογισμικό (από το μητρώο των Windows), πληροφορίες τοπικού δικτύου (βιβλιοθήκες python, δημοφιλείς εντολές cmd).

Προς το παρόν η εφαρμογή διαθέτει επίσης απλά εργαλεία, όπως αριθμομηχανή κατακερματισμού, αριθμομηχανή εντροπίας shannon και πολύ απλό σαρωτή θυρών. Θα προστεθούν περισσότερα εργαλεία κρυπτογραφίας-μαθηματικών και scripts αναγνώρισης.

Table of Contents

Χαρακτηριστικά

- λαμβάνει δεδομένα από το https://censys.io/ μέσω ip

- δεδομένα από το https://www.shodan.io/ μέσω ip

- λήψη δεδομένων DNS

- λήψη δεδομένων WHOIS

- banner grabbing

- βρείτε CVEs από CWE

- pdf για αναφορές

Μπορείτε επίσης να:

- υπολογίστε hashes βάση συμβολοσειράς

- υπολογίστε την shannon entropy με βάση τη συμβολοσειρά του χρήστη

Εγκατάσταση

Το SARENKA απαιτεί:

Κατέβασμα από repository

$ git clone https://github.com/pawlaczyk/sarenka.git

Μεταβείτε στον κατάλογο προέλευσης

$ cd sarenka/sarenka

Τρέχουμε το sarenka.py

$ python sarenka.py

Ξεκινώντας

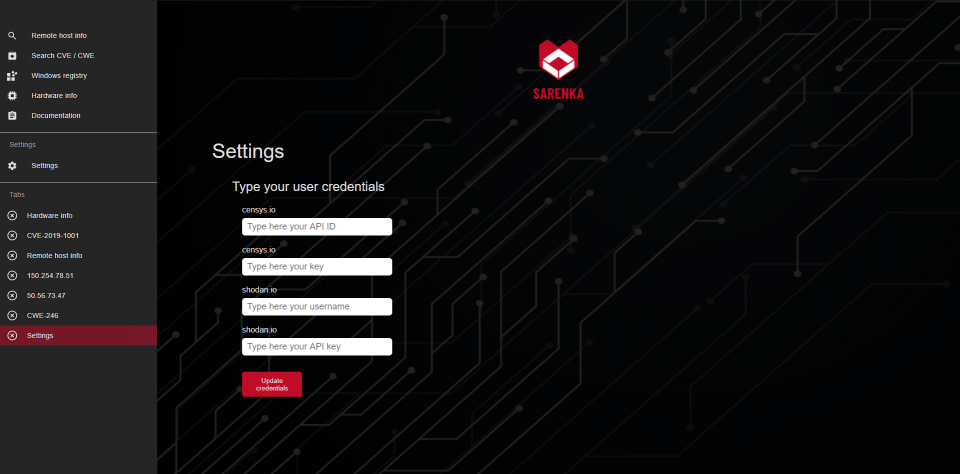

#### Δημιουργήστε λογαριασμούς στις παρακάτω υπηρεσίες:

Εκτέλεση εφαρμογής backend – προεπιλεγμένο http://localhost:8000 /

# go to sarenka/sarenka $ python backend/manage.py runserver

Εκτέλεση frontent εφαρμογής – προεπιλεγμένη http://localhost:3000/

# go to sarenka/sarenka/frontend folder $ npm start

Στιγμιότυπα εφαρμογής

Μπορείτε να κατεβάσετε το πρόγραμμα από εδώ.