Το Metasploit είναι πρωτίστως ένα framework για την ανάπτυξη και τον έλεγχο exploits. Έρχεται με μια σειρά εργαλείων υποστήριξης που βοηθούν στην εκμετάλλευση exploits, συμπεριλαμβανομένων των ανοιχτών ports ενός συστήματος.

Μπορούμε να χρησιμοποιήσουμε σαρωτές για να εντοπίσουμε τις ανοιχτές θύρες αλλά και τις υπηρεσίες που τρέχουν πίσω από αυτές. Χρησιμοποιώντας τις ακόλουθες εντολές μπορούμε γρήγορα να αποτυπώσουμε τη θύρα SMB 445 για να προσδιορίσουμε την έκδοση του λειτουργικού συστήματος.

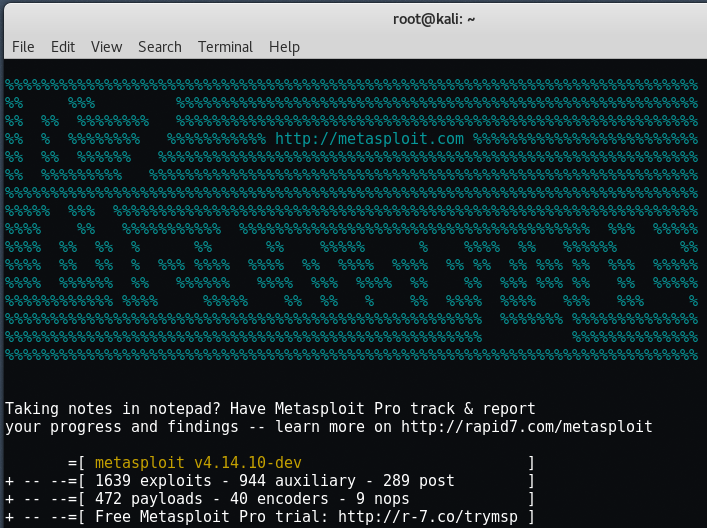

Για να ξεκινήσετε το metasploit, πληκτρολογήστε ” msfconsole ” στο τερματικό σας.

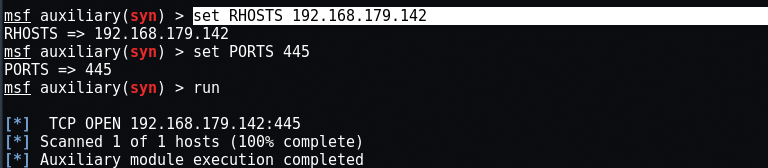

Έπειτα θα χρησιμοποιήσουμε την παρακάτω εντολή για να σαρώσουμε τις ανοιχτές θύρες

Εντολή: use auxiliary/scanner/portscan/syn

Οι σαρωτές χρησιμοποιούν την επιλογή RHOSTS αντί για RHOST. Τα RHOSTS μπορούν να πάρουν IP (192.168.1.20-192.168.1.30), CIDR (192.168.1.0/24), αλλά και (192.168.1.0/24, 192.168.3.0/24) όπως και μια λίστα κεντρικών υπολογιστών (file:/tmp/hostlist.txt).

Σε αυτήν την περίπτωση, η IP (στόχος μας) είναι η 192.168.179.142, οπότε η εντολή είναι ” set RHOSTS 192.168.179.142 “. Εάν θέλετε να σαρώσετε όλες τις θύρες που κυμαίνονται από 1-10000, τότε αφήστε την εντολή PORTS, διαφορετικά μπορείτε να επιλέξετε ” set PORTS 445 “.

Εδώ θα φορτώσουμε το σαρωτή ‘tcp’ πληκτρολογώντας την εντολή run και τα αποτελέσματα μας δείχνουν ξεκάθαρα ότι η θύρα 445 είναι ανοιχτή στην διεύθυνση προορισμού μας. Στη συνέχεια, με βάση τα αποτελέσματά μας, θα χρησιμοποιήσουμε το σαρωτή SMB εάν η θύρα 445 είναι ανοιχτή.

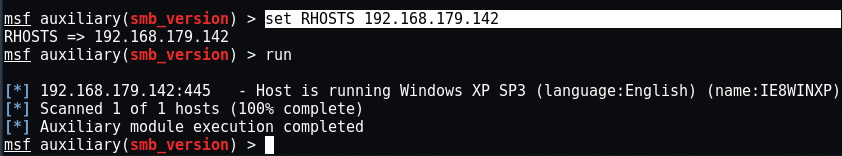

Για σάρωση SMB, πληκτρολογήστε ” use auxiliary/scanner/smb/smb_version” στο ίδιο τερματικό.

Καθορίστε ξανά τον στόχο πληκτρολογώντας ” set RHOSTS 192.168.179.142 “.

Ο σαρωτής smb_version συνδέεται σε κάθε workstation σε μια δεδομένη σειρά κεντρικών υπολογιστών και καθορίζει την έκδοση της υπηρεσίας SMB που εκτελείται.

Όπως μπορείτε να δείτε, με μερικές απλές εντολές στο metasploit μπορείτε εύκολα να προσδιορίσετε τον τύπο λειτουργικού συστήματος ενός απομακρυσμένου μηχανήματος.