Το Google Calendar είναι ένα χρήσιμο εργαλείο οργάνωσης προγραμμάτων και διαχείρισης χρόνου, σχεδιασμένο για να βοηθά άτομα και επιχειρήσεις να σχεδιάζουν την ημέρα τους αποτελεσματικά. Σύμφωνα με το Calendly.com, το Google Calendar χρησιμοποιείται από πάνω από 500 εκατομμύρια χρήστες και είναι διαθέσιμο σε 41 διαφορετικές γλώσσες.![]()

Η δημοφιλία και η αποδοτικότητα του Google Calendar στην καθημερινή εργασία το έχουν καταστήσει έναν δελεαστικό στόχο για κυβερνοεγκληματίες. Πρόσφατα, ερευνητές κυβερνοασφάλειας της Check Point εντόπισαν τη χειραγώγηση εξειδικευμένων εργαλείων της Google – συγκεκριμένα του Google Calendar και του Google Drawings – από κακόβουλους φορείς. Πολλά από τα emails φαίνονται νόμιμα, καθώς φαίνεται να προέρχονται απευθείας από το Google Calendar.

Οι κυβερνοεγκληματίες τροποποιούν τις κεφαλίδες αποστολέα, κάνοντας τα emails να φαίνονται σαν να έχουν σταλεί μέσω Google Calendar εκ μέρους κάποιου γνωστού και αξιόπιστου ατόμου. Μέχρι στιγμής, περίπου 300 μάρκες έχουν επηρεαστεί από αυτή την καμπάνια, ενώ οι ερευνητές έχουν παρατηρήσει 2.300 τέτοια phishing emails μέσα σε διάστημα δύο εβδομάδων.

Επισκόπηση Απειλής

Όπως αναφέρθηκε προηγουμένως, αυτές οι επιθέσεις phishing αρχικά εκμεταλλεύτηκαν τις φιλικές προς τον χρήστη λειτουργίες του Google Calendar, με συνδέσμους που οδηγούσαν σε Google Forms.

Ωστόσο, αφού τα προϊόντα ασφαλείας άρχισαν να εντοπίζουν κακόβουλες προσκλήσεις Calendar, οι κυβερνοεγκληματίες προσαρμόστηκαν και ανέπτυξαν την επίθεση τους αξιοποιώντας πλέον τις δυνατότητες του Google Drawings.

Κίνητρα των Κυβερνοεγκληματιών

Στην καρδιά αυτής της καμπάνιας βρίσκεται η προσπάθεια των κυβερνοεγκληματιών να ξεγελάσουν τους χρήστες ώστε να κάνουν κλικ σε κακόβουλους συνδέσμους ή συνημμένα, επιτρέποντας την κλοπή εταιρικών ή προσωπικών δεδομένων.

Μόλις ένας χρήστης αποκαλύψει, εν αγνοία του, ευαίσθητες πληροφορίες, τα δεδομένα αυτά χρησιμοποιούνται σε οικονομικές απάτες, όπως:

- Πλαστογραφία πιστωτικών καρτών

- Μη εξουσιοδοτημένες συναλλαγές

- Παρόμοιες παράνομες δραστηριότητες

Επιπλέον, οι κλεμμένες πληροφορίες μπορούν να χρησιμοποιηθούν για την παράκαμψη μέτρων ασφαλείας σε άλλους λογαριασμούς, οδηγώντας σε περαιτέρω παραβιάσεις.

Τόσο για οργανισμούς όσο και για ιδιώτες, αυτού του είδους οι απάτες είναι εξαιρετικά αγχωτικές και συχνά έχουν μακροχρόνιες και επιζήμιες συνέπειες.

Τεχνικές Εκτέλεσης της Επίθεσης

Αρχικά, τα emails περιλαμβάνουν έναν σύνδεσμο ή το αρχείο ημερολογίου (.ics) με έναν σύνδεσμο προς Google Forms ή Google Drawings.

Στη συνέχεια, οι χρήστες καλούνται να κάνουν κλικ σε έναν άλλο σύνδεσμο, που συχνά είναι μεταμφιεσμένος ως ψεύτικο reCAPTCHA ή κουμπί υποστήριξης.

Μετά το κλικ, ο χρήστης ανακατευθύνεται σε μια σελίδα που μοιάζει με σελίδα υποστήριξης bitcoin ή πλατφόρμα εξόρυξης κρυπτονομισμάτων.

Στην πραγματικότητα, αυτές οι σελίδες έχουν στόχο να διαπράξουν οικονομικές απάτες. Οι χρήστες καλούνται να ολοκληρώσουν μια ψεύτικη διαδικασία ταυτοποίησης, να εισαγάγουν προσωπικές πληροφορίες και, τελικά, να παρέχουν στοιχεία πληρωμής.

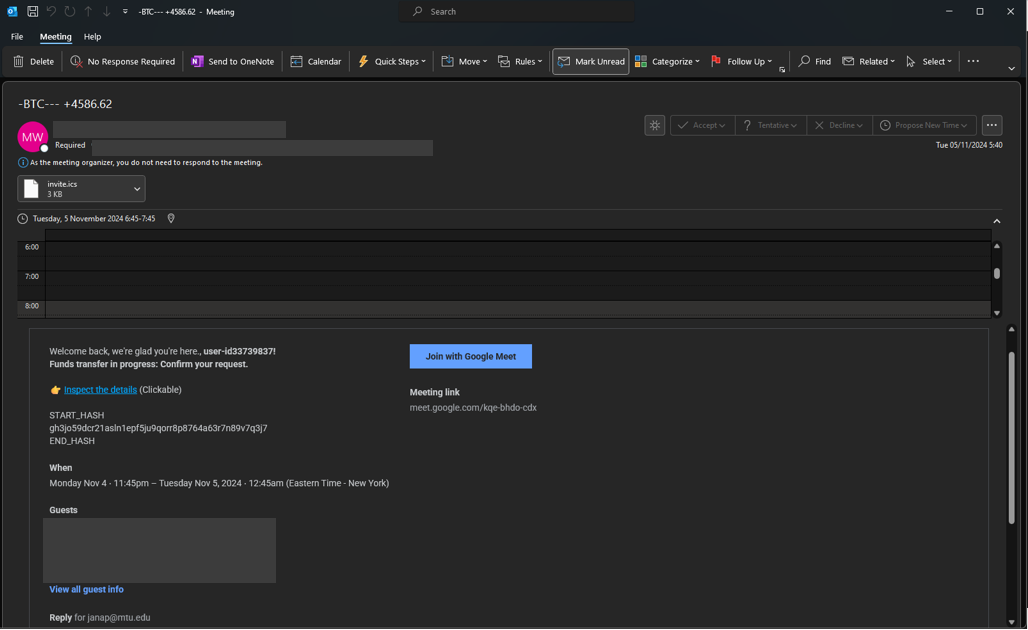

Η παρακάτω επίθεση phishing ξεκίνησε με μια πρόσκληση μέσω Google Calendar. Ορισμένα από τα emails μοιάζουν πολύ με ειδοποιήσεις ημερολογίου, ενώ άλλα χρησιμοποιούν προσαρμοσμένη μορφή:

Initial phishing attack email example

Google Calendar set-up

Αποκλεισμός της Επίθεσης

Για οργανισμούς που θέλουν να προστατεύσουν τους χρήστες από αυτού του είδους τις απειλές phishing, ακολουθούν μερικές πρακτικές προτάσεις:

● Προηγμένες λύσεις ασφάλειας email

Λύσεις όπως το Harmony Email & Collaboration μπορούν να ανιχνεύσουν και να αποκλείσουν αποτελεσματικά ακόμα και τις πιο εξελιγμένες προσπάθειες phishing – ακόμη και όταν εκμεταλλεύονται αξιόπιστες πλατφόρμες, όπως το Google Calendar και το Google Drawings.

Οι κορυφαίες λύσεις ασφαλείας περιλαμβάνουν σάρωση συνημμένων, ελέγχους φήμης URL και ανίχνευση ανωμαλιών με χρήση Τεχνητής Νοημοσύνης (AI).

● Παρακολούθηση χρήσης εφαρμογών τρίτων της Google

Χρησιμοποιήστε εργαλεία κυβερνοασφάλειας που μπορούν να ανιχνεύουν και να ειδοποιούν για ύποπτη δραστηριότητα σε εφαρμογές τρίτων.

● Εφαρμογή ισχυρών μηχανισμών ταυτοποίησης

Μία από τις πιο σημαντικές ενέργειες είναι η υλοποίηση Πολυπαραγοντικής Ταυτοποίησης (MFA) για όλους τους επαγγελματικούς λογαριασμούς.

Επιπλέον, χρησιμοποιήστε εργαλεία ανάλυσης συμπεριφοράς που ανιχνεύουν ασυνήθιστες προσπάθειες σύνδεσης ή ύποπτες δραστηριότητες, όπως πλοήγηση σε ιστότοπους που σχετίζονται με κρυπτονομίσματα.

Πρακτικές συμβουλές για ιδιώτες

Για όσους ανησυχούν για τέτοιες απάτες στα προσωπικά τους email, ακολουθούν κάποιες προτάσεις:

● Να είστε προσεκτικοί με ψεύτικες προσκλήσεις εκδηλώσεων

Ελέγξτε αν η πρόσκληση περιέχει απροσδόκητες πληροφορίες ή αν σας ζητά να εκτελέσετε περίεργες ενέργειες (π.χ. CAPTCHA). Σε τέτοιες περιπτώσεις, αποφύγετε οποιαδήποτε αλληλεπίδραση.

● Εξετάστε προσεκτικά το εισερχόμενο περιεχόμενο

Σκεφτείτε πριν κάνετε κλικ. Τοποθετήστε το ποντίκι πάνω από τους συνδέσμους για να δείτε τον πραγματικό προορισμό τους και πληκτρολογήστε τη διεύθυνση URL στο Google για πρόσβαση στον ιστότοπο με πιο ασφαλή τρόπο.

● Ενεργοποιήστε τη Διπλή Επαλήθευση (2FA)

Για λογαριασμούς Google και άλλες πλατφόρμες που περιέχουν ευαίσθητα δεδομένα, ενεργοποιήστε τη Διπλή Επαλήθευση (2FA). Ακόμη και αν τα διαπιστευτήριά σας παραβιαστούν, η 2FA μπορεί να αποτρέψει τους επιτιθέμενους από την πρόσβαση στους λογαριασμούς σας.

“Συστήνουμε στους χρήστες να ενεργοποιήσουν τη ρύθμιση “γνωστοί αποστολείς” στο Google Calendar. Η συγκεκριμένη ρύθμιση βοηθά στην αντιμετώπιση αυτού του είδους phishing ειδοποιώντας τον χρήστη όταν λαμβάνει πρόσκληση από κάποιον που δεν βρίσκεται στις επαφές του ή με τον οποίο δεν έχει προηγούμενη αλληλεπίδραση μέσω email.”