Συχνά, ως μαχητές του κυβερνοχώρου, πρέπει να ελέγχουμε αν τα συστήματά μας ή τα συστήματα άλλων είναι ευάλωτα σε διάφορες γνωστές ευπάθειες και επιθέσεις. Είτε πρόκειται για pentesters, είτε για μηχανικούς ασφαλείας είτε για άλλους κακόβουλους παράγοντες, οι πληροφορίες αυτές μπορεί να είναι κρίσιμες για την επιτυχία της αποστολής αυτής.

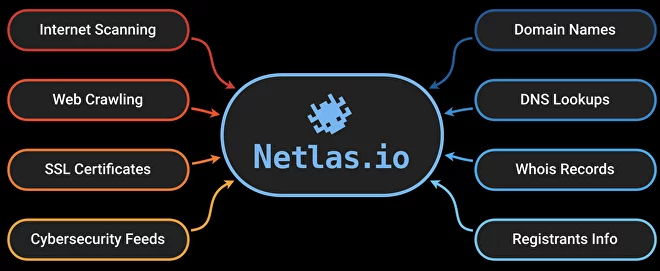

Υπάρχουν αρκετοί άλλοι ιστότοποι που προσφέρουν κάποιες πληροφορίες σε αυτόν τον βασικό τομέα, όπως τα Shodan και Censys, αλλά το netlas.io είναι ίσως το καλύτερο! Για να είμαστε ειλικρινείς, αν δεν χρησιμοποιείτε το netlas.io, χάνετε μία από τις καλύτερες πηγές στο διαδίκτυο.

Το Netlas.io μπορεί να χρησιμοποιηθεί σε τουλάχιστον 5 διαφορετικές περιπτώσεις χρήσης, όπως,

-

OSINT

-

Offensive Security

-

Defensive Security

-

Leads and contacts

-

Marketing Research

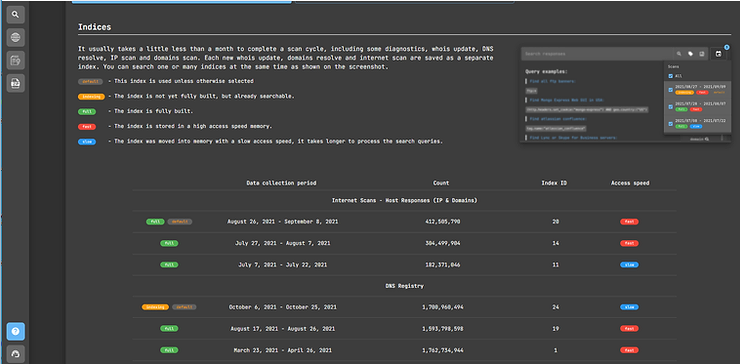

Σε αυτόν τον οδηγό, θα επικεντρωθούμε στη χρήση του netlas.io ως επιθετικού εργαλείου ασφαλείας στο πλαίσιο του penetration testing. Τα πρώτα βήματα μιας pentest δοκιμής, συμπεριλαμβανομένης της αναγνώρισης και του σχηματισμού επιφάνειας μιας επίθεσης, είναι ταχύτερα και ευκολότερα με το Netlas.io. Χρησιμοποιήστε την επιλογή αναζήτησης με whois και DNS, συμπεριλαμβανομένων των εγγραφών A, NS, PTR, MX και SPF για τη διαμόρφωση της περιμέτρου δικτύου, την κλιμάκωση και την απόδοση.

Table of Contents

Βήμα #1: Συνδεθείτε στο netlas.io

Το πρώτο βήμα είναι να πλοηγηθείτε στο netlas.io και να δημιουργήσετε έναν λογαριασμό.

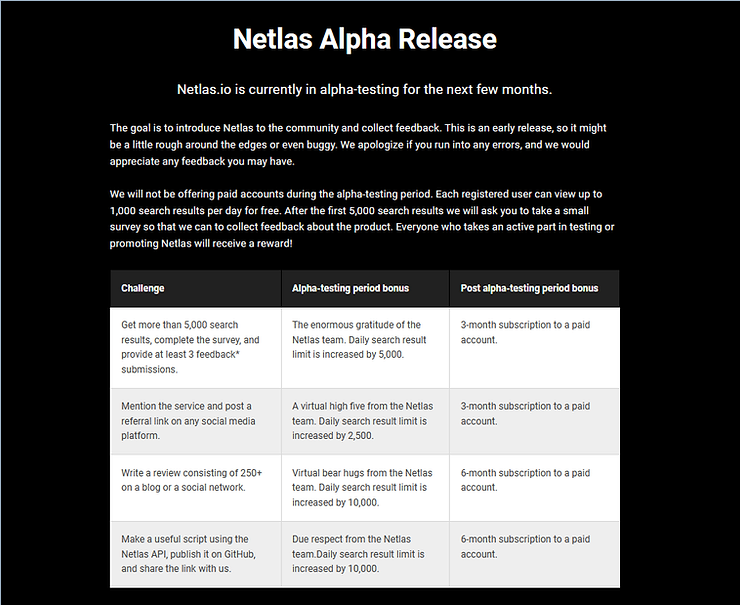

Δεδομένου ότι το netlas.io βρίσκεται σε πρώιμο στάδιο της ανάπτυξής του, προσφέρει πολλαπλούς δωρεάν λογαριασμούς.

Βήμα #2: Βασική αναζήτηση

Όπως πολλές άλλες μηχανές αναζήτησης, μπορείτε να δημιουργήσετε ένα ερώτημα αναζήτησης με πεδία αναζήτησης και φράσεις αναζήτησης που χωρίζονται με άνω και κάτω τελεία (:). Μπορείτε να κάνετε αναζήτηση με βάση τη διεύθυνση IP, τον κεντρικό υπολογιστή, το whois και πολλά άλλα πεδία. Επιπλέον, μπορείτε να κάνετε αναζήτηση με βάση υποπεδία χρησιμοποιώντας το όνομα του πεδίου ακολουθούμενο από το όνομα του υποπεδίου χωρισμένο με τελεία.

field.subfield:value

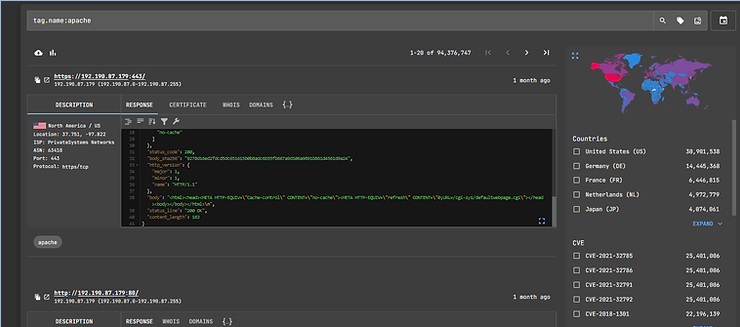

Έτσι, αν ψάχνατε για web servers apache, θα μπορούσατε να πληκτρολογήσετε,

tag.name:apache

Όπως μπορείτε να δείτε παρακάτω, το netlas.io μπόρεσε να βρει 94 εκατομμύρια διακομιστές που χρησιμοποιούν apache.

Κάθε καταχώριση έχει μια καρτέλα απόκρισης, μια καρτέλα πιστοποιητικών, μια καρτέλα Whois και μια καρτέλα domains. Όταν κάνουμε κλικ στην καρτέλα domains, εμφανίζονται όλα τα domains που φιλοξενούνται στη συγκεκριμένη διεύθυνση IP.

Μπορούμε επίσης να κάνουμε αναζήτηση με βάση τον host χρησιμοποιώντας τη σύνταξη,

host:cybrary

Βήμα #3: Αναζήτηση τρωτών σημείων

Μία από τις ομορφιές αυτού του ιστότοπου είναι η δυνατότητα αναζήτησης μέσω ευπαθειών και cve. Για παράδειγμα, αν ήθελα να δω όλες τις τοποθεσίες με ευπάθειες CVE μεγαλύτερες από 9, θα μπορούσα να εισαγάγω την αναζήτηση,

cve.base_score:>9

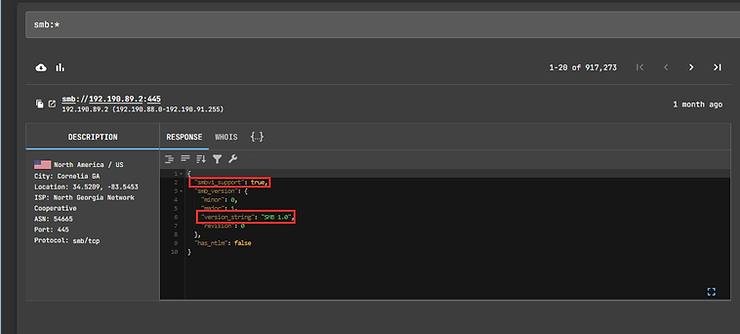

Αν ήθελα να βρω όλες τις τοποθεσίες με ενεργοποιημένο το SMB, θα μπορούσα να εισαγάγω την αναζήτηση,

smb:*

Σημειώστε ότι στο πεδίο απάντησης έχουμε ένα υποπεδίο “smbv1_support“. Μπορούμε να χρησιμοποιήσουμε αυτό το υποπεδίο για να βρούμε όλες τις τοποθεσίες με ενεργοποιημένο το ελαττωματικό και ευάλωτο SMBv1 (true).

smb.smbv1_support:true

Σημειώστε ότι βρέθηκαν πάνω από 113.000 τοποθεσίες με αυτή την ξεπερασμένη και ελαττωματική έκδοση του SMB.

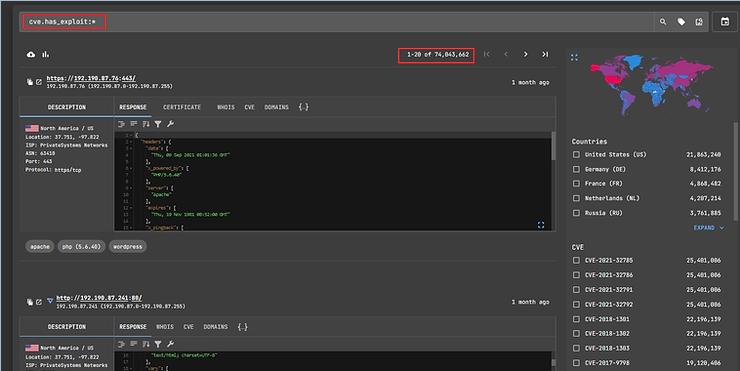

Μπορούμε επίσης να αναζητήσουμε ιστότοπους που έχουν γνωστό δημόσιο exploit χρησιμοποιώντας την αναζήτηση,

cve.has_exploit:*

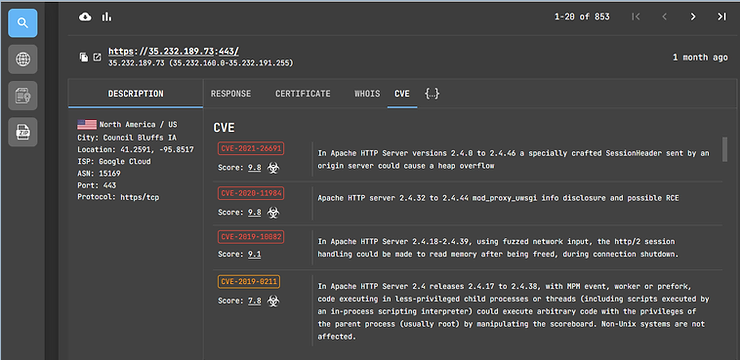

Αυτή η αναζήτηση αποκαλύπτει ότι υπάρχουν πάνω από 74 εκατομμύρια ιστότοποι που είναι πιθανώς ευάλωτοι σε κάποιο γνωστό δημόσιο exploit. Στο δεξιό άκρο της οθόνης μπορείτε να δείτε τα CVE των ευπαθειών που βρέθηκαν. Μπορούμε στη συνέχεια να κάνουμε κλικ στην καρτέλα CVE πάνω από την καταχώριση και το netlas.io θα παραθέσει όλες τις γνωστές ευπάθειες. Σημειώστε ότι ο παρακάτω ιστότοπος έχει 3 ευπάθειες με σοβαρότητα πάνω από 9!

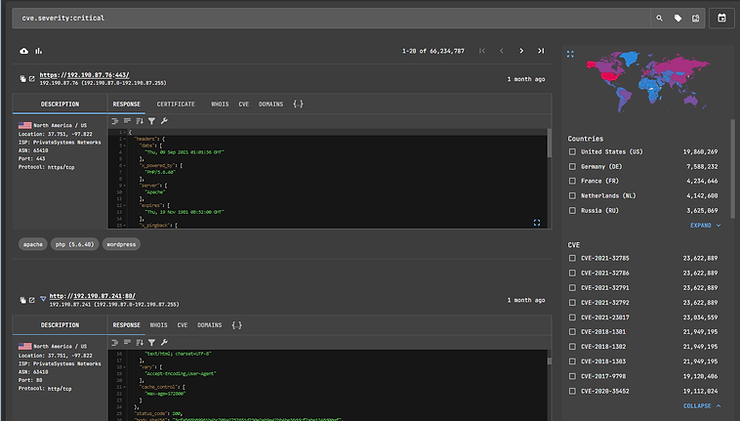

Μπορούμε επίσης να κάνουμε αναζήτηση με βάση το επίπεδο σοβαρότητας των γνωστών ευπαθειών. Αν θέλαμε να δούμε όλες τις τοποθεσίες με βαθμό σοβαρότητας “critical“, χρησιμοποιούμε τον όρο αναζήτησης,

cve.severity:critical

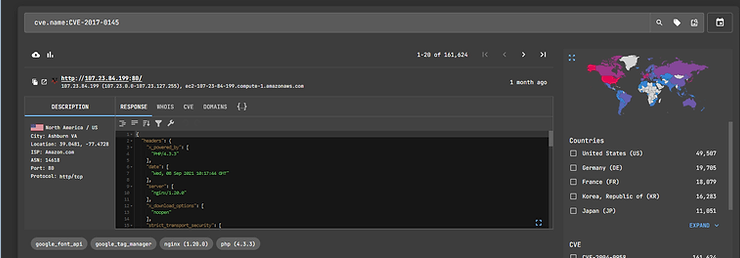

Αν θέλαμε να βρούμε όλους τους ιστότοπους που είναι ευάλωτοι στο διαβόητο exploit EternalBlue (απομακρυσμένη εκτέλεση κώδικα SMB), μπορούμε να ζητήσουμε αναζήτηση με βάση το όνομα CVE,

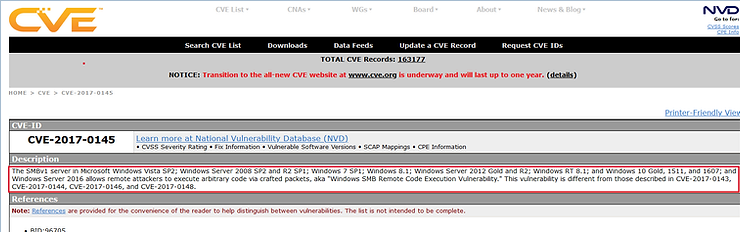

cve.name: CVE-2017-0145

Πάνω από 161 χιλιάδες ιστότοποι εξακολουθούν να είναι ευάλωτοι σε αυτό το exploit. Απλά για το ιστορικό, εδώ είναι η λίστα CVE στο NVD.

Βήμα #4 Χρήση λογικών τελεστών

Όπως και σε άλλους ιστότοπους παρόμοιους με το netlas.io, μπορείτε να χρησιμοποιήσετε λογικούς τελεστές για να περιορίσετε την αναζήτησή σας. Μπορείτε να χρησιμοποιήσετε AND, OR ή NOT (&&, ||, !, αντίστοιχα). Ο προεπιλεγμένος τελεστής είναι το AND.

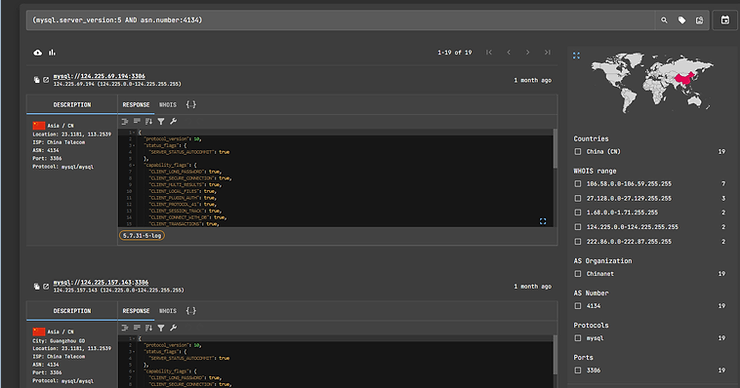

Έτσι, αν ψάχνετε για τοποθεσίες που τρέχουν τις ξεπερασμένες και ευάλωτες τοποθεσίες MySQL v5 με αριθμό ASN 4134 θα μπορούσατε να δημιουργήσετε ένα ερώτημα όπως,

mysql.server.version:5 and asn.number:4134

Το Netlas.io σας επιτρέπει επίσης να κάνετε αναζήτηση χρησιμοποιώντας κανονικές εκφράσεις (regex) και wildcards (* και ?).

Σύνοψη

Εάν ασχολείστε με το pentest ή το OSINT, το netlas.io είναι ένα εργαλείο που πρέπει να έχετε. Μπορεί να σας γλιτώσει από ώρες αναζήτησης βασικών πληροφοριών και τρωτών σημείων.

Ελπίζω να είναι αυτονόητο ότι κανένα εργαλείο δεν είναι τέλειο και αυτό ισχύει και για το netlas.io. Γι’ αυτό πρέπει να εξοικειωθείτε με μια μεγάλη ποικιλία εργαλείων και στη συνέχεια να χρησιμοποιήσετε το καλύτερο εργαλείο για τη δουλειά ή την περίσταση.