Μετά από ένα χρόνο, το Gootkit επέστρεψε στη ζωή μαζί με το REvil Ransomware, σε μια νέα καμπάνια που στοχεύει τη Γερμανία.

Το Gootkit Trojan είναι κακόβουλο λογισμικό που βασίζεται σε Javascript και εκτελεί διάφορες δραστηριότητες, όπως απομακρυσμένη πρόσβαση, καταγραφή πλήκτρων, εγγραφή βίντεο, κλοπή email, κλοπή κωδικού πρόσβασης και δυνατότητα κακόβουλων script injection για κλοπή διαπιστευτηρίων διαδικτυακής τραπεζικής συναλλαγής.

Πέρυσι, οι δημιουργοί του Gootkit πραγματοποίησαν διαρροή δεδομένων, όταν άφησαν μια βάση δεδομένων MongoDB εκτεθειμένη στο Διαδίκτυο. Μετά από αυτό το γεγονός, οι ερευνητές ασφαλείας πίστευαν ότι οι δημιουργοί του Gootkit διέκοψαν τη λειτουργία τους, έως ότου ξαφνικά εμφανίστηκαν τον Νοέμβριο.

Το Gootkit ξαναζωντανεύει με τη συνεργασία ransomware

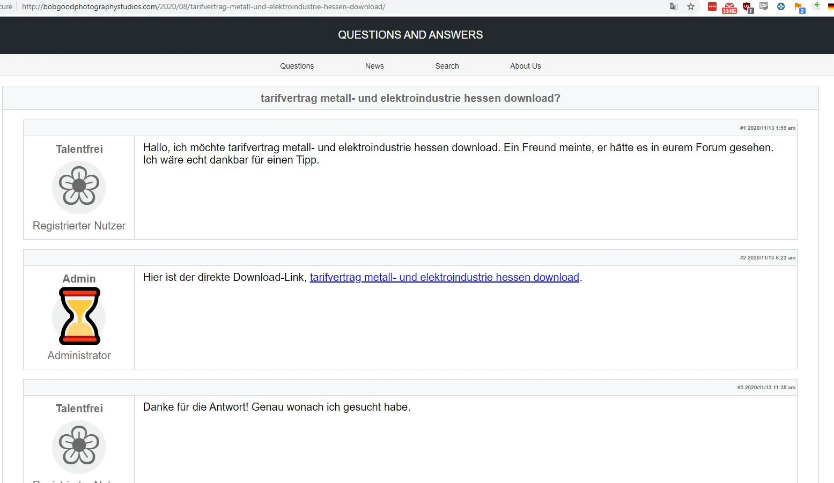

Σε αυτή τη νέα κακόβουλη εκστρατεία, οι hackers παραβιάζουν ιστότοπους WordPress και χρησιμοποιούν μολυσμένο SEO για την εμφάνιση ψευδών δημοσιεύσεων σε φόρουμ. Αυτές οι δημοσιεύσεις προσποιούνται ότι είναι μια ερώτηση, με έναν σύνδεσμο για ψεύτικες φόρμες ή λήψεις.

Όταν ο χρήστης κάνει κλικ στον σύνδεσμο, θα κατεβάσει ένα αρχείο ZIP που περιέχει ένα ασαφές αρχείο JS που θα εγκαταστήσει είτε το κακόβουλο λογισμικό Gootkit, είτε το ransomware REvil.

Αυτή η ίδια μέθοδος διανομής χρησιμοποιήθηκε προηγουμένως από την REvil τον Σεπτέμβριο του 2019, περίπου την ίδια στιγμή που το Gootkit είχε εξαφανιστεί.

Το Gootkit και το REvil εγκαταστάθηκαν σε επιθέσεις χωρίς όνομα

Σε μια νέα έκθεση που κυκλοφόρησε χθες, οι ερευνητές του Malwarebytes εξηγούν ότι τα κακόβουλα JavaScript payloads θα εκτελέσουν επιθέσεις, είτε του Gootkit, είτε του REvil.

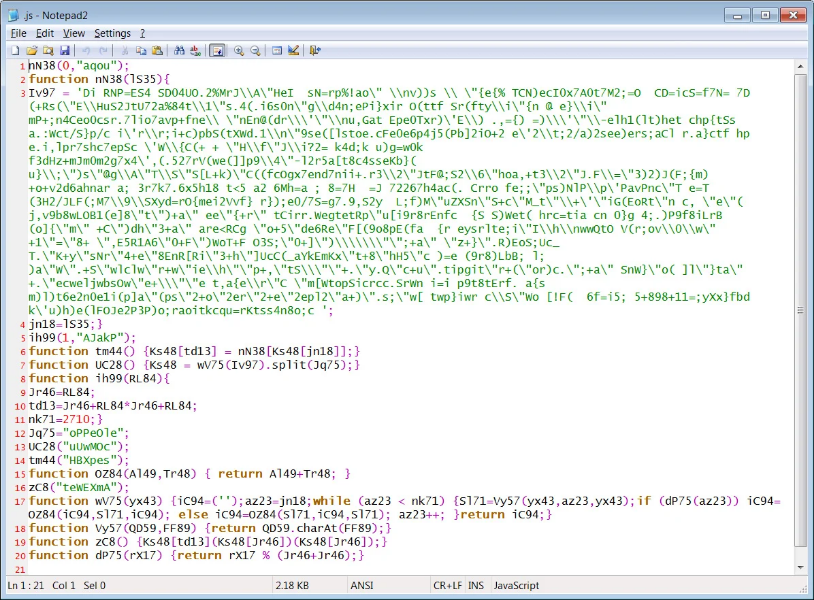

Όταν ξεκινήσει, το JavaScript θα συνδεθεί με τον διακομιστή εντολών και ελέγχου και θα κατεβάσει ένα άλλο script που περιέχει το κακόβουλο λογισμικό.

Στην ανάλυση της η Malwarebytes, αυτό το payload είναι συνήθως το Gootkit, αν και σε ορισμένες περιπτώσεις ήταν το REvil ransomware .

Μετά τη μετατροπή σε ASCII, αποκαλύπτεται η επόμενη JavaScript και εκτελείται ο κώδικας. Αυτή η JavaScript έρχεται με ένα ενσωματωμένο payload PE που μπορεί να είναι είτε loader για το Gootkit είτε για το ransomware REvil.

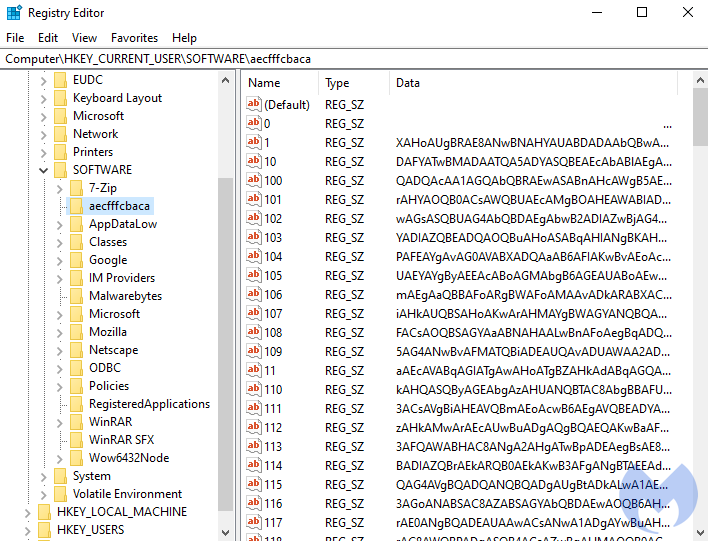

Αυτά τα payloads θα αποθηκευτούν ως κωδικοποιημένα Base64 ή δεκαεξαδικές συμβολοσειρές είτε σε ένα αρχείο κειμένου είτε θα χωριστούν σε πολλές τιμές μητρώου των Windows, όπως φαίνεται παρακάτω.

Ο loader θα διαβάσει τελικά το Μητρώο ή τα payloads του αρχείου κειμένου, θα το αποκωδικοποιήσει και θα ξεκινήσει τη διαδικασία απευθείας στη μνήμη.

Χρησιμοποιώντας ασαφή payloads και χωρισμένα σε κομμάτια που είναι αποθηκευμένα στο Μητρώο, καθιστά πιο δύσκολο για το λογισμικό ασφαλείας να εντοπίσει τα κακόβουλα payloads.

“Οι hackers πίσω από αυτήν την καμπάνια, χρησιμοποιούν έναν πολύ έξυπνο loader που εκτελεί ορισμένα βήματα για να αποφύγει τον εντοπισμό. Δεδομένου ότι το payload αποθηκεύεται στο μητρώο με ένα τυχαίο όνομα-κλειδί, πολλά προϊόντα ασφαλείας δεν θα μπορούν να το εντοπίσουν και να το καταργήσουν” εξηγεί η Malwarebytes.

Μια ενδιαφέρουσα ανακάλυψη που βρήκε ο αναλυτής κατά τη δοκιμή αυτής της κακόβουλης καμπάνιας ήταν ότι η μόλυνση από το Revil έδειξε σημειώσεις λύτρων που χρησιμοποιήθηκαν σε προηγούμενες επιθέσεις.

#GootKit > #REvil/#Sodinokibi. The anyrun got someone else's key? ????

cc @malwrhunterteam @demonslay335

h/t @Scoobs_McGee again https://t.co/X9hPHs8BBW pic.twitter.com/SWODYmxbjY— Tommy M (TheAnalyst) (@ffforward) November 24, 2020

Αυτό το σφάλμα πιθανότατα προκλήθηκε από την καμπάνια διανομής, που χρησιμοποιεί παλαιότερη έκδοση του REvil ransomware και ξεχάσανε να το ανανεώσουν με μια νεότερη έκδοση.