Στον τεχνολογικό κόσμο που ζούμε ακούμε συνεχώς για κυβερνοεπιθέσεις και κλοπές δεδομένων. Η ανίχνευση παραβίασης δεδομένων είναι μία σημαντική εργασία που δεν πρέπει να σταματάει ποτέ. Αλλά για αυτό χρειάζονται και τα κατάλληλα εργαλεία.

Σήμερα, θα εξετάσουμε τα κορυφαία συστήματα εντοπισμού παραβιάσεων δεδομένων.

Ορισμός: Μια παραβίαση δεδομένων είναι οποιοδήποτε συμβάν στο οποίο κάποιος καταφέρνει να αποκτήσει πρόσβαση σε δεδομένα στα οποία κανονικά δεν θα έπρεπε να έχει πρόσβαση. Αυτός είναι ένας μάλλον ασαφής ορισμός και, όπως θα δείτε σύντομα, η έννοια της παραβίασης δεδομένων είναι πολύπλευρη και περιλαμβάνει διάφορους τύπους επιθέσεων. Θα κάνουμε το καλύτερο δυνατό για να καλύψουμε όλες τις πλευρές.

Εργαλεία και συστήματα ανίχνευσης παραβιάσεων δεδομένων

Θα ξεκινήσουμε πηγαίνοντας σε περισσότερες λεπτομέρειες σχετικά με το τι σημαίνει πραγματικά η παραβίαση δεδομένων. Στη συνέχεια, θα διερευνήσουμε τα διάφορα βήματα που εμπλέκονται στην παραβίαση δεδομένων. Αν και κάθε προσπάθεια είναι διαφορετική, οι περισσότεροι ακολουθούν ένα παρόμοιο μοτίβο που θα περιγράψουμε. Η γνώση αυτών των βημάτων θα σας βοηθήσει να κατανοήσετε καλύτερα πώς λειτουργούν οι διαφορετικές λύσεις.

Θα ρίξουμε επίσης μια ματιά στις διάφορες αιτίες παραβίασης δεδομένων. Όπως θα δείτε, δεν φταίνε πάντα οι οργανωμένοι εγκληματίες. Μετά θα δείξουμε ποια είναι η πραγματική προστασία έναντι παραβιάσεων και θα διερευνήσουμε τις διάφορες φάσεις της διαδικασίας εντοπισμού και πρόληψης παραβιάσεων. Επίσης θα διερευνήσουμε τη χρήση των εργαλείων πληροφοριών ασφαλείας και διαχείρισης συμβάντων, ως μέσο εντοπισμού παραβιάσεων δεδομένων. Πάμε να δούμε.

Παραβίαση δεδομένων

Παρόλο που η έννοια της παραβίασης δεδομένων ποικίλλει ανάλογα με τον κλάδο σας, το μέγεθος του οργανισμού σας και την αρχιτεκτονική του δικτύου σας, όλες οι παραβιάσεις δεδομένων έχουν ορισμένα κοινά χαρακτηριστικά.

Ως παραβίαση δεδομένων ορίζεται πρωτίστως η μη εξουσιοδοτημένη πρόσβαση σε ορισμένα προσωπικά δεδομένα. Οι λόγοι για τους οποίους οι hacker κλέβουν δεδομένα και τι τα κάνουν, διαφέρουν πολύ, αλλά και πάλι, το κλειδί του ορισμού εδώ είναι ότι οι πληροφορίες στις οποίες έχουν πρόσβαση οι hacker δεν ανήκουν σε αυτούς.

Είναι επίσης σημαντικό να συνειδητοποιήσουμε ότι οι παραβιάσεις δεδομένων μπορούν να περιλαμβάνουν, είτε αυτό που αναφέρεται ως απόσπαση πληροφοριών από κακόβουλους χρήστες, είτε δεδομένα στα οποία υπήρχε κανονική πρόσβαση αλλά διαδίδονταν χωρίς άδεια. Προφανώς, αυτός ο δεύτερος τύπος παραβίασης μπορεί να είναι πολύ πιο δύσκολο να εντοπιστεί, καθώς προέρχεται από λανθασμένη εσωτερική δραστηριότητα και κακή λειτουργία μίας επιχείρησης.

Παρόλο που υπάρχουν διαφορετικοί τύποι παραβιάσεων δεδομένων, όπως θα δούμε σύντομα, συχνά ακολουθούν ένα καθορισμένο μοτίβο. Η γνώση των διαφόρων βημάτων που κάνουν οι κακόβουλοι χρήστες για να αποκρύψουν ή να απομακρύνουν τα ίχνη προσπάθειας των παραβιάσεων τους είναι σημαντική, καθώς μπορεί να βοηθήσει στην καλύτερη ανάλυση των δικών σας τρωτών σημείων και να προετοιμάσει και να δημιουργήσει καλύτερες άμυνες, που θα κάνουν πολύ πιο δύσκολο το έργο διείσδυσης των εγκληματιών. Λέγεται συχνά ότι η γνώση είναι δύναμη και είναι πραγματικά αλήθεια σε αυτήν την κατάσταση. Όσο περισσότερα γνωρίζετε για παραβιάσεις δεδομένων, τόσο καλύτερα μπορείτε να τις καταπολεμήσετε.

Χρήση των εργαλείων SIEM ως Εργαλεία ανίχνευσης παραβίασης

Τα συστήματα ασφάλειας πληροφοριών και διαχείρισης συμβάντων (SIEM = Security Information and Event Management) μπορούν να αποδειχθούν πολύ καλά στον εντοπισμό παραβιάσεων δεδομένων. Αν και δεν παρέχουν καμία προστασία, ο στόχος τους είναι ο εντοπισμός ύποπτων δραστηριοτήτων. Γι ‘αυτό είναι πολύ καλά στον εντοπισμό παραβιάσεων δεδομένων. Κάθε προσπάθεια παραβίασης δεδομένων θα αφήσει κάποια ίχνη στο δίκτυό σας. Και τα ίχνη που μένουν είναι ακριβώς αυτά που τα εργαλεία SIEM μπορούν να αναγνωρίσουν.

Ακολουθεί μια γρήγορη ματιά στον τρόπο λειτουργίας των εργαλείων SIEM. Αρχικά συλλέγουν πληροφορίες από διάφορα συστήματα. Συγκεκριμένα, λαμβάνουν συχνά τη μορφή συλλογής δεδομένων καταγραφής από τις συσκευές δικτύωσης, τον εξοπλισμό ασφαλείας, όπως τα firewall (τείχη προστασίας) και διακομιστές αρχείων. Όσο περισσότερες πηγές δεδομένων υπάρχουν, τόσο καλύτερες είναι οι πιθανότητες εντοπισμού παραβιάσεων.

Στη συνέχεια, το εργαλείο από τα συλλεγόμενα δεδομένα, θα κανονικοποιήσει αυτά που διασφαλίζουν ότι ακολουθούν μια τυπική μορφή. Και ταυτόχρονα θα εντοπίσει και θα αντισταθμίσει τις αποκλίσεις, όπως για παράδειγμα, όσα δεδομένα έρχονται από διαφορετική ζώνη ώρας. Τα κανονικοποιημένα δεδομένα στη συνέχεια συγκρίνονται τυπικά με μια καθορισμένη ακολουθία για να δει αν υπάρχει κάποια απόκλιση. Τα καλύτερα εργαλεία SIEM θα χρησιμοποιήσουν επίσης κάποιο είδος συμπεριφορικής ανάλυσης, για τη βελτίωση του ποσοστού ανίχνευσής τους και τη μείωση ψευδών αποκλίσεων.

Τα κορυφαία εργαλεία ανίχνευσης παραβίασης δεδομένων

Υπάρχουν διάφοροι τύποι εργαλείων για τον εντοπισμό παραβιάσεων δεδομένων. Όπως μόλις συζητήσαμε, τα εργαλεία SIEM μπορούν να σας βοηθήσουν με αυτό, παρέχοντας παράλληλα πολλές περισσότερες δυνατότητες, προσανατολισμένες στην ασφάλεια. Ας δούμε τις δυνατότητες μερικών από τα καλύτερα εργαλεία.

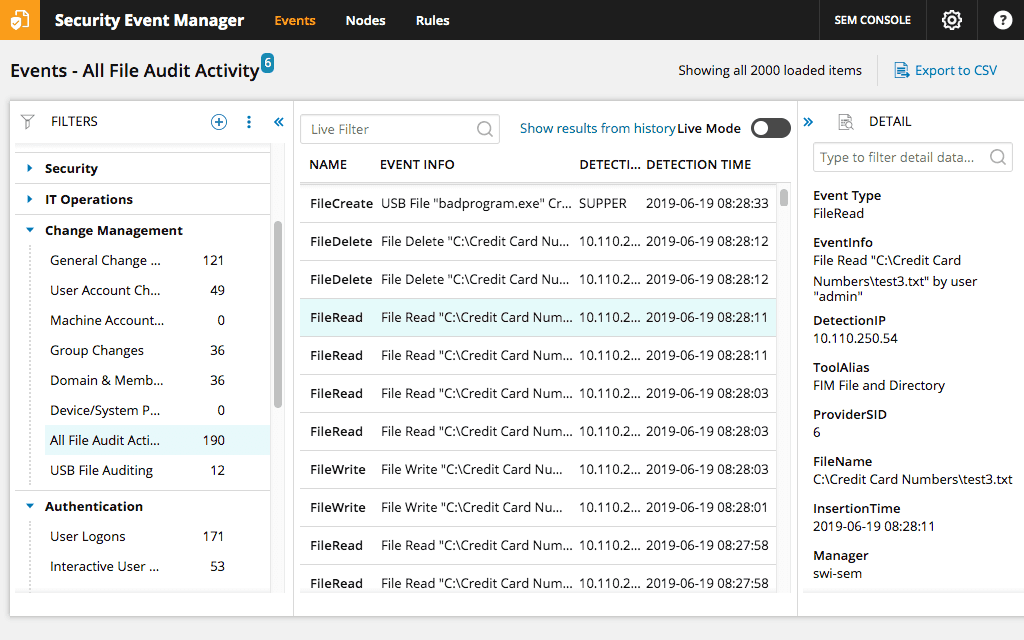

1. SolarWinds Security Event Manager

Όταν πρόκειται για πληροφορίες ασφάλειας και διαχείριση συμβάντων, η SolarWinds προτείνει το Security Event Manager . Παλαιότερα ονομαζόταν SolarWinds Log & Event Manager. Το εργαλείο περιγράφεται καλύτερα ως εργαλείο SIEM αρχικού επιπέδου. Είναι, ωστόσο, ένα από τα καλύτερα συστήματα στην αγορά. Το εργαλείο διαθέτει σχεδόν όλα όσα μπορείτε να περιμένετε από ένα σύστημα SIEM. Αυτό περιλαμβάνει εξαιρετικές δυνατότητες διαχείρισης καταγραφής και συσχέτισης, καθώς και μια εντυπωσιακή μηχανή αναφοράς.

Το Security Event manager δεν είναι δωρεάν, αλλά δίνει την δυνατότητα 30 ημερών δοκιμής. Οι τιμές αγοράς του είναι πολύ υψηλές, αλλά και αναλόγως της εργασίας που προσφέρει.

Το εργαλείο διαθέτει επίσης εξαιρετικές δυνατότητες απόκρισης συμβάντων. Για παράδειγμα, το λεπτομερές σύστημα απόκρισης σε πραγματικό χρόνο θα αντιδράσει ενεργά σε κάθε απειλή. Και επειδή βασίζεται σε συμπεριφορά και όχι σε υπογραφή, προστατεύεστε από άγνωστες ή μελλοντικές απειλές και επιθέσεις zero-day.

Εκτός από το εντυπωσιακό σύνολο χαρακτηριστικών του, το ταμπλό του SolarWinds Security Event Manager είναι πιθανώς το καλύτερο του πλεονέκτημα. Με τον απλό σχεδιασμό του, δεν θα δυσκολευτείτε να βρείτε το εργαλείο σας και να εντοπίσετε γρήγορα τυχόν ανωμαλίες.

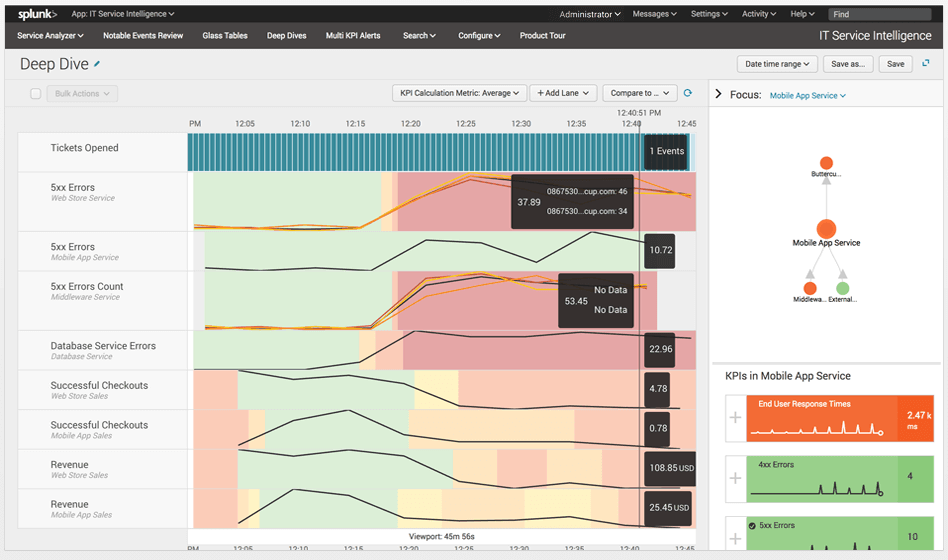

2. Splunk Enterprise Security

Το Splunk Enterprise Security, αποκαλούμενο συχνά και Splunk ES, είναι πιθανώς ένα από τα πιο δημοφιλή εργαλεία SIEM. Είναι ιδιαίτερα διάσημο για τις δυνατότητες ανάλυσης και, όταν πρόκειται για τον εντοπισμό παραβιάσεων δεδομένων, αυτό είναι που μετράει. Το Splunk ES παρακολουθεί τα δεδομένα του συστήματός σας σε πραγματικό χρόνο, αναζητώντας ευπάθειες και σημάδια μη φυσιολογικής ή / και κακόβουλης δραστηριότητας.

Εκτός από τη παρακολούθηση, η απόκριση ασφαλείας είναι μια άλλη από τις καλύτερες δυνατότητες του Splunk ES. Το σύστημα χρησιμοποιεί μια ιδέα που ονομάζεται Adaptive Response Framework (ARF) που ενσωματώνεται στο εξοπλισμό σε πάνω από 55 προμηθευτές ασφαλείας. Το ARF εκτελεί αυτοματοποιημένη απόκριση, επιταχύνοντας χειροκίνητες εργασίες. Αυτό θα σας επιτρέψει να κερδίσετε γρήγορα το πάνω χέρι.

Προσθέστε σε αυτό ένα απλό περιβάλλον εργασίας χρήστη και έχετε μια νικηφόρα λύση. Άλλα ενδιαφέροντα χαρακτηριστικά περιλαμβάνουν τη λειτουργία Notables, η οποία εμφανίζει ειδοποιήσεις προσαρμόσιμες από το χρήστη και το Asset Investigator για επισήμανση κακόβουλων δραστηριοτήτων και αποτροπής περαιτέρω προβλημάτων.

Δεδομένου ότι το Splunk ES είναι πραγματικά ένα ποιοτικό προϊόν για εταιρίες, ίσως να περιμένετε να συνοδεύεται από μια υψηλή τιμή για επιχειρήσεις. Δυστυχώς, οι πληροφορίες τιμολόγησης δεν είναι άμεσα διαθέσιμες από τον ιστότοπο του Splunk, οπότε θα πρέπει να επικοινωνήσετε με το τμήμα πωλήσεων της εταιρείας για να λάβετε μια προσφορά. Η επικοινωνία με το Splunk θα σας επιτρέψει επίσης να επωφεληθείτε από μια δωρεάν δοκιμή, εάν θέλετε να δοκιμάσετε το προϊόν.

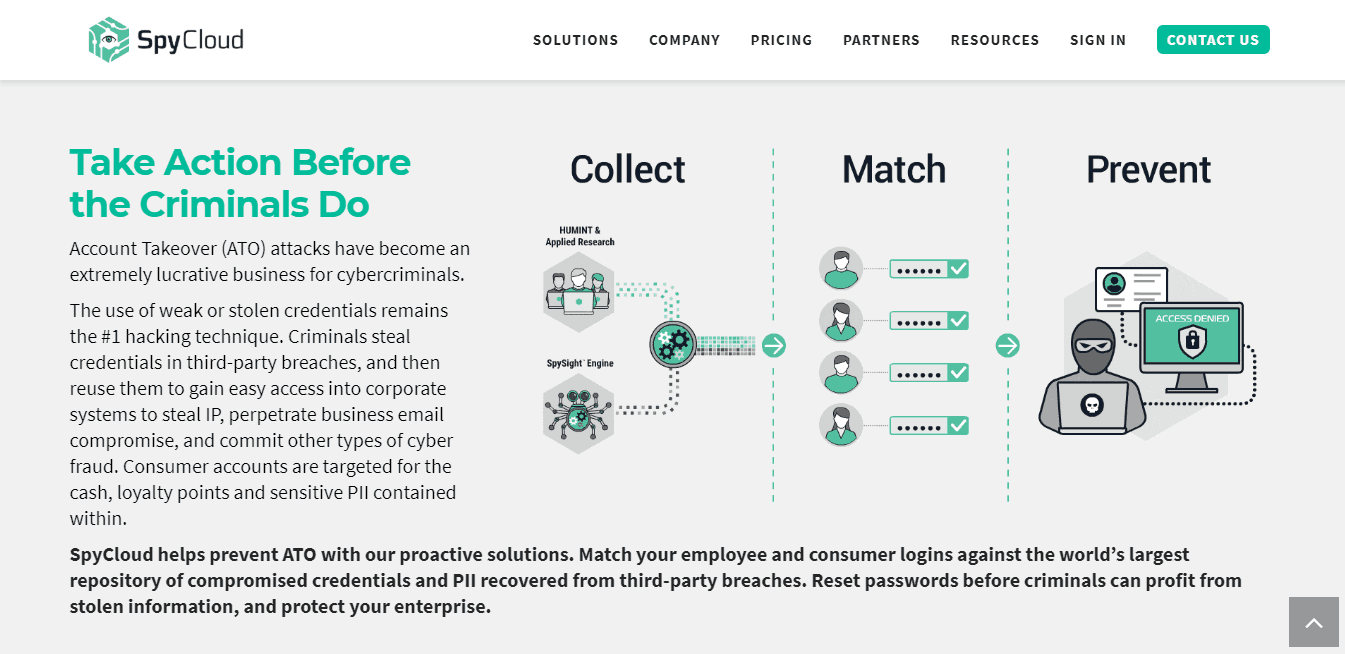

3. SpyCloud

Το SpyCloud είναι ένα μοναδικό εργαλείο, από μια εταιρεία ασφαλείας με έδρα το Ώστιν Αμερικής, και προσφέρει ακριβή και λειτουργικά δεδομένα, που μπορούν να χρησιμοποιήσουν οι υπεύθυνοι ασφαλείας για να προστατεύσουν τους χρήστες και την εταιρεία τους, από παραβιάσεις δεδομένων. Αυτό περιλαμβάνει την κανονικοποίηση, την αντιγραφή, την επικύρωση και τον εμπλουτισμό όλων των δεδομένων που συλλέγει.

Αυτό το πακέτο χρησιμοποιείται συνήθως για τον εντοπισμό εκτεθειμένων διαπιστευτηρίων από υπαλλήλους ή πελάτες, πριν οι κλέφτες έχουν την ευκαιρία να τα χρησιμοποιήσουν για να κλέψουν την ταυτότητά τους ή να τα πουλήσουν σε κάποιον τρίτο στη μαύρη αγορά.

Ένας από τους κύριους παράγοντες διαφοροποίησης του SpyCloud είναι η βάση δεδομένων που αποτελεί περιουσιακό στοιχείο της. Πρόκειται για μία από τις μεγαλύτερες με πάνω από 60 δισεκατομμύρια εγγραφές αυτήν την στιγμή. Αυτές οι εγγραφές περιλαμβάνουν διευθύνσεις email, ονόματα χρήστη και κωδικούς πρόσβασης. Αν δηλαδή το email του υπαλλήλου σας, του προμηθευτή σας ή του πελάτη σας έχει παραβιαστεί, το SpyCloud είναι πιθανόν να το έχει στην βάση δεδομένων του. Αν και το σύστημα χρησιμοποιεί σαρωτές και άλλα εργαλεία αυτοματοποιημένης συλλογής, τα περισσότερα δεδομένα του εργαλείου προέρχονται από τη συλλογή της ανθρώπινης νοημοσύνης και το ιδιόκτητο εμπόριο.

Η πλατφόρμα SpyCloud προσφέρει έναν νικηφόρο συνδυασμό απαράμιλλης ποιότητας, έξυπνου αυτοματισμού και ενός εξαιρετικά εύχρηστου API για την εκτέλεση αυτοματοποιημένων και συνεπών ελέγχων των λογαριασμών των χρηστών του οργανισμού σας, σε σχέση με τη βάση δεδομένων του. Οποιοσδήποτε βρεθεί ενεργοποιεί μια ειδοποίηση και, προαιρετικά, μπορεί να γίνει αποκατάσταση με την επιβολή επαναφοράς του κωδικού πρόσβασης του παραβιασμένου λογαριασμού.

Αρκετές παρόμοιες λύσεις στην αγορά θα βρουν τους εκτεθειμένους λογαριασμούς, αλλά συνήθως πολύ αργά. Δεν θα μπορείτε να κάνετε πολύ περισσότερα από την απλή διαχείριση των συνεπειών μιας παραβίασης δεδομένων. Αυτό δεν συμβαίνει με το SpyCloud καθώς οι προγραμματιστές του κατανοούν τη σημασία της έγκαιρης ανίχνευσης.

Αυτό το προϊόν είναι ιδανικό για οργανισμούς οποιουδήποτε τύπου και μεγέθους και σχεδόν για κάθε κλάδο, όπως λιανικό εμπόριο, εκπαίδευση, τεχνολογία, χρηματοοικονομικές υπηρεσίες, φιλοξενία και υγειονομική περίθαλψη. Οι Cisco, WP Engine, MailChimp και Avast είναι παραδείγματα ορισμένων από τους κύριους πελάτες που χρησιμοποιούν το SpyCloud για την προστασία των λογαριασμών τους.

Οι πληροφορίες τιμολόγησης δεν είναι άμεσα διαθέσιμες από το SpyCloud και θα πρέπει να επικοινωνήσετε με την εταιρεία για να λάβετε προσφορά. Ο ιστότοπος της εταιρείας δηλώνει ότι είναι διαθέσιμη μια δωρεάν δοκιμή, αλλά κάνοντας κλικ στον σύνδεσμο θα μεταφερθείτε σε μια σελίδα όπου μπορείτε να εγγραφείτε για μια επίδειξη.

4. Kount

Το Kount είναι μια πλατφόρμα ανίχνευσης παραβιάσεων λογισμικού που λειτουργεί ως υπηρεσία (SaaS = Software as a Service). Έχει έδρα το Boise της Αμερικής, ιδρύθηκε πριν από δώδεκα χρόνια και η εταιρεία προσφέρει ασφάλεια δεδομένων και υπηρεσίες εντοπισμού παραβίασης, σε οργανισμούς σε όλο τον κόσμο.

Η πατενταρισμένη τεχνολογία μηχανικής εκμάθησης λειτουργεί εξετάζοντας συναλλαγές σε μικροσκοπικό επίπεδο για τον εντοπισμό κακόβουλων δραστηριοτήτων. Ενώ η υπηρεσία φαίνεται να είναι ιδιαίτερα κατάλληλη για διαδικτυακές επιχειρήσεις, εμπόρους και τράπεζες , μπορεί να εξυπηρετήσει και άλλους τύπους επιχειρήσεων. Αποτρέπει την ανάληψη λογαριασμού, την παράνομη δημιουργία λογαριασμού, τις επιθέσεις brute force, ενώ ταυτόχρονα εντοπίζει πολλούς λογαριασμούς και κοινή χρήση λογαριασμών.

Το Kount μπορεί να παρέχει στον οργανισμό σας αρκετά δεδομένα και σύνολα εργαλείων για να αντιμετωπίσετε τις περισσότερες διαδικτυακές απειλές και να προστατεύσετε τα δεδομένα των πελατών, των υπαλλήλων και των χρηστών σας από κάθε είδους διαδικτυακή επίθεση. Η υπηρεσία έχει μια τεράστια πελατειακή βάση περισσότερων από 6.500 εταιρειών, συμπεριλαμβανομένων ορισμένων κορυφαίων εμπορικών σημάτων, που βασίζονται στην υπηρεσία για την προστασία από παραβιάσεις δεδομένων.

Είναι εύκολο στην εφαρμογή, και αποτελεί μία αποτελεσματική λύση που μπορεί να προσαρμοστεί για να αντιμετωπίσει τα προβλήματα ασφάλειας διαφόρων οργανισμών που λειτουργούν σε διαφορετικά τμήματα. Κάνει όλη την εργασία εντοπισμού απάτης πολύ πιο απλή.

Το Kount είναι διαθέσιμο σε τρεις εκδόσεις. Πρώτα υπάρχει το Kount Command. Αυτή είναι η πλήρης λύση για κάθε επιχείρηση που αλληλεπιδρά με τους πελάτες της ψηφιακά. Υπάρχει επίσης το Kount Central, μια υπηρεσία ειδικά προσαρμοσμένη για παρόχους λύσεων πληρωμών. Και το Kount Control για προστασία ψηφιακού λογαριασμού. Οι διάφορες λύσεις ξεκινούν από 1.000 $ το μήνα, με τις τιμές να ποικίλλουν ανάλογα με τον αριθμό των συναλλαγών που σκοπεύετε να εκτελέσετε μέσω της υπηρεσίας. Μπορείτε να λάβετε μια λεπτομερή προσφορά ή να κανονίσετε μια επίδειξη επικοινωνώντας με την εταιρεία.

Η διαδικασία παραβίασης βήμα προς βήμα

Ας ρίξουμε μια ματιά σε ποια είναι τα τυπικά βήματα μιας προσπάθειας παραβίασης δεδομένων. Ενώ οι δραστηριότητες που περιγράφονται παρακάτω δεν είναι απαραίτητα ο κανόνας, σας δίνουν μια έγκυρη επίγνωση του τρόπου λειτουργίας του μέσου hacker. Η γνώση αυτών θα σας επιτρέψει να προετοιμαστείτε καλύτερα για την καταπολέμηση των επιθέσεων.

Έρευνα

Το πρώτο βήμα στις περισσότερες επιθέσεις είναι μια φάση διερεύνησης. Οι κακόβουλοι χρήστες ξεκινούν συχνά προσπαθώντας να μάθουν περισσότερα για το δίκτυό σας και το συνολικό ψηφιακό περιβάλλον σας. Θα μπορούσαν, για παράδειγμα, να διερευνήσουν τις δυνατότητές σας στην κυβερνοασφάλεια. Θα μπορούσαν επίσης να δοκιμάσουν κωδικούς πρόσβασης ή να αξιολογήσουν πώς να ξεκινήσουν μια πιθανή επίθεση ηλεκτρονικού ψαρέματος. Άλλοι θα αναζητήσουν ξεπερασμένο λογισμικό χωρίς τις τελευταίες ενημερώσεις κώδικα ασφαλείας, ένα σημάδι ότι θα μπορούσαν να υπάρχουν εκμεταλλεύσιμα τρωτά σημεία και ότι ο υπεύθυνος ασφαλείας σας δεν κάνει καλά την δουλειά του.

Αρχική επίθεση

Τώρα που οι hacker έχουν διερευνήσει το περιβάλλον σας, θα έχουν καλύτερη ιδέα για το πώς να πραγματοποιήσουν την επίθεσή τους. Συνήθως θα ξεκινήσουν ένα πρώτο κύμα επίθεσης. Αυτό θα μπορούσε να λάβει πολλές μορφές, όπως η αποστολή ενός email “ψαρέματος” στους υπαλλήλους για να τους εξαπατήσουν να κάνουν κλικ σε έναν σύνδεσμο που θα τους μεταφέρει σε έναν κακόβουλο ιστότοπο. Ένας άλλος κοινός τύπος αρχικής επίθεσης είναι να σας καταστρέψουν ορισμένες βασικές εφαρμογές, διακόπτοντας συχνά τη ροή εργασίας.

Διευρυμένη επίθεση

Μετά από μια επιτυχημένη αρχική επίθεση, οι εγκληματίες του κυβερνοχώρου συχνά μεταβαίνουν σε ευρύτερες επιθέσεις για να αξιολογήσουν τα επόμενα βήματά τους. Αυτό σημαίνει συχνά ότι αν καταφέρουν να αποσπάσουν μία λεπτομέρεια από τις αρχικές προσπάθειές τους, θα ξεκινήσουν μια ευρύτερη επίθεση που μπορεί να στοχεύσει ολόκληρο το περιβάλλον για να εντοπίσουν όσο το δυνατόν περισσότερα πολύτιμα δεδομένα.

Κλοπή δεδομένων

Παρόλο που θα σας φανεί περίεργο, η πραγματική κλοπή των δεδομένων σας δεν είναι απαραίτητα το τελευταίο βήμα μιας τυπικής επίθεσης. Οι hacker είναι συχνά πολύ ευκαιριακοί και θα αρπάξουν όποιες ενδιαφέρουσες πληροφορίες μπορούν να πάρουν τα χέρια τους. Άλλοι όμως, μπορεί να επιλέξουν να παραμείνουν αδρανείς για λίγο, σε μια προσπάθεια να αποφύγουν τον εντοπισμό, αλλά και να κατανοήσουν καλύτερα ποια δεδομένα είναι διαθέσιμα και πώς μπορούν να κλαπούν καλύτερα.

Οι πληροφορίες που θα λάβουν οι εγκληματίες από οποιονδήποτε οργανισμό ποικίλλουν πολύ. Όμως, δεδομένου ότι «το χρήμα κάνει τον κόσμο να γυρίζει», εκτιμάται ότι τουλάχιστον τα τρία τέταρτα όλων των παραβιάσεων υποκινούνται οικονομικά. Τα κλεμμένα δεδομένα μπορεί συχνά να περιλαμβάνουν εμπορικά μυστικά, ιδιόκτητες πληροφορίες και ευαίσθητα κυβερνητικά αρχεία. Θα μπορούσε επίσης να επικεντρωθούν στα προσωπικά δεδομένα του πελάτη σας που θα μπορούσαν να χρησιμοποιηθούν για το κέρδος των hacker. Αρκετές δημοσιευμένες παραβιάσεις δεδομένων έχουν αναφερθεί τα τελευταία χρόνια, εναντίων εταιριών γιγάντων, όπως το Facebook, το Yahoo, το Uber ή το cPanel, το Capital One. Ακόμη και ο τομέας της υγειονομικής περίθαλψης μπορεί να είναι ο στόχος των επιθέσεων, δυνητικά θέτοντας σε κίνδυνο την υγεία του κοινού.

Αιτίες παραβιάσεων

Οι παραβιάσεις δεδομένων μπορεί να έχουν πολλαπλές αιτίες, μερικές από τις οποίες μπορεί να μην υποψιάζεστε καν. Φυσικά, υπάρχει προφανώς η διαδικτυακή επίθεση (cyberattack), αλλά αυτές οι επιθέσεις αντιπροσωπεύουν μόνο ένα σχετικά μικρό κλάσμα όλων των παραβιάσεων δεδομένων. Είναι σημαντικό να γνωρίζετε για αυτές τις διάφορες αιτίες, καθώς έτσι θα μπορείτε να τους εντοπίζετε και να τους εμποδίζετε να συμβούν. Ας ρίξουμε μια γρήγορη ματιά σε μερικές από τις κύριες αιτίες.

Cyberattacks

Η διαδικτυακή επίθεση, στην οποία ο οργανισμός σας είναι ο άμεσος στόχος των hacker, είναι όπως θα φανταζόσασταν μια από τις αιτίες παραβίασης δεδομένων. Το ετήσιο κόστος των επιθέσεων αυτών εκτιμάται ότι κοστίζει πάνω τα 600 δισεκατομμύρια δολάρια σε όλο τον κόσμο, οπότε δεν είναι περίεργο που οι οργανισμοί ανησυχούν τόσο πολύ για αυτό. Οι εγκληματίες του κυβερνοχώρου χρησιμοποιούν ένα ευρύ οπλοστάσιο μεθόδων για τη διείσδυση στα δίκτυά σας και τη διήθηση των δεδομένων σας. Αυτές οι μέθοδοι μπορούν να περιλαμβάνουν το ηλεκτρονικό ψάρεμα (phishing) για να αποκτήσουν πρόσβαση μέσω των απρόσεκτων χρηστών ή ransomware για να εκβιάσουν οργανισμούς κρατώντας ως όμηρο τα δεδομένα τους. Η εκμετάλλευση διαφόρων τρωτών σημείων λογισμικού ή του λειτουργικού συστήματος είναι ένας άλλος κοινός τρόπος για να ληστέψουν τους πολύτιμους υπολογιστές τους.

Εσωτερικές παραβιάσεις

Οι εσωτερικές παραβιάσεις μπορεί να είναι πιο ύπουλες από τις διαδικτυακές επιθέσεις. Οι στόχοι τους είναι οι ίδιοι, αλλά πραγματοποιούνται μέσα από το δίκτυο. Αυτό καθιστά την ανίχνευσή τους πολύ πιο περίπλοκη. Είναι συχνό το παράδειγμα των δυσαρεστημένων υπαλλήλων ή των υπαλλήλων που υποψιάζονται ότι πρόκειται να απολυθούν. Ορισμένοι hacker θα πλησιάσουν τους υπαλλήλους και θα τους προσφέρουν χρήματα με αντάλλαγμα πληροφορίες. Μια άλλη κοινή αιτία εσωτερικής παραβίασης προέρχεται από υπαλλήλους που έχουν απολυθεί αλλά των οποίων τα διαπιστευτήρια πρόσβασης δεν έχουν ακόμη ανακληθεί. Παρ ‘όλα αυτά, θα μπορούσαν να στραφούν εναντίον της πρώην οργάνωσής τους και να κλέψουν τα δεδομένα της.

Απώλεια συσκευής

Αν και δεν είναι τόσο συνηθισμένη αιτία παραβίασης δεδομένων με τις προηγούμενες, η απώλεια συσκευής εξακολουθεί να παίζει έναν σημαντικό ρόλο στις παραβιάσεις δεδομένων. Ορισμένοι χρήστες είναι απλώς απρόσεκτοι και θα αφήσουν διάφορες συσκευές όπως smartphone, φορητούς υπολογιστές, tablet ή φλασάκια, σε μη ασφαλείς τοποθεσίες. Αυτές οι συσκευές θα μπορούσαν ενδεχομένως να περιέχουν ιδιόκτητα δεδομένα για εύκολη και απρόσκοπτη πρόσβαση στο δίκτυό σας. Μια σχετική αιτία παραβίασης δεδομένων είναι η κλοπή συσκευών όπου άτομα με κακή πρόθεση θα κλέψουν τις συσκευές του χρήστη, είτε για να αποκτήσουν πρόσβαση στα δεδομένα που περιέχουν, είτε για να τα χρησιμοποιήσουν ως πύλη προς τα εταιρικά σας δεδομένα. Και μην νομίζετε ότι επειδή θεωρείτε αυτές οι συσκευές ασφαλείς, κινδυνεύετε λιγότερο. Μόλις οι κακόβουλοι χρήστες πάρουν τα χέρια τους στις συσκευές σας, το να σπάσουν την ασφάλεια της είναι πολύ εύκολο για αυτούς.

Ανθρώπινο λάθος

Η κύρια διαφορά μεταξύ ανθρώπινου σφάλματος ως αιτίας παραβιάσεων δεδομένων και εσωτερικών παραβιάσεων είναι ότι το πρώτο είναι τυχαίο. Μπορεί όμως να έχει πολλές μορφές. Για παράδειγμα, κάποια ομάδα IT ενδέχεται να έχει εκθέσει κατά λάθος δεδομένα πελατών σε μη εξουσιοδοτημένους υπαλλήλους ως αποτέλεσμα εσφαλμένης διαμόρφωσης των δικαιωμάτων πρόσβασης σε έναν διακομιστή. Μια άλλη αιτία παραβίασης που σχετίζεται με ανθρώπινο λάθος έχει να κάνει με τους υπαλλήλους που πέφτουν θύματα phishing. Αυτές είναι οι επιθέσεις όπου οι hacker εξαπατούν το προσωπικό σας να κάνουν κλικ σε κακόβουλους συνδέσμους ή να κατεβάζουν μολυσμένα αρχεία. Και δεν πρέπει να λαμβάνετε ελαφρά το ανθρώπινο λάθος, καθώς η έρευνα έχει δείξει ότι ευθύνεται για τις περισσότερες από τις μισές παραβιάσεις δεδομένων. Μάλιστα πολλές φορές την ευθύνη την φέρει ο εργοδότης καθώς έχει άλλα πράγματα στο μυαλό του και δεν ασχολείται με τα τεχνολογικά ζητήματα.

Προστασία από παραβιάσεις

Τώρα που γνωρίζετε ποιες είναι οι παραβιάσεις δεδομένων, πώς μοιάζουν και ποιες είναι οι αιτίες τους, ήρθε η ώρα να εξετάσουμε πιο προσεκτικά την προστασία τους. Με τους διάφορους τύπους και αιτίες παραβίασης δεδομένων, η υπεράσπιση των οργανισμών σας εναντίον τους μπορεί να μοιάζει μια τρομακτική προοπτική. Για να σας βοηθήσουμε, έχουμε συγκεντρώσει μια λίστα με τις φάσεις προστασίας από παραβιάσεις δεδομένων. Μαζί, αποτελούν τα δομικά στοιχεία κάθε σοβαρής αμυντικής στρατηγικής. Είναι σημαντικό να συνειδητοποιήσετε ότι αυτή είναι μια συνεχής διαδικασία και θα πρέπει να δείτε τα στάδια ως μέρος ενός κύκλου και όχι μια γραμμική προσέγγιση.

Ανακάλυψη

Η φάση ανακάλυψης είναι όπου οι επαγγελματίες της ασφάλειας εργάζονται, μέσω ευαίσθητων πληροφοριών, προκειμένου να εντοπίσουν τυχόν μη προστατευμένα ή με άλλο τρόπο ευάλωτα ή εκτεθειμένα δεδομένα. Αυτό είναι σημαντικό καθώς τέτοιου είδους πληροφορίες μπορεί να είναι ένας εύκολος στόχος για κακόβουλα άτομα. Είναι, επομένως, πολύ σημαντικό να λάβετε τα απαραίτητα μέτρα για να το ασφαλίσετε. Ένας τρόπος για να το κάνετε αυτό είναι να ελέγξετε ποιος έχει πρόσβαση σε αυτά τα δεδομένα και να αλλάξετε εξουσιοδοτήσεις, για να διασφαλίσετε ότι μόνο εκείνοι που πρέπει να εργαστούν με αυτά, μπορούν να έχουν πρόσβαση σε αυτά. Μην αφήσετε όλους τους υπαλλήλους να βλέπουν και να διαχειρίζονται τα πάντα.

Ανίχνευση

Η επόμενη φάση είναι η φάση ανίχνευσης. Εδώ πρέπει να παρακολουθείτε για απειλές ασφαλείας που μπορούν να παρέχουν στους κυβερνοεγκληματίες εύκολα σημεία εισόδου στο δίκτυό σας. Αυτή είναι μια κρίσιμη φάση, καθώς μπορεί να είναι εξαιρετικά εύκολο για τους hacker να έχουν πρόσβαση στα δεδομένα σας εάν δεν εργάζεστε ενεργά για τον εντοπισμό και την επιδιόρθωση τυχόν ευπαθειών που υπάρχουν. Για παράδειγμα, οποιαδήποτε εφαρμογή που δεν έχει ενημερωθεί με τις πιο πρόσφατες ενημερώσεις ασφαλείας, μπορεί να γίνει ένας εύκολος στόχος για τους επιτιθέμενους που είναι ελεύθεροι να εκμεταλλευτούν οποιεσδήποτε ευπάθειες υπάρχουν. Αυτή η φάση, περισσότερο από όλες τις άλλες, πρέπει να είναι μια συνεχής και επαναλαμβανόμενη διαδικασία.

Προτεραιότητα

Μόλις περάσετε τις προηγούμενες φάσεις και έχετε εντοπίσει τους κινδύνους σας, το τελευταίο βήμα για να μπορέσετε να αρχίσετε να διορθώνετε τα πράγματα είναι η φάση προτεραιότητας. Η ιδέα εδώ είναι να κατανοήσετε ποια περιουσιακά στοιχεία διατρέχουν κίνδυνο, προκειμένου να εξασφαλιστούν γρήγορα τα πιο εκτεθειμένα ή εκείνα που θα είχαν τις χειρότερες συνέπειες σε περίπτωση παραβίασης. Αυτή η φάση διεξάγεται συχνά μέσω ελέγχων που μπορούν να βοηθήσουν στην κατανόηση, του σε τι πρέπει να δοθεί προτεραιότητα.

Αποκατάσταση

Η φάση αποκατάστασης είναι όπου επιλύετε τις απειλές που έχετε εντοπίσει και ιεραρχήσει κατά τις προηγούμενες φάσεις. Η ακριβής διαδικασία αποκατάστασης ποικίλλει ανάλογα με τον τύπο απειλής που έχει εντοπιστεί.

Διαχείριση της διαδικασίας

Αυτή η όλη διαδικασία πρέπει να την διαχειριστείτε στρατηγικά και αποτελεσματικά. Εάν θέλετε ο κύκλος πρόληψης παραβιάσεων δεδομένων να λειτουργεί για τον οργανισμό σας, θα πρέπει να αναλάβετε τον έλεγχο και να χρησιμοποιήσετε τα κατάλληλα εργαλεία. Αυτά είναι εργαλεία που μπορούν να αξιοποιήσουν δεδομένα από το δίκτυό σας και να μετατρέψουν σε ενεργές πληροφορίες. Όπως είπαμε προηγουμένως, αυτό είναι περισσότερο μια συνεχής διαδικασία παρά ένα εφάπαξ πράγμα. Η παρακολούθηση των παραβιάσεων δεδομένων απαιτεί συνεχείς προσπάθειες. Αυτός είναι ο λόγος που αξίζει τον κόπο να επενδύσετε σε εργαλεία που μπορούν να κάνουν όλα αυτά ευκολότερα.

Συμπερασματικά

Η πρόληψη παραβιάσεων δεδομένων είναι εξίσου και σημαντική και ένα περίπλοκο πρόβλημα. Ελπίζουμε ότι καταφέραμε να ρίξουμε φως στο θέμα. Το βασικό σημείο που πρέπει να θυμάστε από όλα αυτά είναι ότι ο κίνδυνος είναι πραγματικός και το να μην κάνετε τίποτα γι ‘αυτό, δεν είναι επιλογή. Τώρα, αν επιλέξετε να πάτε με ένα εργαλείο SIEM ή μια ειδική λύση εντοπισμού παραβίασης και / ή πρόληψης, εξαρτάται από εσάς και εξαρτάται σε μεγάλο βαθμό από τις συγκεκριμένες ανάγκες του οργανισμού σας. Κοιτάξτε τι εργαλεία είναι διαθέσιμα, συγκρίνετε τις προδιαγραφές και τα χαρακτηριστικά τους και, προτού λάβετε την τελική σας απόφαση, δοκιμάστε τα πρώτα.