Machete: Οι ερευνητές της ESET έχουν ανακαλύψει μια εν εξελίξει εκστρατεία κυβερνοκατασκοπείας που επιτίθεται σε οργανισμούς υψηλού προφίλ στη Λατινική Αμερική. Περισσότεροι από τους μισούς παραβιασμένους υπολογιστές ανήκουν σε στρατιωτικές δυνάμεις της Βενεζουέλας. Ωστόσο, επιθέσεις έχουν καταγραφεί και σε άλλα θεσμικά όργανα, όπως αστυνομία, εκπαιδευτικούς φορείς και οργανισμούς εξωτερικών υποθέσεων.

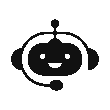

Η πλειοψηφία (75%) των επιθέσεων έλαβαν χώρα στη Βενεζουέλα, ενώ ένα 16% στον Ισημερινό, έχοντας ως στόχο στρατιωτικές δυνάμεις. Οι εισβολείς πίσω από το Machete έκλεβαν κάθε εβδομάδα gigabytes εμπιστευτικών εγγράφων. Η εκστρατεία, που είναι ακόμα ιδιαίτερα ενεργή, πραγματοποιείται σε μία χρονική περίοδο που υπάρχουν εντάσεις τόσο σε περιφερειακό επίπεδο, όσο και σε διεθνές, μεταξύ των Ηνωμένων Πολιτειών και της Βενεζουέλας.

Οι ερευνητές της ESET παρακολουθούσαν μια νέα έκδοση του κακόβουλου λογισμικού Machete που πρωτοεμφανίστηκε πριν από ένα χρόνο. Μέσα σε μόλις τρεις μήνες, μεταξύ Μαρτίου και Μαΐου 2019, η ESET παρατήρησε ότι περισσότεροι από τους 50 παραβιασμένους υπολογιστές επικοινωνούσαν με διακομιστές Command & Control που ανήκουν σε κυβερνοκατασκόπους. Οι εισβολείς αλλάζουν τακτικά το κακόβουλο λογισμικό, την υποδομή του και τις εκστρατείες spear phishing.

«Οι κυβερνοεγκληματίες που χειρίζονται το Machete χρησιμοποιούν αποτελεσματικές τεχνικές spear phishing. Έχοντας μακροχρόνια εμπειρία σε επιθέσεις στις χώρες της Λατινικής Αμερικής, έχουν κατορθώσει να συλλέγουν πληροφορίες βελτιώνοντας την τακτική τους με τα χρόνια. Γνωρίζουν τους στόχους τους, τον τρόπο με τον οποίο μπορούν να ενσωματωθούν σε συνηθισμένες επικοινωνίες και ποια έγγραφα αξίζει να κλέψουν», λέει ο Ερευνητής της ESET, Matias Porolli.

«Οι εισβολείς εξάγουν εξειδικευμένους τύπους αρχείων που χρησιμοποιούνται από το λογισμικό του Συστήματος Γεωγραφικών Πληροφοριών (GIS). Ειδικά ενδιαφέρονται για αρχεία με διαδρομές πλοήγησης και εντοπισμό θέσεων με πλέγµα συντεταγµένων σε MGRS», προσθέτει.

Οι κυβερνοεγκληματίες του Machete στέλνουν πολύ συγκεκριμένα μηνύματα ηλεκτρονικού ταχυδρομείου απευθείας στα θύματα, τροποποιώντας τα κάθε φορά. Για να εξαπατήσουν ανυποψίαστους στόχους, χρησιμοποιούν αυθεντικά έγγραφα που έχουν προηγουμένως κλαπεί, όπως απόρρητα στρατιωτικά έγγραφα, μεταξύ των οποίων συμπεριλαμβάνονται και τα «Radiogramas», έγγραφα που χρησιμοποιούνται για την επικοινωνία εντός του στρατού στη Βενεζουέλα. Διαθέτοντας γνώσεις σε επίπεδο στρατιωτικής ορολογίας και πρωτόκολλου, οι εισβολείς αξιοποιούν τα συγκεκριμένα έγγραφα για να συνθέσουν πολύ πειστικά μηνύματα ηλεκτρονικού «ψαρέματος».

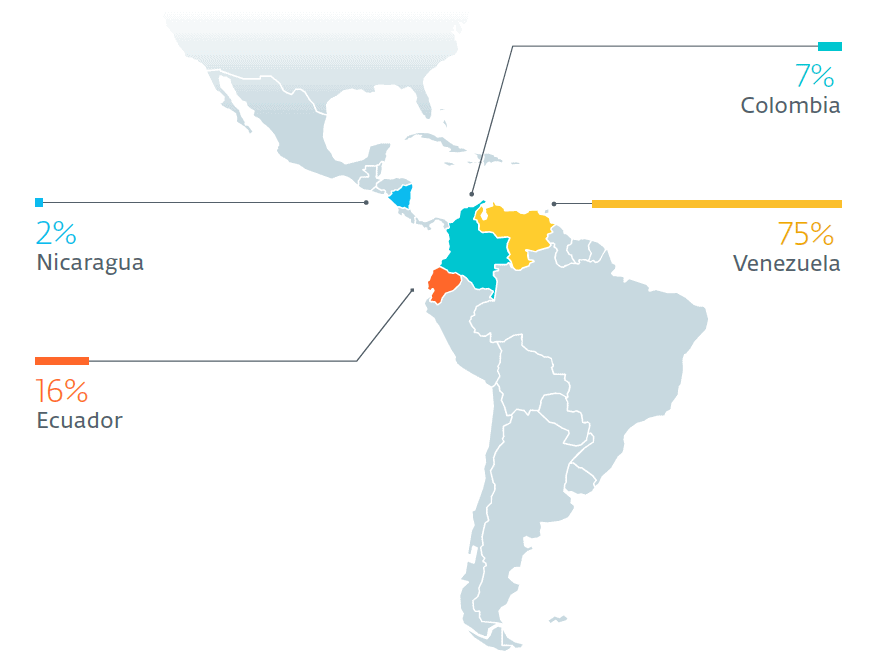

Η επίθεση ξεκινά με ένα αρχείο αυτόματης εξαγωγής που περιέχει ένα έγγραφο ως «δόλωμα» και συνεχίζει με τη λήψη και την εγκατάσταση backdoor. Το backdoor αποτελείται από ένα πρόγραμμα κατασκοπείας που τρέχει επ’ άπειρον, αντιγράφει και κρυπτογραφεί τα έγγραφα, παίρνει screenshots και καταγράφει keylogs. Κάθε 30 λεπτά τρέχει ένα πρόγραμμα υπεύθυνο για την εγκατάσταση άλλων προγραμμάτων, ενώ κάθε δέκα λεπτά υπάρχει επικοινωνία με τους εισβολείς, προκειμένου να αποστέλλονται τα κλεμμένα δεδομένα στο διακομιστή Command & Control. Όλα τα προγράμματα χρησιμοποιούν καταχρηστικά τη λέξη «Google» στα ονόματα αρχείων τους για να αποκρύψουν την κακόβουλη πρόθεση τους.

«Η δραστηριοποίηση της ομάδας του Machete είναι ισχυρότερη από ποτέ και η έρευνά μας έδειξε ότι είναι σε θέση να εξελίσσεται αρκετά γρήγορα, ενίοτε και μέσα σε μερικές εβδομάδες. Από διαφορετικά στοιχεία που έχουμε δει στον κώδικα του Machete και αξιολογώντς την υποδομή του, συμπεραίνουμε ότι πρόκειται για ισπανόφωνη ομάδα», εξηγεί ο Matias Porolli.

Επιμέρους προγράμματα του Machete σύμφωνα με την έρευνα της ESET

Περισσότερες λεπτομέρειες είναι διαθέσιμες στο άρθρο «Sharpening the Machete» καθώς και στο σχετικό white paper «Machete just got sharper: Venezuela’s military under attack» στο WeLiveSecurity.com.

__________________

- Προσοχή στα emails που σας ζητούν να “επιβεβαίωση της διαγραφής σας”

- Check Point Παγκόσμιος Κατάλογος Απειλών Ιούνιος 2019

- VBScript η Microsoft το απενεργοποιεί από προεπιλογή