Η κυβερνητική hacking ομάδα Lazarus της Βόρειας Κορέας πρόσθεσε άλλο ένα εργαλείο στο οπλοστάσιό της. Αυτή τη φορά πρόκειται για ένα Windows Update client που χρησιμοποιεί την τεχνική living-off-the-land binaries (LoLBins) για να τρέχει κακόβουλο κώδικα σε συστήματα με Windows.

Η νέα μέθοδος ανάπτυξης κακόβουλου λογισμικού ανακαλύφθηκε από την ομάδα Malwarebytes Threat Intelligence κατά την ανάλυση μιας εκστρατείας spearphishing τον Ιανουάριο που υποστήριζε ότι ήταν η αμερικανική εταιρεία ασφάλειας και αεροδιαστημικής Lockheed Martin.

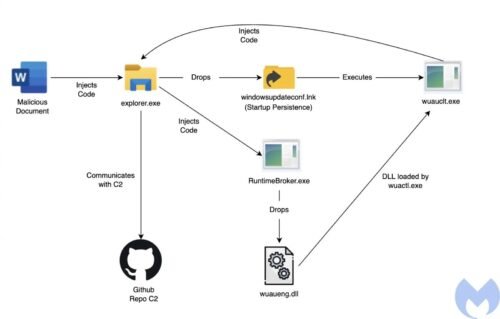

Αν τα θύματα ανοίξουν τα κακόβουλα συνημμένα έγγραφα του Word και ενεργοποιήσουν την εκτέλεση μακροεντολών, μια μακροεντολή ρίχνει ένα αρχείο WindowsUpdateConf.lnk στον φάκελο εκκίνησης (startup) και ένα αρχείο DLL (wuaueng.dll) σε έναν κρυφό φάκελο του Windows/System32.

Στο επόμενο στάδιο, το αρχείο LNK χρησιμοποιείται για την εκκίνηση του WSUS / Windows Update client (wuauclt.exe) που τρέχει μια άλλη εντολή για να φορτώσει το κακόβουλο DLL των εισβολέων.

“Είναι μια ενδιαφέρουσα τεχνική που χρησιμοποιείται από την Lazarus για να τρέξουν το κακόβουλο DLL του χρησιμοποιώντας το Windows Update Client και να παρακάμψουν τους μηχανισμούς ανίχνευσης ασφαλείας”, αναφέρει η Malwarebytes.

Οι ερευνητές συνέδεσαν αυτές τις επιθέσεις με την ομάδα Lazarus με βάση πολλά στοιχεία, όπως τις επικαλύψεις των υποδομών-τεχνικών τους, τα μεταδεδομένα των εγγράφων και την παρόμοια στόχευση με προηγούμενες εκστρατείες.

Αυτή η τακτική ανακαλύφθηκε από τον ερευνητή της MDSec, David Middlehurst, ο οποίος διαπίστωσε ότι οι εισβολείς μπορούσαν να χρησιμοποιήσουν έναν Windows Update client για να τρέξουν κακόβουλο κώδικα σε συστήματα με Windows 10.

Αυτό μπορεί να γίνει φορτώνοντας ένα ειδικά δημιουργημένο DLL και χρησιμοποιώντας την παρακάτω γραμμή εντολών (η εντολή που χρησιμοποίησε η Lazarus για να φορτώσει το κακόβουλο φορτίο της):

wuauclt.exe /UpdateDeploymentProvider [path_to_dll] /RunHandlerComServer

Η MITER ATT&CK αναφέρει ότι η επίθεση χρησιμοποιεί ένα τρόπο αμυντικής στρατηγικής αποφυγής που είναι γνωστός σαν Signed Binary Proxy Execution και επιτρέπει στους εισβολείς να παρακάμψουν το λογισμικό ασφαλείας, τον έλεγχο των εφαρμογών και την προστασία επικύρωσης του ψηφιακού πιστοποιητικού, αφού τα πάντα γίνονται μέσω του Windows Update.

Η ομάδα Lazarus (αποκαλείται και HIDDEN COBRA από τις υπηρεσίες πληροφοριών των ΗΠΑ) είναι μια βορειοκορεατική στρατιωτική ομάδα hacking που δραστηριοποιείται για περισσότερο από μια δεκαετία, τουλάχιστον από το 2009.