Μια πρόσφατη ενημέρωση διορθώνει μια 0day ευπάθεια του προγράμματος εγκατάστασης των Windows AppX (CVE-2021-43890),που χρησιμοποιούσε το Emotet.

Μια μια προσθήκη στο patch tuesday Δεκεμβρίου του 2021 για το πρόγραμμα εγκατάστασης AppX που χρησιμοποιείται στα Windows, η Microsoft έκλεισε την ευπάθεια πλαστογράφησης του Windows AppX Installer.

Η συμμορία πίσω από το Emotet εκμεταλλευόταν αυτή την ευπάθεια για να μολύνει συστήματα. Ακολουθεί μια σύντομη επισκόπηση.

Το AppX-Installer που χρησιμοποιείται στα Windows 10 και στα Windows 11 για την εγκατάσταση εφαρμογών, περιέχει ένα σοβαρό σχεδιαστικό ελάττωμα.

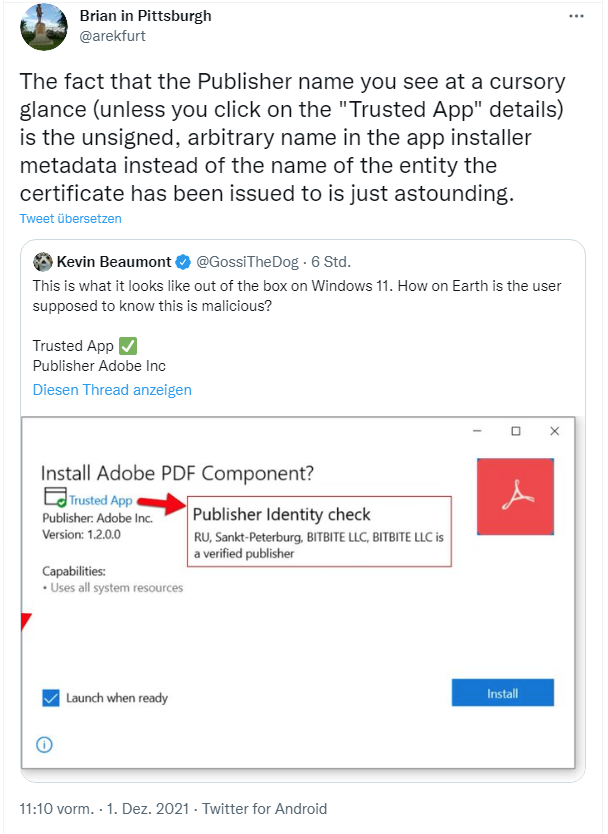

Ένα μολυσμένο ωφέλιμο φορτίο από το Emotet εμφανίζεται σαν αξιόπιστη εφαρμογή στο παράθυρο διαλόγου του προγράμματος εγκατάστασης. Η δήλωση του Trusted App εμφανίζεται στους χρήστες χωρίς να έχει αξιολογηθεί καμία ψηφιακή υπογραφή. Μόνο όταν ο χρήστης κάνει κλικ στον σύνδεσμο του Trusted App, λαμβάνει την ειδοποίηση ελέγχου ταυτότητας από τον εκδότη που βλέπετε στο παρακάτω tweet από τον πραγματικό εκδότη της εφαρμογής.

Η ομάδα του Emotet εκμεταλλεύεται αυτό το κενό ασφαλείας για να διανείμει το dropper της που θα εγκαταστήσει το ransomware σαν αξιόπιστη εφαρμογή των Windows.

Ήδη στις 14 Δεκεμβρίου 2021, ο ερευνητής ασφάλειας Will Dormann δημοσίευσε το ένα tweet, που δείχνει ότι το URI του ms-appinstaller έχει αποκλειστεί από τη Microsoft με μια ενημέρωση.

https://twitter.com/wdormann/status/1470874062847107076

Ο Dormann δημοσίευσε το θέμα σε μια σειρά από tweets από την 1η Δεκεμβρίου του 2021. Εάν οι χρήστες των Windows ήταν συνδεδεμένοι σαν διαχειριστές, θα μπορούσε να γίνει κατάχρηση, επειδή το ms-appinstaller: είναι ένα πρωτόκολλο URL μέσω του οποίου μπορεί να ξεκινήσει η εγκατάσταση του AppX σχεδόν από οπουδήποτε. Ακόμη και το άνοιγμα ενός εγγράφου του Microsoft Office ήταν αρκετό.

Ο Dormann συνέστησε τότε την ενεργοποίηση της πολιτικής ομάδας “Αποτροπή από χρήστες που δεν είναι διαχειριστές από την εγκατάσταση συσκευασμένων εφαρμογών Windows” ή την απενεργοποίηση του ms-appinstaller μέσω του αρχείου reg για όλους τους χρήστες.

https://twitter.com/wdormann/status/1466455074851463173

Όμως από τις 14 Δεκεμβρίου του 2021, η Microsoft δημοσίευσε την σελίδα ασφαλείας ασφάλεια Windows AppX Installer Spoofing Vulnerability CVE-2021-43890, η οποία επιβεβαιώνει όλα τα παραπάνω και αποκαλύπτει το CVE.

Η Microsoft γνωρίζει επιθέσεις που επιχειρούν να εκμεταλλευτούν αυτή την ευπάθεια με ειδικά δημιουργημένα πακέτα που περιέχουν τα κακόβουλα λογισμικά Emotet/Trickbot/Bazaloader.

Επιπλέον, η Microsoft ενημέρωσε τον AppX Installer (Desktop Installer):

- Microsoft Desktop Installer 1.16 για Windows 10 version version 1809 ή κάποια νεότερη έκδοση

- Microsoft Desktop Installer 1.11 για Windows 10 version 1709 ή Windows 10 version 1803