Σήμερα θα σας δείξουμε πως να χρησιμοποιήσετε την Android συσκευή σας ως Rubber Ducky για να κάνετε HID επίθεση σε μια συσκευή Android ή υπολογιστή.

Το συγκεκριμένο χαρακτηριστικό υπάρχει ήδη στο Kali Nethunter και αυτό που κάνει στην ουσία είναι μέσω μιας συσκευής Android, να αποκτήσουμε πρόσβαση σε μια άλλη συσκευή.

Μας δίνεται η δυνατότητα τόσο το να κάνουμε bypass την οθόνη κλειδώματος, όσο και να πάρουμε τον πλήρη έλεγχο μιας συσκευής και για μελλοντική χρήση.

HID επιθέσεις με το Android

Δεν είναι μια νέα τεχνική, απλά μια επίδειξη για το πώς να εκτελέσετε επίθεση HID χρησιμοποιώντας το Android αντί για ένα στικάκι rubber ducky. Η συσκευή Android που θα επιτεθούμε δεν είναι απαραίτητο να είναι rooted, να έχει ενεργοποιηθεί η όχι η επιλογή ADB/USB και να είναι εξουσιοδοτημένη η συσκευή, αφού το smartphone του επιτιθέμενου συμπεριφέρεται ως συνδεδεμένο πληκτρολόγιο.

hid_attack: το script περιέχει προσαρμοσμένες εντολές που εκτελούνται κατά της στοχευόμενης συσκευής Android ή του υπολογιστή που θέλουμε να επιτεθούμε.

Το script ενδέχεται να μην λειτουργεί κάθε φορά. Γι αυτό, πρέπει να παίζουμε με τα κλειδιά που στέλνουμε στoν στόχο μας και να αλλάζουμε το exploit αν δεν πετύχει με την πρώτη. Λίστα όλων των πιθανών κλειδιών μπορείτε να βρείτε στον παρακάτω σύνδεσμο.

Τι χρειαζόμαστε

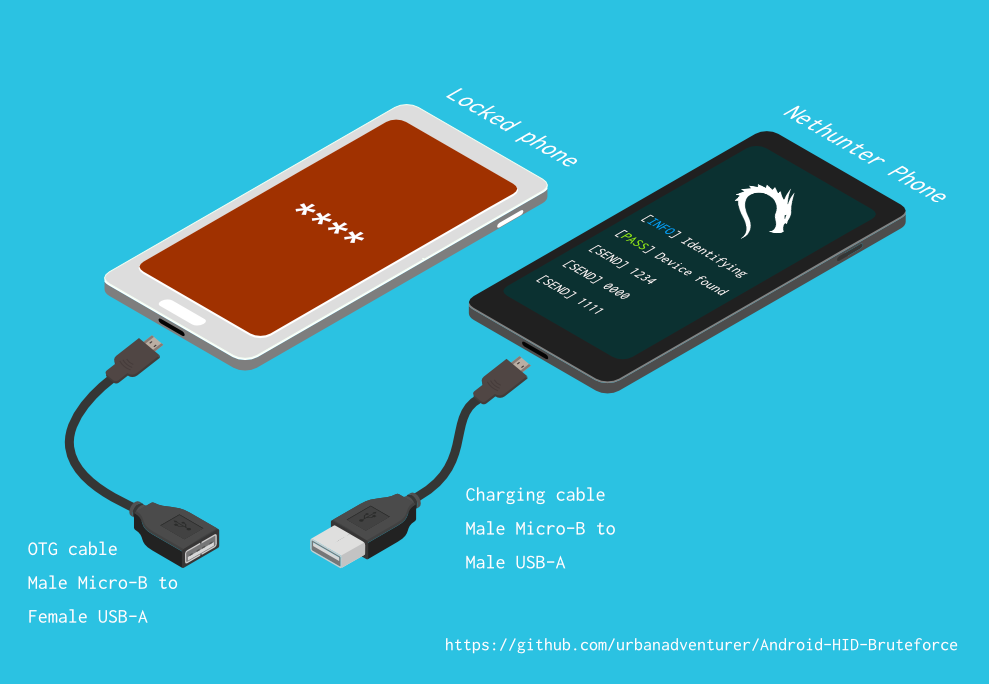

- Μια rooted συσκευή Android με υποστήριξη HID επιθέσεων στις ρυθμίσεις του Kernel (π.χ. NetHunter ROM)

- Καλώδιο OTG

Χαρακτηριστικά

- Σπάσιμο PIN οποιουδήποτε μήκους από 1 έως 10 ψηφία.

- Χρήση αρχείων διαμόρφωσης για την υποστήριξη διαφορετικών τηλεφώνων.

- Βελτιστοποιημένες λίστες PIN για 3,4,5 και 6 ψηφίων.

- Παρακάμπτει τα αναδυόμενα παράθυρα του τηλεφώνου, συμπεριλαμβανομένης της προειδοποίησης χαμηλής ισχύος

- Ανιχνεύει πότε το τηλέφωνο είναι αποσυνδεδεμένο ή απενεργοποιημένο και περιμένει ενώ επαναλαμβάνει την προσπάθεια κάθε 5 δευτερόλεπτα

- Ρυθμιζόμενες καθυστερήσεις σε N δευτερολέπτων μετά από κάθε X προσπάθειες PIN

- Δημιουργεί Log file

Πλεονεκτήματα

- Μετατρέψτε το τηλέφωνό σας σε μια cracking μηχανή για κωδικούς PIN .

- Σε αντίθεση με άλλες μεθόδους, δεν χρειάζεται να είναι ενεργοποιημένο το ADB ή το USB Debug στο κλειδωμένο τηλέφωνο.

- Το κλειδωμένο τηλέφωνο Android δεν χρειάζεται να είναι rooted.

- Δεν χρειάζεται να αγοράσετε εξειδικευμένο υλικό, π.χ. Rubber Ducky, Teensy, Cellebrite, XPIN Clip κ.λ.π..

- Μπορείτε εύκολα να τροποποιήσετε τον χρόνο backoff για να σπάσετε πολλούς τύπους συσκευών.

Χρήση

Android-PIN-Bruteforce (0.2) is used to unlock an Android phone (or device) by bruteforcing the lockscreen PIN.

Find more information at: https://github.com/urbanadventurer/Android-PIN-Bruteforce

Commands:

crack Begin cracking PINs

resume Resume from a chosen PIN

rewind Crack PINs in reverse from a chosen PIN

diag Display diagnostic information

version Display version information and exit

Options:

-f, --from PIN Resume from this PIN

-a, --attempts Starting from NUM incorrect attempts

-m, --mask REGEX Use a mask for known digits in the PIN

-t, --type TYPE Select PIN or PATTERN cracking

-l, --length NUM Crack PINs of NUM length

-c, --config FILE Specify configuration file to load

-p, --pinlist FILE Specify a custom PIN list

-d, --dry-run Dry run for testing. Doesn't send any keys.

-v, --verbose Output verbose logs

Usage:

android-pin-bruteforce <command> [options]PoC για Android

PoC για PC

PoC με Nethunter

PoC χωρίς Nethunter

Πώς να αποφύγετε μια τέτοια επίθεση

- Φορτίζουμε πάντα το κινητό μας με τον δικό μας φορτιστή

- Χρησιμοποιούμε πάντα έναν πολύπλοκο κωδικό κλειδώματος οθόνης ή κάποιο περίπλοκο pattern

- Χρησιμοποιούμε προγράμματα προστασίας στη συσκευή μας και πιο συγκεκριμένα προγράμματα που να εντοπίζουν και να αποτρέπουν τα exploits.

Υποστήριξη HID σε προσαρμοσμένη ROM

https://github.com/pelya/android-keyboard-gadget

Brute-force επίθεση χρησιμοποιώντας το Android μας

https://github.com/urbanadventurer/Android-PIN-Bruteforce

Λίστα όλων των διαθέσιμων κλειδιών

https://github.com/anbud/DroidDucky/blob/master/droidducky.sh