Bookworm: Ένα νέο trojan που ανακαλύφθηκε από την Palo Alto Networks χρησιμοποιεί λογισμικό ασφαλείας που υπάρχει εγκατεστημένο στον υπολογιστή του χρήστη για να φορτώσει αρχεία DLL που απαιτούνται για την εγκατάσταση του.

Αυτό το νέο trojan ονομάστηκε Bookworm από τους ερευνητές της Palo Alto, και παρουσιάζει κάποιες ομοιότητες με το RAT PlugX.

Προς το παρόν, η Palo Alto αναφέρει ότι το trojan κυκλοφορεί μόνο στην Ταϊλάνδη.

Όσον αφορά την εσωτερική του δομή, το Bookworm φαίνεται να είναι μέρος μιας νέας, ανοδικής τάσης σπονδυλωτών malware,

Οι κακόβουλες απειλές που εμπεριέχει αρχίζουν την εγκατάστασή τους στον υπολογιστή του θύματος σε πολλαπλά στάδια για να αποφύγουν τον εντοπισμό. Φέρεται δε, να χρησιμοποιούν ένα απομακρυσμένο C&C server (διοίκησης και ελέγχου) για να ελέγξουν τι συστατικά θα φορτώσουν στον υπολογιστή του θύματος, με βάση το προφίλ του στόχου.

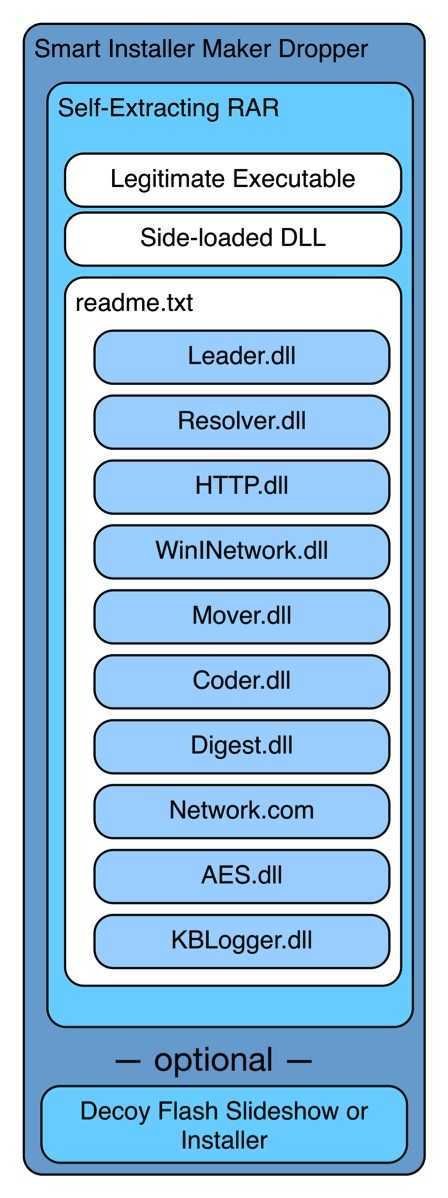

Η εσωτερική αρχιτεκτονική του trojan Bookworm είναι απλή. Πολλά κακόβουλα αρχεία DLL κρυπτογραφούνται χρησιμοποιώντας τον αλγόριθμο XOR και συσσωρεύονται μαζί σε ένα αρχείο Readme.txt.

Αυτό το αρχείο Readme.txt στη συνέχεια συνεργάζεται με καθαρά εκτελέσιμα αρχεία DLL και ορισμένα άλλα από ένα αυτο-εξαγόμενο αρχείο RAR, το οποίο με τη σειρά του εμπεριέχει το Smart Installer, μια εφαρμογή για τη δημιουργία πακέτων εγκατάστασης.

Όταν εκτελεστεί ο εγκαταστάτης πυροδοτεί το αυτο-εξαγόμενο υλικό που ξεφορτώνει το κακόβουλο από το Readme.txt, καθαρά DLL, και το καθαρό EXE.

Το ενδιαφέρον όμως είναι, ότι μετά την ολοκλήρωση του προγράμματος εγκατάστασης, λανσάρει αυτόματα το καθαρό EXE που μόλις έχει δημιουργηθεί. Αυτό το εκτελέσιμο αρχείο αρχίζει να αναζητεί εκτελέσιμα αρχεία των εφαρμογών Microsoft Malware Protection (MsMpEng.exe) και Kaspersky Anti-Virus (ushata.exe)..

Όταν τα ανακαλύψει, φορτώνει τα καθαρά αρχεία DLL σε αυτά τα εκτελέσιμα και χρησιμοποιεί τα δικαιώματα των εν λόγω εφαρμογών για να εγκατασταθεί ως υπηρεσία της Microsoft.

Έτσι το Bookworm. έχει όλα τα δικαιώματα που χρειάζεται για να τρέχει όλα τα modules του αρχείου readme.txt, και ξεκινάει επικοινωνίες με το διακομιστή της C&C, προσθέτοντας νέα κακόβουλα αρχεία, ενώ αποστέλλει κλεμμένα δεδομένα στον server.

Οι ερευνητές δεν αναφέρουν ποια άλλα modules έχουν βρεθεί, καθώς το Bookworm είναι δύσκολο να αναλυθεί, αφού χρησιμοποιεί τουλάχιστον τέσσερις αλγόριθμους κρυπτογράφησης, όταν επικοινωνεί με τον C&C server (RC4, AES, XOR, και LZO).