Η Microsoft παρακολουθεί μια τρέχουσα καμπάνια ηλεκτρονικού ψαρέματος στο Office 365 που χρησιμοποιεί διάφορες μεθόδους για να αποφύγει την αυτοματοποιημένη ανάλυση σε επιθέσεις εναντίον εταιρικών στόχων.

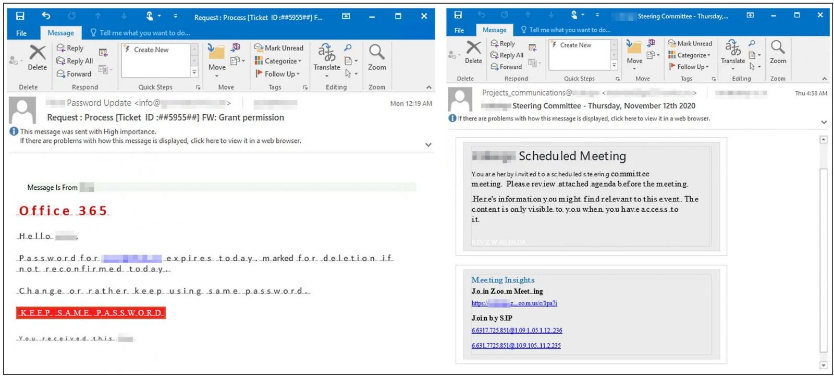

“Η καμπάνια χρησιμοποιεί δελεαστικά κείμενα που σχετίζονται με απομακρυσμένη εργασία, όπως ενημερώσεις κωδικού πρόσβασης, πληροφορίες διασκέψεων, εισιτήρια helpdesk κ.λπ.”

Αυτόματη ανακατεύθυνση σε έγκυρα domains

Μία από τις τακτικές αποφυγής που χρησιμοποιούνται σε αυτήν την επίθεση κλοπής διαπιστευτηρίων είναι η χρήση διευθύνσεων URL ανακατεύθυνσης με δυνατότητα εντοπισμού εισερχόμενων συνδέσεων από περιβάλλοντα sandbox που χρησιμοποιούνται συνήθως από ερευνητές ασφαλείας για να αποκτήσουν περισσότερες πληροφορίες σχετικά με την επίθεση.

Μόλις εντοπιστεί μια τέτοια σύνδεση, ο εισβολέας αλλάζει την αποστολή των πιθανών θυμάτων σε μια σελίδα προορισμού ηλεκτρονικού ψαρέματος ενώ ανακατευθύνει κάθε αυτοματοποιημένες προσπάθειες ανάλυσης σε νόμιμους ιστότοπους.

Αυτό επιτρέπει στους “ψαράδες”να βεβαιωθούν ότι τις σελίδες phishing που έχουν δημιουργήσει θα τις επισκέπτονται μόνο οι πραγματικοί χρήστες, μειώνοντας έτσι δραστικά την πιθανότητα αποκλεισμού των επιθέσεων τους και αυξάνοντας τις πιθανότητες έχουν θύματα.

Τα ηλεκτρονικά μηνύματα ηλεκτρονικού “ψαρέματος” που χρησιμοποιούνται σε αυτήν την καμπάνια είναι επίσης ασαφή για να βεβαιωθούν ότι λύσεις ασφαλείας δεν θα μπορούν να εντοπίσουν τα κακόβουλα μηνύματα και να τα αποκλείουν αυτόματα πριν προσγειωθούν στα εισερχόμενα των στόχων.

Αυτή η καμπάνια δημιουργεί επίσης προσαρμοσμένα subdomains για καθέναν από τους στόχους σαν μια μέθοδο να καταστήσει τις διευθύνσεις URL ηλεκτρονικού ψαρέματος πιο πιστευτές στα μάτια των στόχων, αυξάνοντας έτσι το ποσοστό επιτυχίας των επιθέσεων.

Αυτά τα subdomains δημιουργούνται χρησιμοποιώντας διάφορες μορφές, αλλά σχεδόν πάντα θα περιέχουν το όνομα χρήστη του στόχου και το όνομα του domain του οργανισμού τους.

Τα μοτίβα ονομάτων εμφάνισης όπως “Ενημέρωση κωδικού πρόσβασης”, “Προστασία ανταλλαγής”, “Helpdesk- #”, “SharePoint” και “Projects_communications” χρησιμοποιούνται επίσης για να φαίνεται αληθινή η κακόβουλη ιστοσελίδα.