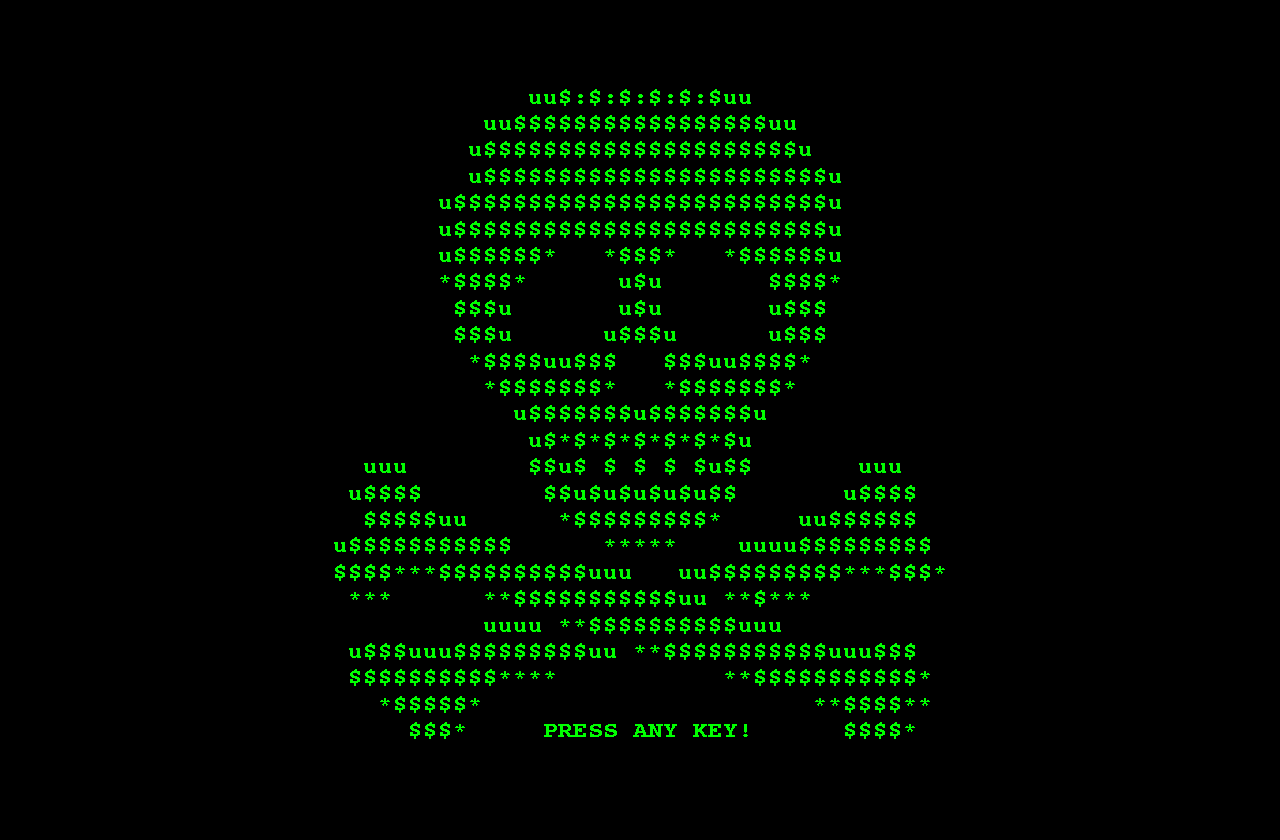

Το Ransomware είναι μια από τις πιο παραγωγικές απειλές στον κυβερνοχώρο. Ακούγαμε διάφορα καθ ‘όλη τη διάρκεια του 2019 και είναι μάλλον απίθανο να σταματήσουμε να ακούμε το επόμενο διάστημα.

Οργανισμοί, επιχειρήσεις, σχολεία και δημόσιες υπηρεσίες έχουν πέσει θύματα επιθέσεων ενός κακόβουλου λογισμικού που κρυπτογραφεί το δίκτυο, και απαιτούν εκατοντάδες χιλιάδες δολάρια σε bitcoin ή κάποιο άλλο κρυπτονόμισμα για την επαναφορά των αρχείων.

Αν και οι Αρχές συνιστούν στα θύματα να μην πληρώνουν τα λύτρα που απαιτούν οι εγκληματίες, πολλοί επιλέγουν να πληρώσουν εκατοντάδες χιλιάδες δολάρια επειδή το θεωρούν σαν ένα πολύ γρήγορο και εύκολο τρόπο αποκατάστασης του δικτύου τους. Αυτό σημαίνει ότι οι εγκληματικές ομάδες που είναι πίσω από τα ransomware κερδίζουν εκατομμύρια δολάρια.

Έτσι σήμερα μιλάμε για μια από τις κυριότερες μάστιγες στον κυβερνοχώρο. Γνωρίζετε όμως πως ξεκίνησε και πότε; Τον Δεκέμβριο του 1989 ένας hacker ξεκίνησε μια μεγαλύτερες απειλές στον κόσμο, μόνο που χρησιμοποιήθηκε ευρέως τριάντα χρόνια αργότερα.

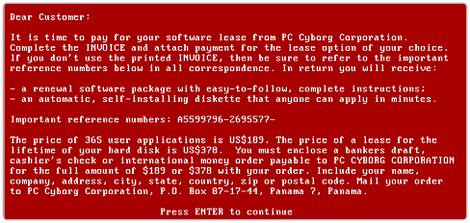

Η πρώτη περίπτωση αυτού που γνωρίζουμε σήμερα σαν ransomware ονομάστηκε AIDS Trojan, γιατί στόχευε τους συμμετέχοντες στη διάσκεψη του Παγκόσμιου Οργανισμού Υγείας για το AIDS (World Health Organization AIDS) στη Στοκχόλμη το 1989.

Ο hacker έστειλε δισκέτες με κακόβουλο κώδικα και εγκαταστάθηκε σε συστήματα MS-DOS της εποχής. Το κακόβουλο λογισμικό μετρούσε πόσες φορές ξεκινούσε κάθε μηχάνημα. Μετά λοιπόν από 90 επανεκκινήσεις, το trojan έκρυβε όλους τους φακέλους και κρυπτογραφούσε τα ονόματα όλων των αρχείων στον δίσκο.

Στα θύματα εμφανιζόταν μια ειδοποίηση που ισχυριζόταν ότι ήταν από την «PC Cyborg Corporation», η οποία ανέφερε ότι η το λογισμικό τους είχε λήξει και ότι έπρεπε να στείλουν 189 δολάρια ταχυδρομικά σε μια διεύθυνση στον Παναμά για να ανακτήσουν πρόσβαση στο σύστημά τους.

Ήταν η πρώτη απαίτηση για λύτρα στον ψηφιακό κόσμο.

Ευτυχώς, η κρυπτογράφηση που χρησιμοποιούσε το trojan ήταν αδύναμη, οπότε οι ερευνητές ασφαλείας μπόρεσαν να κυκλοφορήσουν ένα δωρεάν εργαλείο αποκρυπτογράφησης. Έτσι ξεκίνησε μια μάχη που συνεχίζεται μέχρι σήμερα, με τους εγκληματίες του κυβερνοχώρου να αναπτύσσουν ransomware και τους ερευνητές να προσπαθούν να ξεκλειδώσουν δωρεάν τα αρχεία.

Μετά από την πρώτη επίθεση αυτό, πέρασαν 20 χρόνια για να δούμε το ransomware όπως το γνωρίζουμε να εμφανίζεται όλο και πιο συχνά. Όμως οι πρώτες επιθέσεις ήταν πολύ απλές σε σύγκριση με τα ransomware που κυκλοφορούν σήμερα.

Μια κοινή μορφή τέτοιου είδους ransomware ήταν η επίθεση με τον ιό της αστυνομίας, η οποία άλλαζε την επιφάνεια εργασίας του χρήστη σε μια σημείωση που ισχυριζόταν ότι προέρχεται από τις αστυνομικές αρχές και δήλωσε ότι το σύστημα είχε κλειδωθεί για παράνομες δραστηριότητες.

Σε αυτές τις επιθέσεις δεν χρησιμοποιούνταν κάποια κρυπτογράφηση και πολλές φορές το “κλείδωμα” μπορούσε να αφαιρεθεί με την επανεκκίνηση του υπολογιστή. Όμως για κάποιους ήταν αρκετές για να πληρώσουν εκατοντάδες δολάρια.

Οι επιθέσεις με τον ιό της αστυνομίας έφτασαν στο αποκορύφωμά τους μεταξύ του 2010 και του 2012. Δεν εξαφανίστηκαν – αλλά αντικαταστάθηκαν από αυτό που γνωρίζουμε σήμερα σαν πραγματικό ransomware.

Ήταν μια νέα ιδέα και το ευρύ κοινό που δεν γνώριζε τι ήταν δεν καταλάβαινε τι συνέβαινε. Ήταν η εποχή που “έδεναν τα σκυλιά με τα λουκάνικα” για τους εγκληματίες.

Μετά εμφανίστηκε το ransomware που χρησιμοποιούσε την κρυπτογράφηση των αρχείων.

Η έκρηξη του Bitcoin βοήθησε πάρα πολύ καθώς οι εγκληματίες άρχισαν να ζητούν τα λύτρα τους σε κρυπτονομίσματα επειδή οι συναλλαγές ήταν πιο δύσκολο να ανιχνευθούν.

Το 2016, το ransomware-as-a-service είχε πια καθιερωθεί, με τους δημιουργούς του κακόβουλου λογισμικού να νοικιάζουν την ικανότητα να διεξάγει κάποιος επιθέσεις. Αποδείχθηκε ένα ιδιαίτερα επιτυχημένο επιχειρησιακό μοντέλο και μέχρι το τέλος του έτους, οι παραλλαγές των ransomware βρισκόταν μεταξύ των πιο κοινών οικογενειών malware.

Σιγά-σιγά αλλά σίγουρα, οι επιθέσεις ransomware μετατόπισαν την εστίασή τους, από τους οικιακούς χρήστες σε επιχειρήσεις και οργανισμούς, κρυπτογράφοντας ολόκληρα δίκτυα και ζητώντας δεκάδες χιλιάδες δολάρια.

Παρόλα αυτά, τα ransomware ήταν κάπως ελεγχόμενα. Όμως τον Μάιο του 2017, αυτό άλλαξε με την άφιξη του WannaCry ransomware.

Εκείνη την ημέρα, πάρα πολλοί βρέθηκαν αντιμέτωποι με ένα μήνυμα που απαιτούσε μια πληρωμή σε λύτρα σε αντάλλαγμα την ασφαλή επιστροφή των αρχείων τους. Το WannaCry εξαπλώθηκε σε όλο τον κόσμο με τη βοήθεια του EternalBlue, ενός hacking εργαλείου της NSA, το οποίο είχε κυκλοφορήσει λίγους μήνες νωρίτερα.

Η ζημιά θα ήταν πολύ μεγαλύτερη εάν ένας ερευνητής ασφάλειας δεν ανακάλυπτε το killswitch της επίθεσης. Για την συγκεκριμένη επίθεση κατηγορήθηκε η Βόρεια Κορέα (χωρίς να έχει επιβεβαιωθεί) και θα πρέπει να υπενθυμίσουμε ότι αν και ήταν αρκετοί αυτοί που πλήρωσαν τα λύτρα, δεν υπήρχε κάποιος μηχανισμός για την ανάκτηση των αρχείων. Η επίθεση ήταν καθαρά καταστροφική.

Λίγες εβδομάδες αργότερα, κάτι παρόμοιο συνέβη με το Petya / NotPetya, μια επίθεση που πιθανότατα ξεκίνησε από την Ρωσία και έπληξε επίσης στόχους σε όλο τον κόσμο.

Όμως, παρά το υψηλό προφίλ των δύο περιστατικών, αυτό δεν ήταν το τέλος του ransomware, καθώς οι εταιρείες εξακολουθούν να μην προσέχουν τα δίκτυά τους, κάνοντας ακόμη πιο ισχυρό και πιο κερδοφόρο το ransomware

Από τότε, οι επιθέσεις με ransomware έχουν γίνει πιο τολμηρές. Συνδυάζοντας μάλιστα τις επιθέσεις με τη χρήση κλεμμένων διαπιστευτηρίων, και άλλες τεχνικές, οι επιτιθέμενοι παρακάμπτουν την ασφάλεια των δικτύων και εξαπολύουν το ransomware ακόμα και σε διακομιστές που περιέχουν αντίγραφα ασφαλείας.

Μερικές φορές οι επιχειρήσεις δεν θέλουν να πληρώσουν για ένα δίχτυ ασφαλείας και αποθήκευσης που μπορεί να μην χρησιμοποιήσουν ποτέ. Όμως αυτό είναι η πρόληψη. Προσέχεις για κάτι που μπορεί να μην συμβεί ποτέ.

Διαβάζοντας όλα τα παραπάνω, είναι μια καλή αρχή για να μάθουμε από την ιστορία. Τα ransomware είναι εδώ για να μείνουν, και αν δεν θέλουμε να τα έχουμε και τα επόμενα 30 χρόνια θα πρέπει να μάθουμε να προσέχουμε.