Oί hackers πίσω από το TrickBot cybercrime κυκλοφόρησαν την εκατοστή έκδοση του κακόβουλου λογισμικού, με πρόσθετες δυνατότητες για να αποφεύγει τον εντοπισμό του.

Το TrickBot εγκαθίσταται συνήθως μέσω κακόβουλων μηνυμάτων ηλεκτρονικού “ψαρέματος” (phishing) ή άλλου κακόβουλου λογισμικού. Όταν εγκατασταθεί, το TrickBot θα τρέξει αθόρυβα στον υπολογιστή του θύματος, ενώ ταυτόχρονα πραγματοποιεί λήψη άλλων ενοτήτων για την εκτέλεση διαφορετικών εργασιών.

Αυτές οι λειτουργικές μονάδες εκτελούν ένα ευρύ φάσμα κακόβουλης δραστηριότητας, συμπεριλαμβανομένης της κλοπής της βάσης δεδομένων Active Directory Services ενός τομέα , της εξάπλωσης τους σε ένα δίκτυο, του κλειδώματος οθόνης, της κλοπής των cookie και των κωδικών πρόσβασης του προγράμματος περιήγησης και της κλοπής κλειδιών OpenSSH .

Το TrickBot είναι γνωστό ότι ολοκληρώνει μια επίθεση δίνοντας πρόσβαση στους hackers πίσω από τα ransomware Ryuk και Conti για να επιδεινώσουν τα πράγματα.

Προστέθηκαν νέες δυνατότητες στο TrickBot v100

Αφού η Microsoft και οι συνεργάτες της πραγματοποίησαν μια συντονισμένη επίθεση εναντίον της υποδομής του TrickBot τον περασμένο μήνα, ήλπιζαν ότι οι hackers θα χρειαστούν λίγο χρόνο για να τα ανακάμψουν.

Δυστυχώς, η συμμορία του TrickBot εξακολουθεί να είναι ενεργή, όπως φαίνεται από την κυκλοφορία της εκατοστής έκδοσης του κακόβουλου λογισμικού του.

Αυτή η τελευταία έκδοση ανακαλύφθηκε από τον Vitali Kremez της Advanced Intel, ο οποίος διαπίστωσε ότι πρόσθεσαν νέες δυνατότητες για να είναι πιο δύσκολο να εντοπιστεί.

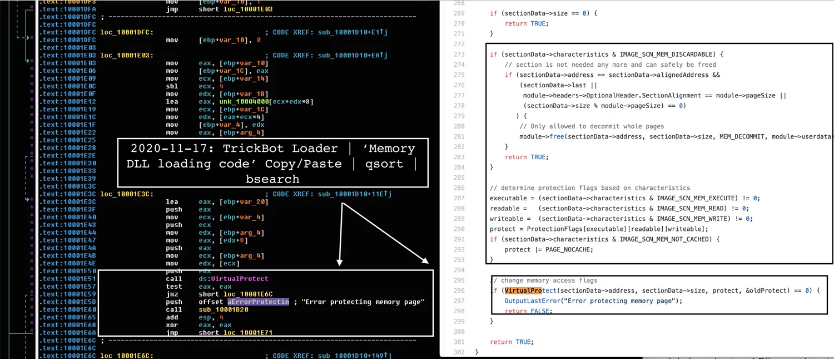

Με αυτήν την έκδοση, το TrickBot εισάγει τώρα το δικό του dll στο νόμιμο εκτελέσιμο αρχείο των Windows wermgr.exe (Αναφορά προβλημάτων των Windows), απευθείας από τη μνήμη χρησιμοποιώντας κώδικα από το έργο “MemoryModule”.

“Το MemoryModule είναι μια βιβλιοθήκη που μπορεί να χρησιμοποιηθεί για την πλήρη φόρτωση ενός DLL από τη μνήμη – χωρίς να αποθηκεύεται πρώτα στο δίσκο”, εξηγεί η σελίδα του έργου MemoryModule στο GitHub .

Αρχικά ξεκινήσει ως εκτελέσιμο αρχείο, το TrickBot θα εισαχθεί μέσα στο wermgr.exe και στη συνέχεια θα τερματίσει το αρχικό εκτελέσιμο TrickBot.

Σύμφωνα με τον Kremez, κατά την “ένεση” του DLL, θα το κάνει χρησιμοποιώντας το Doppel Hollowing ή θα επεξεργαστεί το doppelganging , για να αποφύγει την ανίχνευση από λογισμικό ασφαλείας.

Δυστυχώς, αυτό σημαίνει ότι το TrickBot είναι εδώ για να μείνει στο άμεσο μέλλον και οι καταναλωτές και η επιχειρήσεις πρέπει να παραμείνουν σε επαγρύπνηση και να είναι έξυπνοι με τα συνημμένα email που ανοίγουν.