Ερευνητές της ESET ανέλυσαν τα νέα εργαλεία της ομάδας κυβερνοκατασκοπείας Turla, που βασίζονται στο PowerShell. Τα εργαλεία αυτά είναι πιο ανθεκτικά στις επιθέσεις και εμφανίζουν βελτιωμένες λειτουργίες αποφυγής των μηχανισμών ανίχνευσης.

Η διάσημη ομάδα APT (Advanced Persistent Threat), γνωστή και ως Snake, ξεκίνησε πρόσφατα τη χρήση σεναρίων προγραμματισμού PowerShell, που μπορούν να μεταφορτώνουν άμεσα και να «τρέχουν» τα εκτελέσιμα αρχεία και τις βιβλιοθήκες malware.

Χρησιμοποιώντας εργαλεία που βασίζονται στο PowerShell, οι κυβερνοεγκληματίες της ομάδας Turla μπορούν να παρακάμψουν τις τεχνικές ανίχνευσης που ενεργοποιούνται όταν εμφανίζεται ένα κακόβουλο εκτελέσιμο αρχείο σε ένα δίσκο.

Η Turla είναι μια γνωστή ομάδα κυβερνοκατασκοπείας, η οποία ξεχωρίζει για τη χρήση περίπλοκου malware στις επιθέσεις της.

Πιστεύεται ότι οι δράσεις της χρονολογούνται τουλάχιστον από το 2008, οπότε σημειώθηκε παραβίαση των συστημάτων του αμερικανικού στρατού. Εμπλέκεται επίσης σε σοβαρές επιθέσεις εναντίον πολλών κυβερνητικών οργανισμών στην Ευρώπη και τη Μέση Ανατολή – μεταξύ των οποίων το γερμανικό Υπουργείο Εξωτερικών και ο Γαλλικός Στρατός.

Πρόσφατα, οι ερευνητές της ESET εντόπισαν διάφορες επιθέσεις με χρήση σεναρίων προγραμματισμού PowerShell εναντίον διπλωματικών οργανισμών στην Ανατολική Ευρώπη. «Πιθανά πρόκειται για τα ίδια σενάρια που χρησιμοποιεί η Turla ενάντια σε άλλους στόχους της παγκοσμίως», λέει ο ερευνητής της ESET Matthieu Faou, υπεύθυνος για τη διεξαγωγή της έρευνας.

Οι ερευνητές της ESET δημοσίευσαν ένα άρθρο με τα αποτελέσματα της ανάλυσής τους για τα σενάρια του PowerShell που χρησιμοποιεί η ομάδα Turla, ώστε να βοηθήσουν στην αντιμετώπιση των επιθέσεων. «Εκτός από το νέο loader του PowerShell που χρησιμοποιεί η Turla, ανακαλύψαμε και αναλύσαμε διάφορα ενδιαφέροντα φορτία, όπως ένα backdoor που βασίζεται σε πρωτόκολλο RPC και ένα PowerShell backdoor, που χρησιμοποιεί το OneDrive, την υπηρεσία αποθήκευσης cloud της Microsoft, ως διακομιστή Command and Control», λέει ο Faou.

Τα loader του PowerShell, που, κατά την ανίχνευση τους, κατατάσσονται από την ESET κάτω από την γενικότερη ονομασία PowerShell/Turla, ξεχωρίζουν από τα κοινά dropper λόγω της ικανότητάς τους να παραμένουν στο σύστημα, καθώς φορτώνουν τακτικά στη μνήμη μόνο τα ενσωματωμένα εκτελέσιμα αρχεία.

Σε ορισμένα δείγματα, οι κυβερνοεγκληματίες της Turla είχαν τροποποιήσει τα σενάρια PowerShell προκειμένου να παρακάμψουν το AMSI (Antimalware Scan Interface). Αυτή η τεχνική, η οποία ανακαλύφθηκε πρώτη φορά στο συνέδριο Black Hat Asia 2018, έχει ως αποτέλεσμα να μην μπορεί το antimalware προϊόν να λάβει δεδομένα από το AMSI για σάρωση.

«Ωστόσο, αυτές οι τεχνικές δεν εμποδίζουν την ανίχνευση των πραγματικών κακόβουλων φορτίων στη μνήμη», εξηγεί ο Matthieu Faou.

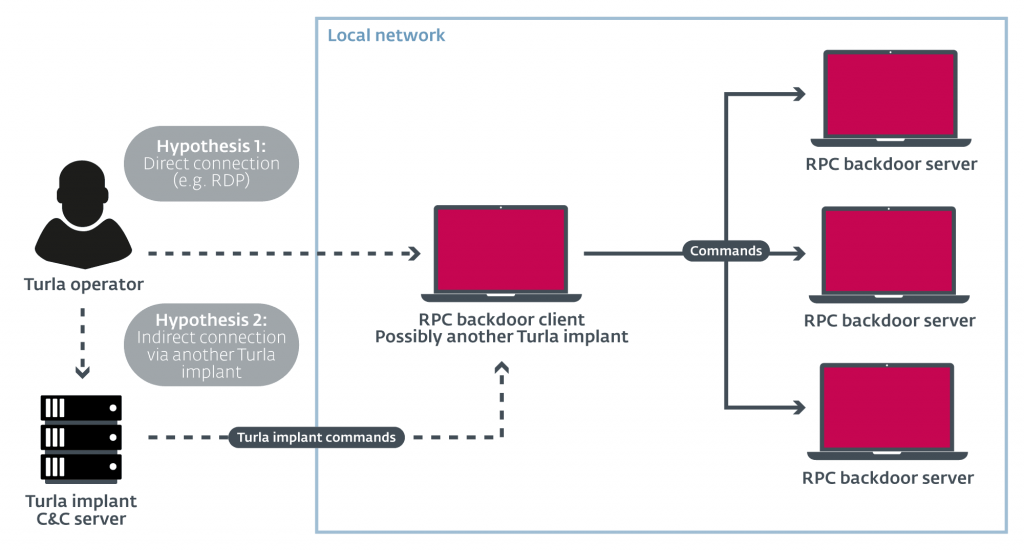

Μεταξύ των κακόβουλων φορτίων που χρησιμοποίησε πρόσφατα η Turla, δύο ξεχωρίζουν. Το ένα είναι ένα ολόκληρο σετ από backdoor που βασίζονται στο πρωτόκολλο RPC. Αυτά τα backdoor χρησιμοποιούνται για να εκτελούν πλευρική κίνηση και να παίρνουν τον έλεγχο άλλων μηχανών στο τοπικό δίκτυο χωρίς να βασίζονται σε εξωτερικό διακομιστή C&C. Επίσης ενδιαφέρον παρουσιάζει το PowerStallion, ένα ελαφρύ PowerShell backdoor, που χρησιμοποιεί την υπηρεσία αποθήκευσης cloud της Microsoft, OneDrive, ως διακομιστή Command & Control.

«Πιστεύουμε ότι αυτό το backdoor είναι ένα εργαλείο για την ανάκτηση της πρόσβασης σε περίπτωση που απομακρυνθούν τα κύρια backdoor του Turla και οι κυβερνοεγκληματίες δεν μπορούν πλέον να έχουν πρόσβαση στους παραβιασμένους υπολογιστές», σχολιάζει ο Matthieu Faou.

Οι ερευνητές της ESET εξακολουθούν να παρακολουθούν στενά την ομάδα APT Turla καθώς και άλλες, αντίστοιχες σημαντικές ομάδες, ερευνώντας τις μεθόδους, τις τακτικές και τις διαδικασίες τους, ώστε να μπορούν να βοηθήσουν τους οργανισμούς να προστατεύουν τα δίκτυα τους.

Περισσότερες λεπτομέρειες βρίσκονται στο σχετικό άρθρο στο blog της ESET, WeLiveSecurity.com.

____________________

- Mageia 7 RC με Linux kernel 5.1.5 και KDE Plasma 5.15.4

- Google, WhatsApp, και Apple χαστούκι στην GCHQ

- To ηλεκτρικό αυτοκίνητο Honda e φέρνει τους εξωτερικούς καθρέφτες μέσα