Το Zero Trust, που αναπτύχθηκε από τον διάσημο αναλυτή John Kindervag, είναι ένα στρατηγικό μοντέλο κυβερνοασφάλειας που προστατεύει κρίσιμα συστήματα και δεδομένα. Τα συστήματα που λειτουργούν υπό το πλαίσιο Zero Trust δεν εμπιστεύονται αρχικά την πρόσβαση ή τις συναλλαγές από κανέναν – συμπεριλαμβανομένων των εσωτερικών χρηστών πίσω από το τείχος προστασίας – και περιορίζουν την πρόσβαση στα δεδομένα για να ελαχιστοποιήσουν την ακτίνα μιας κυβερνοεπίθεσης.

Η αρχιτεκτονική Zero Trust θεωρείται ευρέως ως η πιο αποτελεσματική προσέγγιση για την πρόληψη παραβιάσεων δεδομένων. Σε τέτοιο βαθμό που η ομοσπονδιακή κυβέρνηση των Ηνωμένων Πολιτειών θέσπισε εκτελεστικό διάταγμα για τη βελτίωση της κυβερνοασφάλειας του έθνους, απαιτώντας από τις ομοσπονδιακές υπηρεσίες και τους εργολάβους να αρχίσουν να ενισχύουν τις άμυνες κυβερνοασφάλειας και να εφαρμόσουν ένα μοντέλο ασφάλειας Zero Trust. Λόγω της αύξησης των απειλών στον κυβερνοχώρο και των επιθέσεων σε ζωτικής σημασίας αμυντικά συστήματα και υποδομές, το διάταγμα συνιστά επίσης έντονα να ακολουθήσει το παράδειγμα και ο ιδιωτικός τομέας.

Η εφαρμογή Zero Trust παρέχει στους οργανισμούς ορατότητα στα δεδομένα τους και στη δραστηριότητα γύρω από αυτά, καθιστώντας εύκολο τον εντοπισμό ύποπτης συμπεριφοράς, ακόμη και αν έχει υπάρξει παραβίαση άλλων ελέγχων ασφαλείας. Ακολουθούν όλα όσα πρέπει να γνωρίζετε για το Zero Trust, συμπεριλαμβανομένων των πλεονεκτημάτων, των περιορισμών και του τρόπου εφαρμογής αυτού του πλαισίου στον οργανισμό σας.

Ποια είναι η έννοια του Zero Trust;

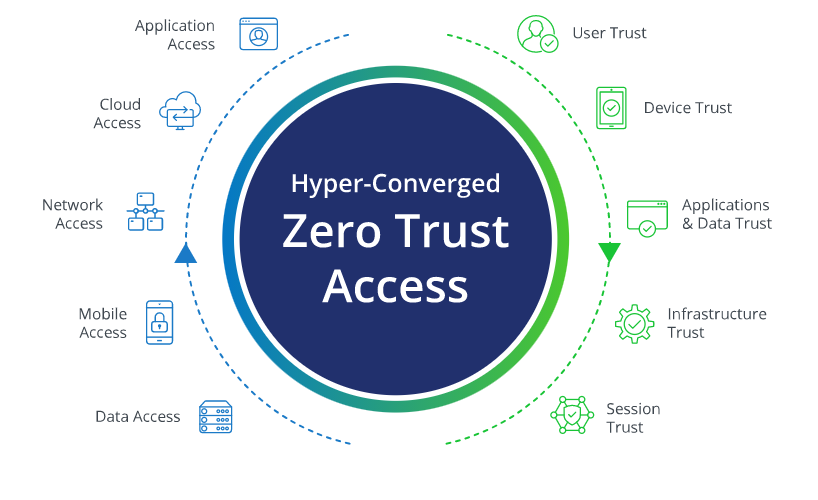

Σε αντίθεση με τις παραδοσιακές προσεγγίσεις ασφάλειας δικτύου που επικεντρώνονται στο να κρατούν τους επιτιθέμενους και τις απειλές κυβερνοασφάλειας εκτός του δικτύου, το Zero Trust ακολουθεί αυστηρές κατευθυντήριες γραμμές επαλήθευσης ταυτότητας για κάθε χρήστη και συσκευή που επιχειρεί να αποκτήσει πρόσβαση στους πόρους ενός οργανισμού σε ένα δίκτυο, ακόμη και αν πρόκειται για υπάλληλο, χρήστη ή συσκευή εντός αυτού. Αυτό το μοντέλο υποθέτει ότι το δίκτυο ενός οργανισμού θα παραβιαστεί ή η περίμετρός του θα αποτύχει, προκαλώντας όλους τους χρήστες και τις συσκευές να αποδείξουν ότι δεν είναι επιτιθέμενοι.

Το Zero Trust περιορίζει επίσης την πρόσβαση ενός χρήστη από το εσωτερικό ενός δικτύου. Αυτό σημαίνει ότι αν ένας επιτιθέμενος έχει αποκτήσει πρόσβαση σε ένα δίκτυο, δεν θα μπορεί να κινηθεί μέσα στις εφαρμογές του δικτύου.

Ενώ τα παραδοσιακά περιμετρικά δίκτυα αξιοποιούν τείχη προστασίας, πύλες ηλεκτρονικού ταχυδρομείου και ελέγχους πρόσβασης δημιουργώντας πολλαπλά επίπεδα ασφάλειας γύρω από την περίμετρο ενός δικτύου, αυτές οι προσεγγίσεις ασφάλειας είναι πολύ πιο ευάλωτες σε επιθέσεις από χρήστες και συσκευές εντός του δικτύου.

Πώς λειτουργεί η ασφάλεια Zero Trust

Σκοπός του Zero Trust:

Η ασφάλεια Zero Trust είναι μια ολιστική προσέγγιση που περιλαμβάνει πολλαπλές τεχνολογίες και διαδικασίες. Η ασφάλεια Zero Trust αποσκοπεί στην προστασία των οργανισμών από προηγμένες απειλές και παραβιάσεις δεδομένων, ενώ παράλληλα βοηθά στη συμμόρφωση με τους νόμους FISMA, HIPAA, GDPR, CCPA και άλλους βασικούς νόμους περί απορρήτου ή ασφάλειας δεδομένων.

Στο επίκεντρο του Zero Trust βρίσκεται η ασφάλεια των δεδομένων. Οι χάκερ κυνηγούν τα δεδομένα. Σε αυτά περιλαμβάνονται δεδομένα που μπορούν να αναγνωριστούν προσωπικά (PII), προστατευόμενες πληροφορίες υγείας (PHI), πληροφορίες καρτών πληρωμών (PCI), πνευματική ιδιοκτησία και άλλα δεδομένα που οι οργανισμοί θεωρούν πολύτιμα. Η Zero Trust θέτει ως προτεραιότητα την παρακολούθηση της δραστηριότητας των δεδομένων.

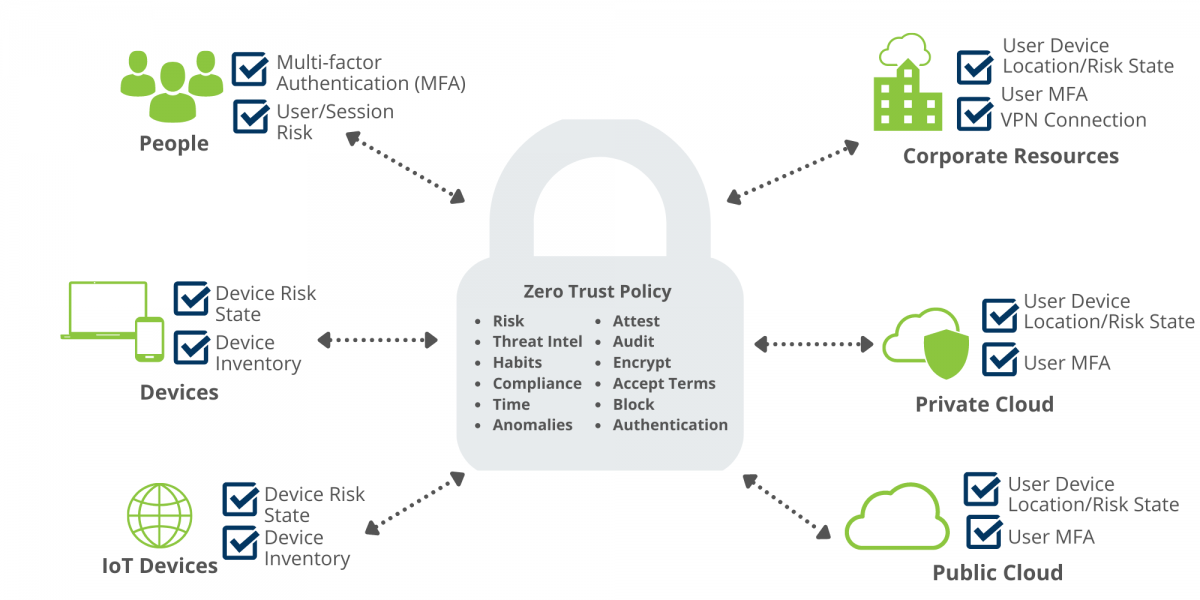

Για να οικοδομήσετε την καλύτερη στρατηγική ασφάλειας Zero Trust, θα πρέπει να εστιάσετε σε αυτούς τους τομείς:

- Data: Μια προσέγγιση Zero Trust ξεκινά με την προστασία των δεδομένων πρώτα και στη συνέχεια με τη δημιουργία πρόσθετων επιπέδων ασφαλείας. Εάν ένας επιτιθέμενος μπορεί να παραβιάσει τους ελέγχους της περιμέτρου σας, να εκμεταλλευτεί μια λανθασμένη ρύθμιση παραμέτρων ή να δωροδοκήσει έναν εσωτερικό χρήστη, θα έχει ελάχιστη πρόσβαση σε πολύτιμα δεδομένα στο πλαίσιο του Zero Trust, επειδή θα υπάρχουν κανόνες για την ανίχνευση και την αντίδραση στην μη ασφαλή πρόσβαση σε δεδομένα πριν αυτή γίνει μια σημαντική παραβίαση.

- Networks: Οι επιτιθέμενοι πρέπει να είναι σε θέση να περιηγηθούν στο δίκτυό σας για να κλέψουν δεδομένα, αλλά τα δίκτυα Zero Trust το καθιστούν εξαιρετικά δύσκολο. Με την τμηματοποίηση, την απομόνωση και τον περιορισμό του δικτύου σας με τεχνολογία όπως τα τείχη προστασίας νέας γενιάς, το δίκτυο Zero Trust θα είναι πολύ πιο ανθεκτικό στους χάκερ και τους εγκληματίες του κυβερνοχώρου.

- Users: Οι άνθρωποι είναι πιθανότατα ο πιο αδύναμος κρίκος στη στρατηγική ασφαλείας σας. Περιορίστε, παρακολουθήστε και επιβάλλετε αυστηρά τον τρόπο με τον οποίο οι χρήστες έχουν πρόσβαση σε πόρους σε εσωτερικά και εξωτερικά δίκτυα. Επαληθεύστε όλες τις δραστηριότητες των χρηστών στο δίκτυό σας προτού εμπιστευτείτε την πρόσβαση των χρηστών. Παρακολουθήστε τους χρήστες για να προστατευτείτε από τα σπάνια αλλά αναπόφευκτα ανθρώπινα λάθη. Είτε πέφτετε θύμα μιας επίθεσης phishing είτε ενός προληπτικού κακόβουλου εσωτερικού χρήστη, η έννοια του Zero Trust για τους χρήστες είναι κρίσιμη.

- Workloads: Με τον όρο “φόρτος εργασίας” εννοείται απλώς ολόκληρη η στοίβα εφαρμογών και λογισμικού back-end που επιτρέπει στους πελάτες να διασυνδέονται με την επιχείρησή σας. Οι μη ενημερωμένες εφαρμογές που απευθύνονται στους πελάτες αποτελούν κοινό φορέα επίθεσης. Αντιμετωπίστε ολόκληρη τη στοίβα – από την αποθήκευση μέχρι το λειτουργικό σύστημα και τη διεπαφή web front-end – ως φορέα απειλών και προστατέψτε την με ελέγχους συμβατούς με το Zero Trust.

- Devices: Ο αριθμός των συσκευών που υπάρχουν σε δίκτυα έχει αυξηθεί τα τελευταία χρόνια. Από τα smartphones και τους υπολογιστές έως τις συνδεδεμένες συσκευές IoT, κάθε συσκευή αποτελεί ένα πιθανό σημείο εισόδου που μπορεί να εκμεταλλευτούν οι επιτιθέμενοι. Για να δημιουργήσουν ένα περιβάλλον Zero Trust, οι ομάδες ασφαλείας θα πρέπει να απομονώσουν, να ασφαλίσουν και να ελέγξουν κάθε συσκευή σε ένα δίκτυο.

- Visibility and analytics: Για να επιβάλλετε τις αρχές του Zero Trust, δώστε στις ομάδες ασφαλείας και αντιμετώπισης περιστατικών πλήρη πρόσβαση στο περιβάλλον σας, συμπεριλαμβανομένης της δραστηριότητας δικτύου αλλά και των αρχείων. Στη συνέχεια, μπορείτε να χρησιμοποιήσετε προηγμένη ανίχνευση απειλών και ανάλυση της συμπεριφοράς των χρηστών για να παραμείνετε ασφαλής σε κάθε πιθανή απειλή στο δίκτυό σας για τον εντοπισμό μη φυσιολογικής συμπεριφοράς σε πραγματικό χρόνο.

- Automation and orchestration: Η αυτοματοποίηση βοηθάει στη συνεχή λειτουργία των συστημάτων ασφαλείας Zero Trust και στη συνεπή εφαρμογή των πολιτικών. Οι άνθρωποι δεν μπορούν να ανταπεξέλθουν στον όγκο των συμβάντων παρακολούθησης που είναι απαραίτητοι για την επιβολή του Zero Trust. Αυτοματοποιήστε όσο το δυνατόν μεγαλύτερο μέρος των συστημάτων αποκατάστασης, παρακολούθησης και εντοπισμού απειλών για να εξοικονομήσετε χρόνο και εύρος ζώνης στις ομάδες ασφαλείας και λειτουργίας σας.

Τρεις αρχές μιας αρχιτεκτονικής Zero Trust

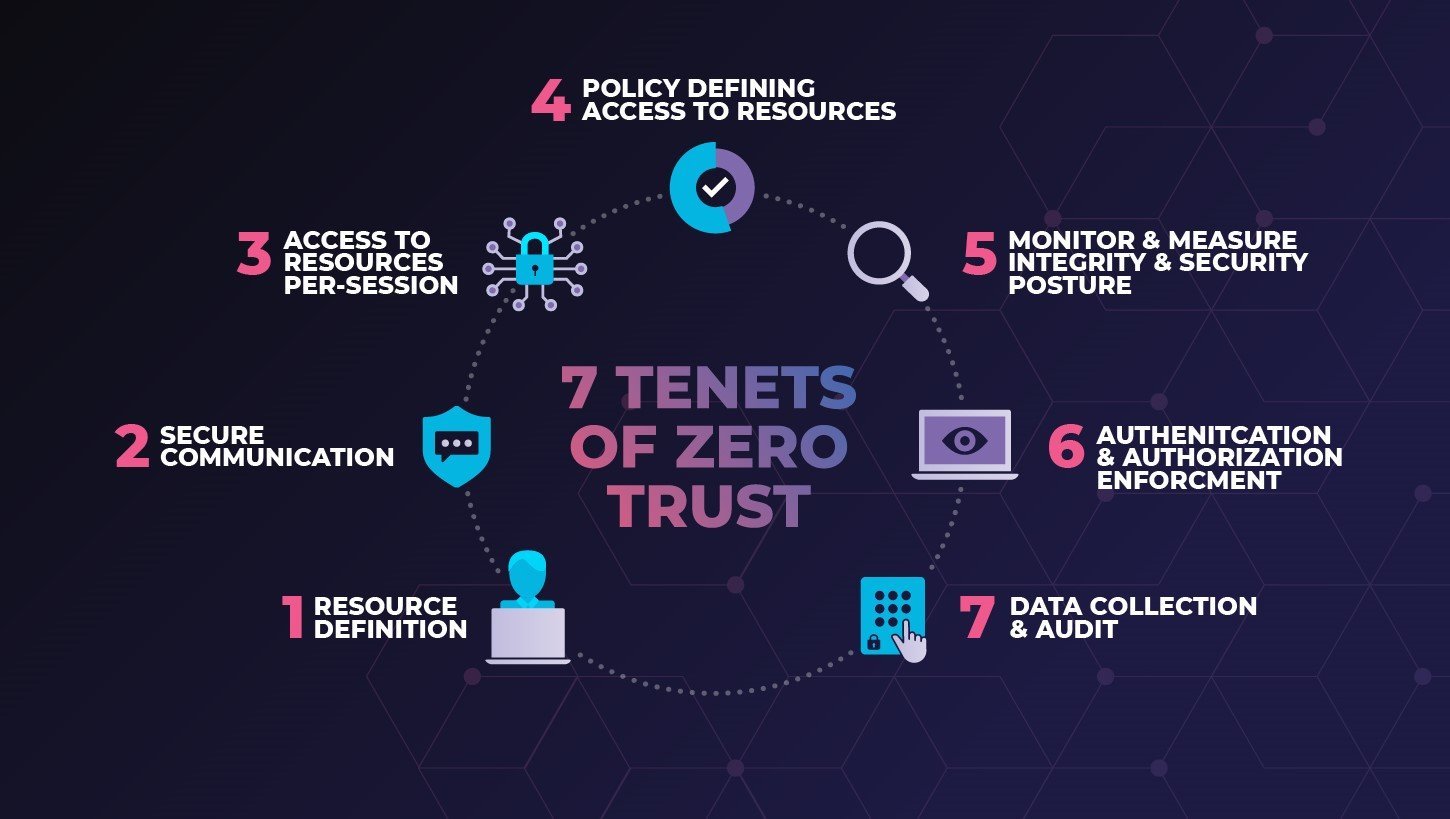

Η τήρηση των τριών βασικών αρχών του μοντέλου ασφάλειας Zero Trust αποτελεί το θεμέλιο για τη δημιουργία του περιβάλλοντος κυβερνοασφάλειάς του.

1. Απαιτείται ασφαλής και πιστοποιημένη πρόσβαση σε όλους τους πόρους.

Η πρώτη βασική αρχή του Zero Trust είναι η πιστοποίηση και η επαλήθευση της πρόσβασης σε όλους τους πόρους. Όταν ένας χρήστης αποκτά πρόσβαση σε ένα κοινόχρηστο αρχείο, μια εφαρμογή ή μια συσκευή αποθήκευσης στο cloud, πιστοποιήστε εκ νέου την πρόσβαση του συγκεκριμένου χρήστη στον εν λόγω πόρο.

Πρέπει να θεωρείτε ότι κάθε προσπάθεια πρόσβασης στο δίκτυό σας αποτελεί απειλή μέχρι να επιβεβαιωθεί το αντίθετο, ανεξάρτητα από την τοποθεσία πρόσβασης ή το μοντέλο φιλοξενίας. Για την εφαρμογή αυτού του συνόλου ελέγχων, χρησιμοποιήστε μέτρα όπως πρωτόκολλα ελέγχου ταυτότητας και πρόσβασης εξ αποστάσεως, περιμετρική ασφάλεια και ελέγχους πρόσβασης στο δίκτυο.

2. Υιοθέτηση ενός μοντέλου ελάχιστων δικαιωμάτων για τον έλεγχο πρόσβασης.

Το μοντέλο πρόσβασης με τα λιγότερα δικαιώματα είναι ένα παράδειγμα ασφάλειας που περιορίζει την πρόσβαση ενός χρήστη μόνο στους χώρους και τους πόρους που είναι απαραίτητοι για την εκτέλεση της εργασίας του. Ο περιορισμός των ατομικών δικαιωμάτων των χρηστών αποτρέπει τους επιτιθέμενους από το να αποκτήσουν πρόσβαση σε μεγάλες ποσότητες δεδομένων μέσω ενός μόνο παραβιασμένου λογαριασμού. Με τον περιορισμό της πρόσβασης σε δεδομένα, ουσιαστικά δημιουργείτε μικροπεριοχές γύρω από τα δεδομένα, περιορίζοντας τη δυνατότητα πρόσβασης των κυβερνοεγκληματιών σε ευαίσθητα δεδομένα.

Το πρώτο βήμα είναι να ανακαλύψετε πού έχετε ευαίσθητα δεδομένα. Στη συνέχεια, εντοπίστε αυτά τα δεδομένα που είναι εκτεθειμένα, σε πάρα πολλά άτομα ή σε άτομα που δεν χρειάζονται πρόσβαση. Το επόμενο βήμα είναι η αποκατάσταση της υπερβολικά επιτρεπτής πρόσβασης, η οποία είναι ένα δύσκολο αλλά και ένα αξιόλογο μέτρο. Δημιουργήστε νέες ομάδες και αναθέστε σε υπαλλήλους σας τη διαχείριση δεδομένων των ομάδων και χρησιμοποιήστε τις ως μέσο για την εφαρμογή της πρόσβασης με τα λιγότερα προνόμια.

Ο έλεγχος της πρόσβασης και των μελών των ομάδων σε τακτικό χρονοδιάγραμμα θέτει τους διαχειριστές επικεφαλής του ποιος μπορεί να έχει πρόσβαση στα δεδομένα τους. Για παράδειγμα, βεβαιωθείτε ότι η ομάδα πληροφορικής σας δεν έχει με κάποιο τρόπο πρόσβαση στα δεδομένα της οικονομικής ομάδας και αντίστροφα.

3. Ελέγξτε και καταγράψτε κάθε συμβάν δικτύου και αρχείου.

Οι αρχές του δεδομένων απαιτούν επιθεώρηση και επαλήθευση των πάντων. Αλλά η καταγραφή κάθε κλήσης του δικτύου, δραστηριότητας πρόσβασης σε αρχεία και μετάδοσης ηλεκτρονικού ταχυδρομείου για πιθανή κακόβουλη δραστηριότητα είναι ένα σημαντικό εγχείρημα που απαιτεί συνδυασμό προσωπικού και έξυπνα αναπτυγμένης τεχνολογίας.

Η παρακολούθηση και η καταγραφή είναι αναμφισβήτητα οι πιο σημαντικές αρχές της διατήρησης του μοντέλου zero trust . Με την παρακολούθηση και την ανάλυση της ασφάλειας των δεδομένων σε λειτουργία, μπορείτε να διακρίνετε τη διαφορά μεταξύ μιας κανονικής σύνδεσης και ενός παραβιασμένου λογαριασμού χρήστη- θα γνωρίζετε ότι βρίσκεται σε εξέλιξη μια επίθεση ransomware ή αν ένας κακόβουλος εσωτερικός χρήστης προσπαθεί να ανεβάσει αρχεία στο δικό του δίσκο cloud.

Αυτό το επίπεδο ευφυΐας στον κυβερνοχώρο είναι δύσκολο να επιτευχθεί. Τα περισσότερα εργαλεία αυτής της κατηγορίας απαιτούν την κωδικοποίηση υπερβολικά περίπλοκων κανόνων ή δημιουργούν σημαντικό αριθμό ψευδώς θετικών αποτελεσμάτων. Το σωστό σύστημα θα χρησιμοποιεί εξατομικευμένες γραμμές βάσης ανά λογαριασμό χρήστη και θα ανιχνεύει μη φυσιολογικές συμπεριφορές με βάση την τηλεμετρία της περιμέτρου, την πρόσβαση στα δεδομένα και τη συμπεριφορά του λογαριασμού του κάθε χρήστη.

Εφαρμογή του μοντέλου Zero Trust

Το zero trust ξεκινά με τα δεδομένα. Ακολουθούν ορισμένες βασικές συστάσεις για το πού να ξεκινήσετε και πώς να προστατεύσετε τα δεδομένα σας στο πλαίσιο του.

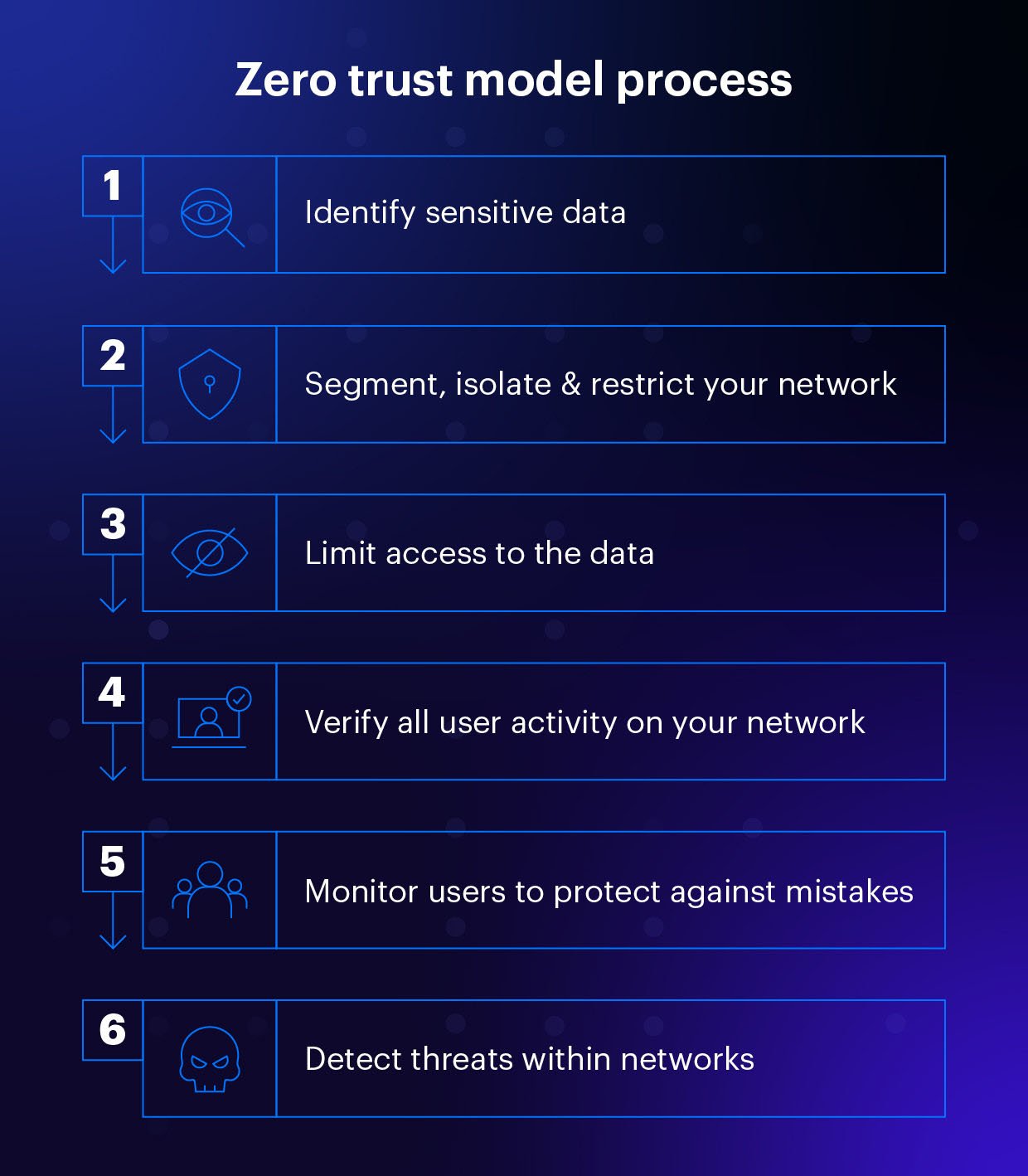

- Identify Sensitive Data. Ανακαλύψτε πού βρίσκονται τα ευαίσθητα δεδομένα σας. Αυτό μπορεί να είναι εσωτερικοί φάκελοι τμημάτων ή μέρη όπου αποθηκεύετε PII ή PHI. Πρέπει να γνωρίζετε πού βρίσκονται τα ευαίσθητα δεδομένα σας και ποιος έχει πρόσβαση σε αυτά πριν εφαρμόσετε τα κατάλληλα μέτρα προστασίας Zero Trust.

- Limit Access. Μόλις εντοπίσετε τα ευαίσθητα δεδομένα σας, βεβαιωθείτε ότι μόνο τα άτομα που χρειάζονται πρόσβαση έχουν πρόσβαση σε αυτά. Αυτό θα περιορίσει την έκθεση των ευαίσθητων δεδομένων και θα καταστήσει πιο δύσκολο για τους χάκερ να αποκτήσουν πρόσβαση σε αυτά. Θα πρέπει να ελέγξετε τα δικαιώματα πρόσβασης σε ατομικό, ομαδικό και οργανωτικό επίπεδο.

- Detect Threats. Τέλος, πρέπει να εντοπίζετε πότε συμβαίνει ύποπτη δραστηριότητα με τα δεδομένα ή τα δίκτυά σας. Παρακολουθείτε και καταγράφετε συνεχώς όλες τις δραστηριότητες που σχετίζονται με την πρόσβαση σε δεδομένα, συμπεριλαμβανομένου του ενεργού καταλόγου, της πρόσβασης σε αρχεία και κοινόχρηστα και της τηλεμετρίας της περιμέτρου του δικτύου. Συγκρίνετε την τρέχουσα δραστηριότητα με βασικές γραμμές προηγούμενης συμπεριφοράς και εφαρμόστε αναλύσεις ασφαλείας και κανόνες για τον εντοπισμό μη φυσιολογικής δραστηριότητας που μπορεί να υποδεικνύει ενεργές απειλές κυβερνοασφάλειας από εσωτερικές ή εξωτερικές πηγές.

Οφέλη του Zero Trust

Η εφαρμογή του Zero Trust μπορεί να ωφελήσει τον οργανισμό σας με πολλούς τρόπους. Ακολουθούν ορισμένα από τα βασικά οφέλη.

1. Μεγαλύτερη ορατότητα δικτύου και συστήματος

Επειδή το Zero Trust δεν υποθέτει ποτέ ότι οποιαδήποτε συσκευή ή χρήστης είναι έμπιστος, μπορείτε να αποφασίσετε ποιοι πόροι και δραστηριότητες χρειάζονται κάλυψη στη στρατηγική ασφαλείας σας. Στη βέλτιστη περίπτωση, θα πρέπει να προστατεύονται όλες οι πηγές δεδομένων και υπολογιστών. Μόλις εγκατασταθεί η κατάλληλη παρακολούθηση για την κάλυψη πόρων και δραστηριοτήτων στο πλαίσιο Zero Trust, θα έχετε ακόμη μεγαλύτερη ορατότητα στη δραστηριότητα του συστήματος. Θα γνωρίζετε πλέον τον χρόνο, την τοποθεσία και τη συμμετοχή κάθε αίτησης πρόσβασης και θα είστε καλύτερα εξοπλισμένοι για να επισημάνετε και να αντιδράσετε σε ύποπτη δραστηριότητα.

2. Ένα πιο ασφαλές απομακρυσμένο εργατικό δυναμικό

Η απομακρυσμένη εργασία έχει αυξηθεί τα τελευταία δύο χρόνια και με την αύξηση του εργατικού δυναμικού που εργάζεται από το σπίτι, οι ανησυχίες είναι πολλές. Καθώς οι χρήστες και οι συσκευές έχουν πρόσβαση σε κρίσιμα δεδομένα από όλο τον κόσμο και εκτός του φυσικού χώρου εργασίας, η εφαρμογή του Zero Trust συμβάλλει στη διασφάλιση της ασφάλειας ενός κατανεμημένου εργατικού δυναμικού.

Το Zero Trust υπερβαίνει τα παραδοσιακά τείχη προστασίας και τα μέτρα ασφαλείας που δεν είναι απαραίτητα επαρκή σε ένα απομακρυσμένο περιβάλλον εργασίας. Στο πλαίσιο του Zero Trust, η ταυτότητα συνδέεται με τους χρήστες, τις συσκευές και τις εφαρμογές που επιδιώκουν πρόσβαση, προσφέροντας ισχυρή προστασία για την εργασία και τα δεδομένα σε οποιαδήποτε τοποθεσία.

3. Αποτελεσματική συνεχής συμμόρφωση

Το Zero Trust συμβάλλει στη διασφάλιση της συνεχούς συμμόρφωσης σε πολλούς κλάδους και πλαίσια. Κάθε αίτημα πρόσβασης που αξιολογείται και καταγράφεται αποτελεί σημαντική βοήθεια στην τεκμηρίωση της συμμόρφωσης. Η παρακολούθηση του χρόνου, της τοποθεσίας και των εφαρμογών που εμπλέκονται σε κάθε αίτημα πρόσβασης δημιουργεί μια απρόσκοπτη και διαφανή διαδρομή ελέγχου.

Με τη συνεχή συμμόρφωση, οι έλεγχοι εξορθολογίζονται, καθώς υπάρχει μια ορατή αλυσίδα αποδείξεων για όλα τα αιτήματα πρόσβασης. Αυτό ελαχιστοποιεί την προσπάθεια που απαιτείται για την παραγωγή αποδεικτικών στοιχείων, καθιστώντας τις λειτουργίες διακυβέρνησης ταχύτερες και αποτελεσματικότερες.

Περιορισμοί του Zero Trust

Είναι σημαντικό να θυμόμαστε ότι το μοντέλο zero trust δεν είναι απλώς μια μαγική σφαίρα στην άμυνα ενάντια στους κινδύνους του κυβερνοχώρου. Παρακάτω αναφέρονται πιθανοί περιορισμοί που πρέπει να γνωρίζετε κατά την εφαρμογή ενός μοντέλου Zero Trust.

1: Αντιμετώπιση των τάσεων και των χώρων εργασίας BYOD

Στην εποχή των πολιτικών και των περιβαλλόντων που φέρνουν τη δική σας συσκευή (BYOD) – μαζί με τη νοοτροπία “always-on” πολλών απομακρυσμένων εργαζομένων – οι οργανισμοί πρέπει να επιτρέπουν μεγαλύτερη ευελιξία όσον αφορά την πρόσβαση σε δεδομένα και συστήματα. Κάθε συσκευή έχει τις δικές της ιδιότητες, απαιτήσεις και πρωτόκολλα επικοινωνίας, τα οποία πρέπει να παρακολουθούνται και να διασφαλίζονται στο πλαίσιο του μοντέλου Zero Trust. Παρόλο που αυτό είναι κάτι παραπάνω από εφικτό, μπορεί να απαιτηθεί περισσότερη δουλειά εκ των προτέρων για τη διαμόρφωση των μέτρων ασφαλείας Zero Trust σε έναν εργασιακό χώρο που βασίζεται σε μεγάλο βαθμό στο BYOD.

2: Υπολογισμός του μεγάλου αριθμού εφαρμογών

Ένας άλλος δύσκολος παράγοντας που πρέπει να ληφθεί υπόψη κατά την υιοθέτηση του Zero Trust είναι ο αριθμός των εφαρμογών επικοινωνίας και συνεργασίας που χρησιμοποιείτε σε ολόκληρο τον οργανισμό. Πιθανότατα χρησιμοποιείτε ευέλικτες εφαρμογές που βασίζονται στο cloud, αλλά ένας μεγάλος αριθμός εφαρμογών σε χρήση μπορεί να κάνει την εφαρμογή του Zero Trust μια δύσκολη υπόθεση. Εξετάστε ποια τρίτα μέρη χειρίζονται τα δεδομένα σας, πώς αποθηκεύονται και αν κάθε εφαρμογή είναι απαραίτητη ή όχι, προτού τοποθετήσετε 100+ εφαρμογές στην τεχνολογική σας στοίβα, οι οποίες θα πρέπει όλες να παρακολουθούνται και να διασφαλίζονται σύμφωνα με τα πρότυπα του Zero Trust.

3. Ο έλεγχος ταυτότητας δεν διακρίνει την πρόθεση

Δυστυχώς, ακόμη και αν οι χρήστες είναι πλήρως πιστοποιημένοι, το Zero Trust δεν μπορεί να προσδιορίσει τις προθέσεις τους. Οι κακόβουλοι εσωτερικοί χρήστες που επιδιώκουν να βλάψουν τον οργανισμό τους μπορεί να εξακολουθούν να είναι σε θέση με τα δεδομένα ή τα συστήματα στα οποία έχουν εξουσιοδοτηθεί να έχουν πρόσβαση. Η ίδια αρχή ισχύει και για τις διαδικτυακές εφαρμογές που απευθύνονται στο κοινό. Ορισμένοι χρήστες μπορούν να εγγραφούν για λογαριασμούς, να παρέχουν τις σωστές πληροφορίες και να αποκτήσουν κατάλληλη πρόσβαση. Αυτό όμως δεν σημαίνει ότι δεν έχουν κακόβουλες προθέσεις ώστε να θέσουν σε κίνδυνο συστήματα ή δεδομένα με την πρόσβαση που αποκτούν.

Εν κατακλείδι

Λόγω των εξελισσόμενων απειλών στον κυβερνοχώρο, της αύξησης της απομακρυσμένης εργασίας και της έκρηξης του BYOD και του IoT, το μοντέλο Zero Trust θα συνεχίσει να αναπτύσσεται. Η προσέγγιση της ασφάλειας με γνώμονα τα δεδομένα είναι απαραίτητη για το Zero Trust. Όσο περισσότερο γνωρίζουν οι οργανισμοί πού υπάρχουν τα πιο ευαίσθητα δεδομένα τους, ποιος μπορεί να έχει πρόσβαση σε αυτά και τι κάνουν με αυτά, τόσο πιο αποτελεσματική μπορεί να είναι η άμυνά τους απέναντι στις σημερινές εξελιγμένες απειλές. Με την εφαρμογή μιας αρχιτεκτονικής Zero Trust, θα περιορίσετε την ακτίνα των απειλών και τη ζημιά μιας πιθανής κυβερνοεπίθεσης και θα κάνετε σημαντικά βήματα προς την βέλτιστη αντιμετώπιση των κινδύνων του διαδικτύου.