Τα τελευταία εννέα χρόνια, η Mozilla χρησιμοποιεί έναν ανεπαρκώς ισχυρό μηχανισμό κρυπτογράφησης για τη λειτουργία “master password” του Firefox (και όχι μόνο).

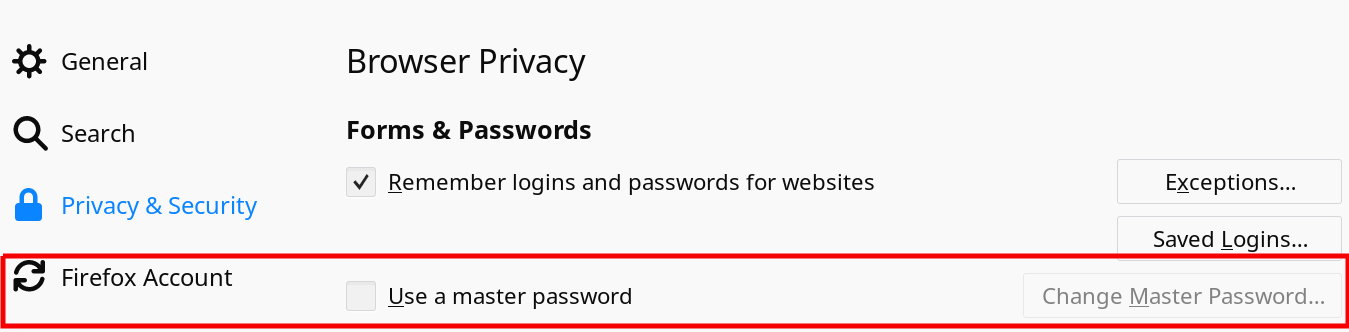

Τόσο o Firefox όσο και το Thunderbird επιτρέπουν στους χρήστες να δημιουργούν έναν “κύριο κωδικό πρόσβασης” μέσω του πίνακα ρυθμίσεων της εφαρμογής.

Αυτός ο κύριος κωδικός πρόσβασης παίζει το ρόλο ενός κλειδιού κρυπτογράφησης που χρησιμοποιείται για την κρυπτογράφηση κάθε συμβολοσειράς κωδικών πρόσβασης που αποθηκεύεται στο πρόγραμμα περιήγησης ή τον client ηλεκτρονικού ταχυδρομείου.

Οι εμπειρογνώμονες αρχικά επαίνεσαν τη λειτουργία, επειδή τότε όλα τα προγράμματα περιήγησης αποθήκευαν τοπικά τους κωδικούς πρόσβασης σε μορφή απλού κειμένου, αφήνοντάς τους ευάλωτους σε κάθε κακόβουλο λογισμικό ή όσους είχαν φυσική πρόσβαση στον υπολογιστή του θύματος.

Όμως ο Wladimir Palant, προγραμματιστής της επέκτασης AdBlock Plus, αναφέρει ότι το σχήμα κρυπτογράφησης που χρησιμοποιείται από τις εφαρμογές της Mozilla, είναι αδύναμο και μπορεί να παραβιαστεί εύκολα.

“Έψαξα τον πηγαίο κώδικα”, αναφέρει ο Palant, “και βρήκα τελικά τη συνάρτηση sftkdb_passwordToKey () που μετατρέπει έναν κωδικό πρόσβασης σε ένα κλειδί κρυπτογράφησης, εφαρμόζοντας SHA-1 hashing σε μια κρύπτο-συμβολοσειρά που αποτελείται από ένα τυχαίο salt και τον πραγματικό κύριο κωδικό πρόσβασης.”

Ο Palant αναφέρει το γεγονός ότι η συνάρτηση SHA-1 κάνει μόνο μια επανάληψη κάτι που σημαίνει ότι εφαρμόζεται μόνο μία φορά, ενώ ασφαλή μπορείς να πεις μια κρυπτογράφηση αν οι επαναλήψεις εφαρμοστούν τουλάχιστον 10.000 φορές. Εφαρμογές σαν την LastPass για παράδειγμα χρησιμοποιούν 100.000 επαναλήψεις.

Αυτός ο χαμηλός αριθμός επαναλήψεων καθιστά απίστευτα εύκολο για έναν εισβολέα να σπάσει τον κύριο κωδικό πρόσβασης και αργότερα να αποκρυπτογραφήσει όλους τους κρυπτογραφημένους κωδικούς πρόσβασης που είναι αποθηκευμένοι μέσα στις βάσεις δεδομένων του Firefox ή του Thunderbird.

Ο Palant επισημαίνει τις πρόσφατες εξελίξεις στις τεχνολογίες καρτών GPU επιτρέπουν πλέον στους επιτιθέμενους να διαβάζουν απλούς κωδικούς πρόσβασης σε λιγότερο από ένα λεπτό.

Εδώ να αναφέρουμε ότι ο Palant δεν ήταν ο πρώτος που ανακάλυψε την συγκεκριμένη αδυναμία. Μια καταχώρηση σφαλμάτων του Mozilla από τον Justin Dolske πριν από εννέα χρόνια, ανέφερε το ίδιο θέμα, λίγο μετά την κυκλοφορία της λειτουργίας του master password.

Ο Dolske επεσήμανε επίσης ότι το χαμηλό επίπεδο επανάληψης (μια φορά) είναι το κύριο πρόβλημα του κύριου κωδικού πρόσβασης. Ωστόσο, παρά την αναφορά του σφάλματος η Mozilla δεν έλαβε κάποια μέτρα επί σειρά ετών.

Μόνο μέχρι την περασμένη εβδομάδα, όταν ο Palant επανέλαβε την αναφορά του σφάλματος, η Mozilla απάντησε επίσημα, αναφέροντας ότι το κενό στην ασφάλεια θα διορθωθεί σύντομα με την κυκλοφορία του νέου στοιχείου διαχείρισης κωδικών πρόσβασης του Firefox, που θα ονομάζεται Lockbox και θα διατίθεται σαν επέκταση.

Προς το παρόν, αυτό που μπορεί να σας προστατέψει κάπως παραπάνω είναι η επιλογή μεγαλύτερων και πιο σύνθετων βασικών κωδικών πρόσβασης.

Όσοι βέβαια δεν επιθυμούν μεσοβέζικες λύσεις καλό θα ήταν να χρησιμοποιήσουν κάποια εφαρμογή διαχείρισης κωδικών πρόσβασης από τρίτο. Η Keepass είναι αυτή που χρησιμοποιούμε, παρέχει ασφάλεια και αποθηκεύει όλους τους κωδικούς τοπικά και όχι στο σύννεφο.