Χθες αναφέραμε για την μεγαλύτερη επίθεση ransomware που χρησιμοποιώντας ένα από τα exploit της NSA που διέρρευσαν πρόσφατα από την ομάδα Shadow Brokers, οι επιτιθέμενοι μπόρεσαν να προσβάλλουν υπολογιστές σε παγκόσμιο επίπεδο με το WannaCry (ένα exploit των Windows το οποίο ασπάστηκε από το εργαλείο EternalBlue της NSA). Η Microsoft έχει κυκλοφορήσει ήδη μια ενημέρωση για αυτήν την ευπάθεια, αλλά πολλοί χρήστες και οργανισμοί δεν έκαναν τον κόπο να ενημερώσουν τα συστήματά τους.

Το κακόβουλο λογισμικό μολύνει υπολογιστές, εκμεταλλευόμενο μια ευπάθεια για την κοινή χρήση αρχείων SMB. Παλαιότερες εκδόσεις των Windows επηρεάζονται περισσότερο από αυτό, ειδικά επειδή η Microsoft δεν υποστηρίζει πλέον τα Windows XP ή τα Windows (server) 2003.

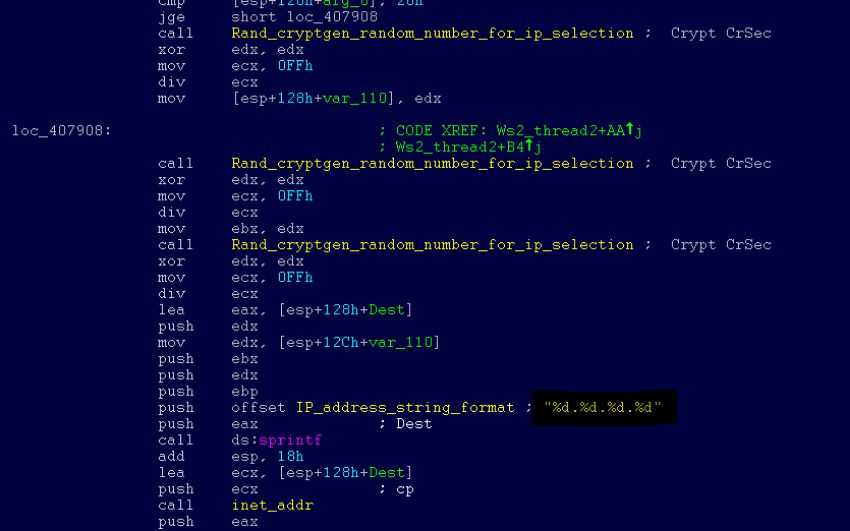

Εγκαθιστά το Doublepulsar, ένα backdoor που επιτρέπει την τηλεχειρισμό του μολυσμένου μηχανήματος. Αυτό είναι ένα άλλο κλεμμένο εργαλείο της NSA που διέρρευσε παράλληλα με Eternalblue. Το κακόβουλο λογισμικό ελέγχεται επίσης μέσω του ανώνυμου δικτύου Tor, για να λαμβάνει περαιτέρω εντολές από τους δημιουργούς του.

Όπως φαίνεται όμως στον κώδικα του κακόβουλου λογισμικού υπήρχε και ένας διακόπτης απενεργοποίησης με την μορφή ενός kill switch domain.

Τι σημαίνει αυτό με απλά λόγια; Όταν το κακόβουλο λογισμικό εντοπίσει ότι υπάρχει ένα συγκεκριμένο domain, σταματάει τις λοιμώξεις. Αυτό το domain δημιουργήθηκε (καταχωρήθηκε) νωρίτερα σήμερα από έναν ερευνητή, ο οποίος παρατήρησε το dot-com στο reverse-engineered binary. Όταν η καταχώριση εντοπίστηκε από το κακόβουλο λογισμικό, σταμάτησε αμέσως τη διανομή ransomware, και την παγκόσμια εξάπλωσή του.

Οι συνδέσεις στο μαγικό domain: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com οδηγούνται σε ένα διακομιστή στην Καλιφόρνια και οι διαχειριστές των μολυσμένων συστημάτων που φτάνουν το domain θα ειδοποιηθούν, αναφέρει ο ερευνητής.

“Οι διευθύνσεις IP έχουν σταλεί στο FBI και το ShadowServer, έτσι οι οργανισμοί που επηρεάζονται θα πρέπει να λάβουν σύντομα μια ειδοποίηση”, δήλωσε ο ερευνητής, ο οποίος παραδέχτηκε ότι πρώτα καταχώρησε το domain, και μετά συνειδητοποίησε ότι ήταν ένα kill switch.

Ακολουθούν μερικοί γρήγοροι σύνδεσμοι σε πολύ περισσότερες τεχνικές λεπτομέρειες που έχουμε συγκεντρώσει:

Η ομάδα Talos της Cisco ανέλυσε το κακόβουλο λογισμικό, περιγράφοντας τα συστατικά του.

Ένα αποκρυπτογραφημένο δείγμα του κακόβουλου λογισμικού υπάρχει εδώ.

Ένα exploit για το MS17-010 γραμμένο σε Python με παράδειγμα shellcode. Βασίζεται στο εργαλείο Eternalblue που έχει κλαπεί από την NSA και αναπτύχθηκε από τον infosec RiskSense. Αποκαλύπτει ότι το σφάλμα διακομιστή SMB είναι το αποτέλεσμα μιας υερχείλισης buffer στον κώδικα της Microsoft.

Μπορείτε να παρακολουθείτε τις λοιμώξεις σε πραγματικό χρόνο, από εδώ. Υπάρχουν τουλάχιστον 104.000 αναγνωρισμένοι μολυσμένοι ξενιστές παγκοσμίως.