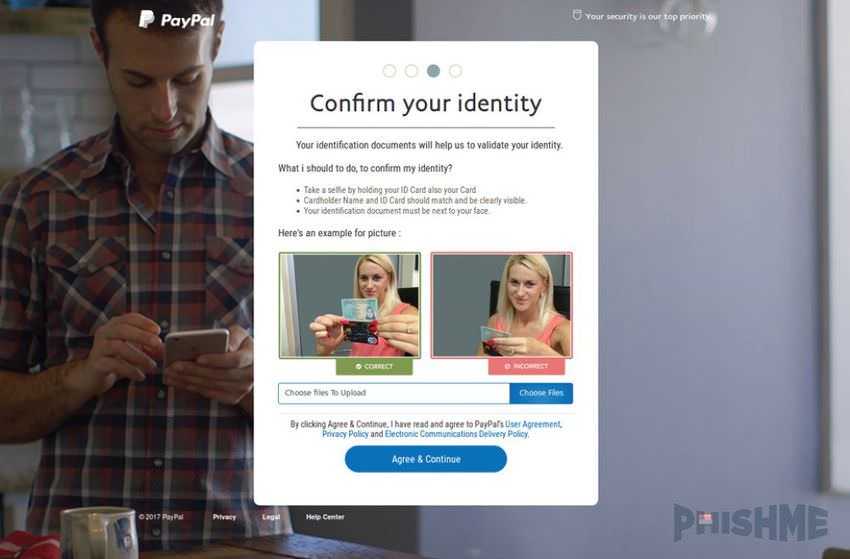

Μια ψεύτικη ιστοσελίδα της Paypal που στην ουσία ψάρευε θύματα (phishing), ζητούσε από τους χρήστες να επιβεβαιώσουν τον λογαριασμό τους, στέλνοντας μία selfie φωτογραφία τους στην οποία θα κρατούσαν την ταυτότητά τους.

Η ψεύτικη ιστοσελίδα της PayPal εξαπατούσε τα θύματα της, παρουσιάζοντας ένα αντίγραφο της σελίδας σύνδεσης της Paypal στην οποία παρότρυνε τους χρήστες να κάνουν login δίνοντας τον κωδικό τους , και επιπρόσθετα τα στοιχεία της πιστωτικής τους κάρτας, και … μια selfie του χρήστη στην οποία θα κρατούσε εμφανώς την ταυτότητά του.

Το θέμα έφεραν στο προσκήνιο οι ερευνητές ασφαλείας της PhishMe, και σύμφωνα με την αναφορά τους, ο απατεώνας προσπαθούσε μέσω μηνυμάτων με emails να κατευθύνει τους χρήστες προς μια σελίδα phishing PayPal ιστοσελίδα, γραμμένη σε WordPress, που βρισκόταν στην Νέα Ζηλανδία.

Αυτή την στιγμή, η εν λόγω phishing ιστοσελίδα, έχει αφαιρεθεί. Η URL διεύθυνσή της δεν προσομοίαζε αυτήν της Paypal, οπότε οι χρήστες που είχαν μία κάποια εμπειρία στις phishing σελίδες, θα έπρεπε να αντιληφθούν αμέσως ότι ήταν σε μια σελίδα με λάθος διεύθυνση.

Στην πρώτη τεκμηρίωση της ταυτότητας των χρηστών, η ιστοσελίδα ζητούσε οι χρήστες να γράψουν τον όνομα και τον κωδικό πρόσβασή τους. Ο απατεώνας όμως δεν ήταν ικανοποιημένος. Από την στιγμή που κάποιος έδινε τον κωδικό του σε αυτήν την σελίδα, τότε ο απατεώνας ήταν σίγουρος ότι έχει να κάνει με ένα απρόσεκτο ή ανεκπαίδευτο χρήστη, και έτσι προχωρούσε στην ζήτηση περισσοτέρων στοιχείων. Κατά τη διάρκεια μιας διαδικασίας τεσσάρων βημάτων, η ιστοσελίδα ζητούσε την διεύθυνση του χρήστη, τα δεδομένα της πιστωτικής του κάρτας, και μια selfie φωτογραφία του που θα κρατάει στο χέρι του την ταυτότητά του.

Δεν είναι σαφές γιατί ο απατεώνας ήθελε αυτές τις πληροφορίες. Ο ειδικός της PhishMe κος Chris Sims πιστεύει ότι τις ήθελε «για να δημιουργήσει λογαριασμούς cryptocurrency, για να ξεπλύνει χρήματα που έχει κλέψει από άλλα θύματα.»

Φυσικά αυτή η τεχνική με την selfie, όπου το θύμα κρατά την ταυτότητά του στο χέρι, δεν γίνεται για πρώτη φορά. Τον Οκτώβριο του 2016, η McAfee είχε ανακαλύψει μια παραλλαγή του τραπεζικού trojan Acecard Android, που επίσης ζητούσε από τους χρήστες κατά τη σύνδεση του κινητό τους στο τραπεζικό λογαριασμό τους, να λάβει μια selfie κρατώντας την ταυτότητά τους.

Η τακτική ήταν αρκετά καινοτόμα εκείνη την εποχή, και γράφτηκαν αρκετά άρθρα σχετικά. Πιθανά λοιπόν να έδωσε και την ιδέα στον τωρινό απατεώνα και αποφάσισε να την προσαρμοστεί στο phishing του.

Η διαδικασία της «selfie αποστολής» στην τωρινή ιστοσελίδα είναι περίεργη. Αντί να βασίζονται σε WebRTC ή σε Flash ώστε να παίρνει πρόσβαση στην κάμερα του χρήστη για να τραβήξει ο χρήστης μια φωτογραφία και να την αποθηκεύσει αυτόματα, ο απατεώνας ζητούσε από τους χρήστες να ανεβάσουν μια φωτογραφία από τον υπολογιστή τους. Αυτό σημαίνει περισσότερη ταλαιπωρία, καθώς ο χρήστης πρέπει να βγάλει μια selfie, να την μεταφέρει στον υπολογιστή, και στη συνέχεια να φορτώσει στη σελίδα του απατεώνα. Η παράταση της επίθεσης με αυτόν τον τρόπο, δίνει στον χρήστη περισσότερο χρόνο για να παρατηρήσει κάτι λάθος σηον ψεύτικη Paypal ιστοσελίδα και να σταματήσει την διαδικασία.

Επιπλέον, υπάρχει ένα δεύτερο ζήτημα. Οι phishing ιστοσελίδες συνήθως δεν διαθέτουν κανόνες στο είδος της μορφής της επικύρωσης, και λαμβάνουν οτιδήποτε οι χρήστες ανεβάζουν. Αυτός ο phisher είχε ειδικούς κανόνες για την μορφή των φωτογραφιών και ζητούσε μόνο μορφή JPEG, JPG ή PNG.

Ο απατεώνας έκανε επίσης και λάθη. Η φωτογραφία του χρήστη δεν αποθηκευόταν σε ένα διακομιστή υπό τον έλεγχο του απατεώνα, αλλά έστειλε τα δεδομένα σε μια διεύθυνση e-mail στο «oxigene[.]007 @ Yandex[.]com.»

Ο Sims λέει ότι έψαξε για αυτή τη διεύθυνση στον κατάλογο χρηστών του Skype και βρήκε ένα άτομο που ονομάζεται «Najat Ζou,» από το «Mansac, της Γαλλίας.» Φυσικά αυτές οι πληροφορίες δεν είναι αξιόπιστες για να καθορίσουν την εθνικότητα ή την τοποθεσία του χρήστη, παρέχουν απλά ένα πρώτο βήμα από που να ξεκινήσουν την έρευνα τους οι αστυνομικοί, αν αποφασίσουν να διερευνήσουν περαιτέρω την υπόθεση.