Γνωρίζατε ότι ορισμένες από τις πιο καταστροφικές phishing καμπάνιες καθοδηγούνται από πολύ ισχυρούς υπερυπολογιστές τεχνητής νοημοσύνης που βασίζονται στο cloud; Στο σημερινό άρθρο θα σας δείξουμε πώς γίνεται μια phishing επίθεση και στη συνέχεια θα εξετάσουμε τη δύναμη πίσω από τις σύγχρονες και εξαιρετικά επιτυχημένες εκστρατείες που αντιμετωπίζουμε σήμερα.

Οι επιθέσεις phishing γίνονται τόσο συχνά που αν δεν γνωρίζετε πώς λειτουργούν, πιθανότατα θα πέσετε και εσείς θύμα κάποια στιγμή. Ο καλύτερος τρόπος για να δείτε τι εμπλέκεται σε μια επίθεση phishing είναι να ρίξετε μια ματιά από την ιδέα της επίθεσης μέχρι την εκτέλεσή της. Θα σας δείξουμε πόσο εύκολο είναι να πραγματοποιήσετε μια καλή επίθεση phishing και πως μπορούμε να πάμε την επίθεσή μας σε άλλο επίπεδο.

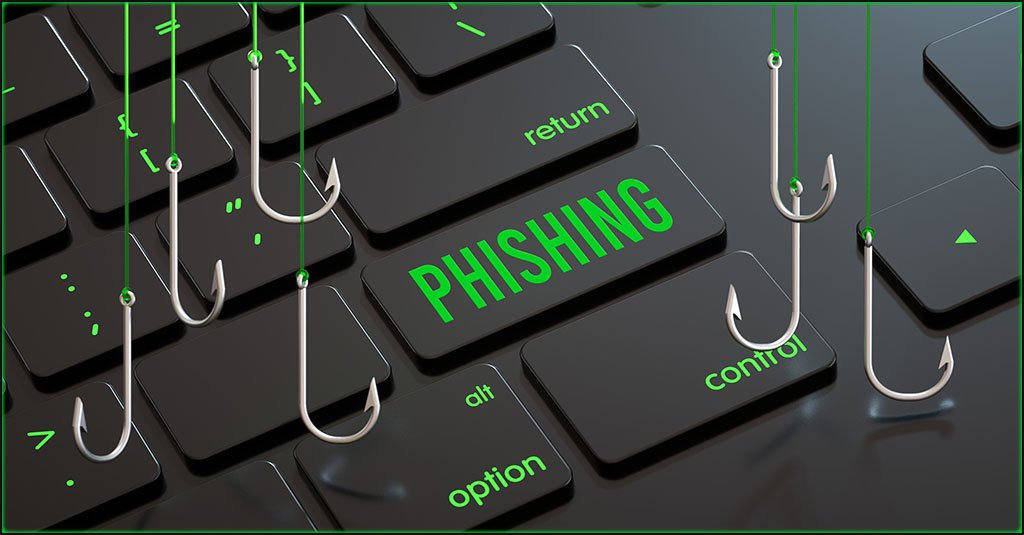

Social-Engineer Toolkit: Fake Twitter login page

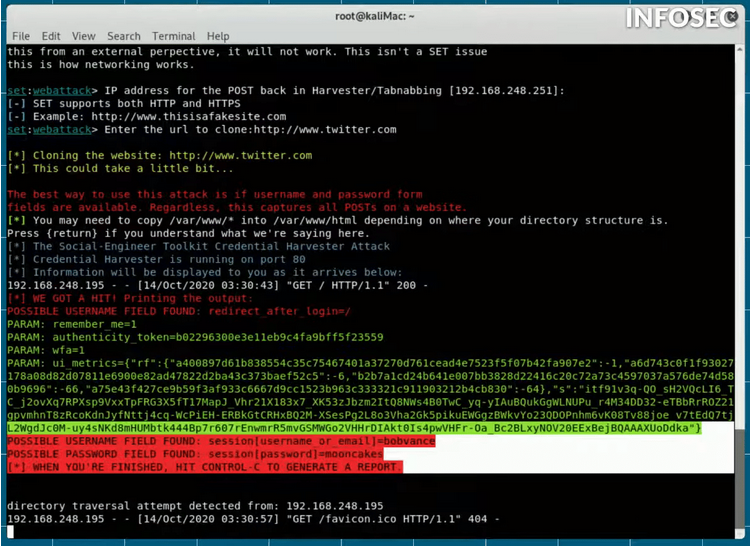

Αυτό που κάνω εδώ είναι απλά να ρυθμίσω το Social-Engineer Toolkit. Το πρόγραμμα αυτό αυτοματοποιεί τη δημιουργία μιας επίθεσης phishing και την καθιστά πολύ εύκολη. Για αρχή, θα επιλέξω το συγκεκριμένο στοιχείο, το οποίο είναι “Social-Engineering Attacks”. Στη συνέχεια, “Website Attack Vectors” και τέλος θα επιλέξω την τρίτη επιλογή, “Credential Harvester Attack Method”.

Στη συνέχεια, θα χρησιμοποιήσουμε το Twitter ως παράδειγμα αυτού που θα προσπαθήσουμε να κλωνοποιήσουμε. Έτσι, θα προχωρήσω και θα χρησιμοποιήσω το “Site Cloner”.

Και η διεύθυνση IP στην οποία θέλω να επιστρέψει η σύνδεσή μου, θα είναι η IP αυτού του μηχανήματος, η οποία είναι 192.168.248.251. Στη συνέχεια με ρωτάει τι θέλω να κλωνοποιήσω και θα εισαγάγω τη διεύθυνση URL του Twitter.

Χειροκίνητη αποστολή ηλεκτρονικού μηνύματος phishing

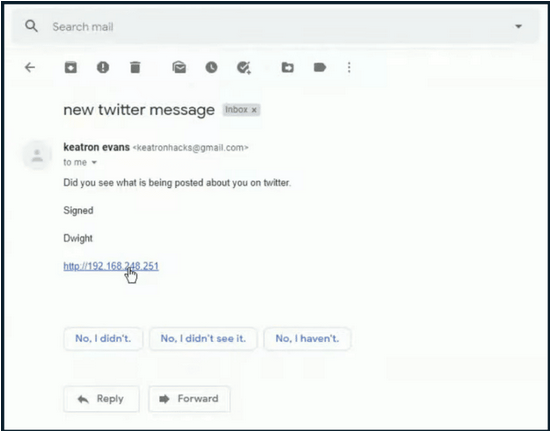

Τι συμβαίνει λοιπόν ως αποτέλεσμα; Θα μπω στον λογαριασμό μου στο Gmail και θα στείλω το μήνυμα ηλεκτρονικού ψαρέματος. Θα συντάξω λοιπόν ένα όμορφο και ψαρωτικό μήνυμα με προσοχή έτσι ώστε να μην κινήσω υποψίες.

Θα βάλω το θέμα ως “new twitter message. Σαν Θέμα στο email μπορώ να πω κάτι σαν: “did you see what is being posted about you on Twitter?”.

Έτσι έστειλα στο θύμα μου αυτό το μήνυμα. Θα κάνω τον σύνδεσμο ορατό, ώστε να μπορείτε να δείτε το περιεχόμενο πού δείχνει. Θα βάλω απλώς έναν σύνδεσμο στο μηχάνημα, “http://192.168.248.251”. Τώρα θα μπορούσαμε να το τροποποιήσουμε και να το κάνουμε να λέει “twitter.com”. Αλλά θέλω να δείτε πώς μοιάζει ο σύνδεσμος. Οπότε προχωράμε και στέλνουμε αυτό το μήνυμα ως έχει.

Πώς το θύμα παίρνει τα διαπιστευτήριά του

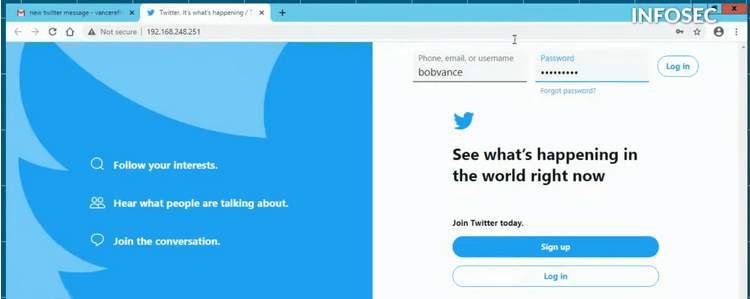

Τώρα θα παίξουμε το θύμα. Θυμηθείτε, βρισκόμαστε ακόμα στη διαδικασία της επίθεσης. Οπότε πάμε στο μηχάνημα του θύματος. Το θύμα πηγαίνει και ανοίγει το Gmail του. Σε αυτή την περίπτωση, είναι ο Bob.

Οπότε ο Bob μπαίνει στο λογαριασμό του στο Gmail. Βλέπει ένα νέο μήνυμα και το ανοίγει. Ελέγχει για να δει τι γράφουν οι άνθρωποι γι' αυτόν στο Twitter. Φτάνει εκεί και συνειδητοποιεί ότι πρέπει να συνδεθεί. Έτσι, ο Bob μπαίνει στο λογαριασμό του στο Twitter κάνοντας κλικ στο login.

Στη συνέχεια το θύμα μας βάζει το email και τον κωδικό πρόσβασης, αυτό που βλέπουμε από την πλευρά του επιτιθέμενου και κάτω βλέπετε πως φαίνονται τα πράγματα από τη πλευρά του επιτιθέμενου.

Χρήση machine learning και AI σε επιθέσεις phishing

Μια εύκολη τεχνική και απλή που σίγουρα θα μπορούσαμε να την επεκτείνουμε σε 100.000 ανθρώπους εύκολα και γρήγορα. Αλλά τι γίνεται όταν έχουμε να διαχειριστούμε άμεσα 100.000 απαντήσεις και να μάθουμε ποιος έκανε κλικ;

Τι θα γινόταν αν μπορούσαμε να διαβάσουμε αυτές τις 100.000 απαντήσεις σε πραγματικό χρόνο και μέσα σε ένα χιλιοστό του δευτερολέπτου να κατασκευάσουμε μια άλλη επίθεση με βάση την ανατροφοδότηση και να ξαναφάξουμε όλους χρησιμοποιώντας αυτή τη τεχνητή νοημοσύνη; Στη συνέχεια, να το επαναλαμβάνουμε αυτό ξανά και ξανά, επιτυγχάνοντας υψηλότερο ποσοστό δολωμάτων με κάθε επίθεση.

Σε αυτό το σημείο έρχεται το machine learning. Οι ομάδες APT χρησιμοποιούν πλέον αλγορίθμους machine learning σε συνδυασμό με τεράστια υπολογιστική ισχύ για την εκτέλεση αυτών των εξαιρετικά αποτελεσματικών εκστρατειών. Αυτό καθίσταται εφικτό από τα μοντέλα υπηρεσιών cloud.

Αρχικά, δημιουργούν μοντέλα εκπαίδευσης τα οποία θα εκπαιδευτούν με βάση την ανατροφοδότηση από απόπειρες phishing. Στη συνέχεια, ξεκινούν οι επιθέσεις phishing. Μόλις επιστρέψουν οι απαντήσεις, όλα αυτά τα δεδομένα τροφοδοτούνται σε διακομιστές cloud που έχουν σχεδιαστεί για να διαχειρίζονται αποτελεσματικά τεράστιες ποσότητες δεδομένων. Μιλάμε για 1.000 μηχανήματα με τέσσερα terabytes RAM, για παράδειγμα. Εδώ είναι που το machine learning και η τεράστια υπολογιστική ισχύς από τους διακομιστές cloud είναι κρίσιμες.

Αφού υπολογιστούν όλες οι απαντήσεις και περάσουν από μοντέλα machine learning, παράγονται τα αποτελέσματα και ανακυκλώνονται μέσω ττου machine learning. Αμέσως όλοι θα ξαναγίνουν phished και αυτή η διαδικασία θα είναι οδυνηρά αποτελεσματική.

Θα μπορούσαμε να τα κάνουμε όλα αυτά χειροκίνητα, αλλά θα σπαταλούσαμε πολύ χρόνο. Αυτός είναι ένας από τους κύριους λόγους για τους οποίους οι επιθέσεις phishing σήμερα είναι τόσο αποτελεσματικές και βελτιώνονται τόσο γρήγορα.

Αυτός είναι επίσης ο λόγος για τον οποίο είναι σημαντικό να βεβαιωθείτε ότι αν προσπαθείτε να αμυνθείτε εναντίον αυτών, χρησιμοποιείτε κάτι που μπορεί να φτάσει την δύναμη αλλά και την ευφυΐα αυτών των machine learnings. Είναι επίσης σημαντικό να βεβαιωθείτε ότι χρησιμοποιείτε μια λύση δοκιμών phishing, ικανή να μιμηθεί αυτή τη συμπεριφορά.