Βασικός στόχος των επιτιθέμενων είναι να συγκεντρώσουν ευαίσθητα δεδομένα από τα «μολυσμένα» συστήματα. Σε αυτά συμπεριλαμβάνονται έγγραφα, αλλά και διάφορα κλειδιά κρυπτογράφησης, ρυθμίσεις VPN, κλειδιά SSH (ως μέσο αναγνώρισης ενός χρήστη σε έναν server SSH), καθώς και αρχεία RDP (αρχεία που χρησιμοποιούνται από τον Remote Desktop Client για να ανοίγει αυτόματα μια σύνδεση).

«Πολλοί είναι οι λόγοι που μας κάνουν να πιστεύουμε ότι αυτό θα μπορούσε να είναι μία εκστρατεία που υποστηρίχθηκε από κάποιο κράτος. Πρώτα απ ‘όλα, παρατηρήσαμε έναν πολύ υψηλό βαθμό επαγγελματισμού στις λειτουργικές διαδικασίες της ομάδας που βρίσκεται πίσω από αυτή την επίθεση: από τη διαχείριση των υποδομών, τη διακοπή λειτουργίας της επιχείρησης, τον τρόπο που απέφευγαν να εκτεθούν μέσα από κανόνες πρόσβασης, μέχρι και το γεγονός ότι εξαφάνιζαν εντελώς τις ενέργειες τους αντί να σβήνουν τα αρχεία καταγραφής. Ο συνδυασμός των παραπάνω δείχνει ότι η απειλή αυτή ξεπερνά το Duqu από άποψη εξέλιξης, καθιστώντας τη μία από τις πιο προηγμένες που έχουμε δεχθεί μέχρι στιγμής», δήλωσε ο Costin Raiu, Director, Global Research and Analysis Team (GReAT) της Kaspersky Lab.

Οι ερευνητές της Kaspersky Lab αντιλήφθηκαν για πρώτη φορά την απειλή αυτή το 2013, όταν παρατήρησαν προσπάθειες εκμετάλλευσης μίας ευπάθειας δικών της προϊόντων, η οποία είχε διορθωθεί πέντε χρόνια πριν. Το exploit έδινε στο κακόβουλο λογισμικό τη δυνατότητα να αποφύγει τον εντοπισμό. Φυσικά, η κατάσταση αυτή προκάλεσε το ενδιαφέρον της εταιρείας και έτσι ξεκίνησε η έρευνα.

Για τα θύματα του, ο ιός Careto μπορεί να έχει καταστροφικά αποτελέσματα. Παρακολουθεί όλα τα κανάλια επικοινωνίας και συλλέγει τις πιο ζωτικής σημασίας πληροφορίες από το μηχάνημα του θύματος. Ο εντοπισμός του είναι εξαιρετικά δύσκολος, λόγω των υψηλών δυνατοτήτων stealth rootkit, των ενσωματωμένων λειτουργιών του και των επιπρόσθετων μονάδων ψηφιακής κατασκοπείας.

Βασικά Ευρήματα:

- Φαίνεται ότι η ισπανική γλώσσα είναι η μητρική αυτών που ανέπτυξαν την απειλή, κάτι που έχει παρατηρηθεί πολύ σπάνια σε αντίστοιχες επιθέσεις.

- Η εκστρατεία ήταν ενεργή για τουλάχιστον πέντε χρόνια μέχρι τον Ιανουάριο του 2014 (μερικά δείγματα του Careto φαίνεται ότι αναπτύχθηκα από το 2007). Κατά τη διάρκεια των ερευνών της Kaspersky Lab, είχε τερματιστεί η λειτουργία των command-and-control servers.

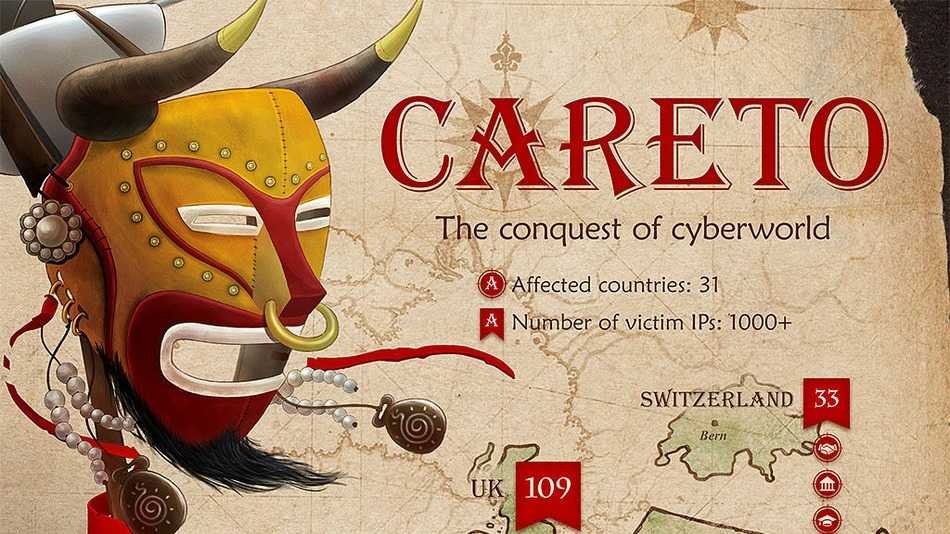

- Πάνω από 380 θύματα έχουν εντοπιστεί σε περισσότερες από 1000 διευθύνσεις IP. Προσβεβλημένα συστήματα έχουν εντοπιστεί σε: Αλγερία, Αργεντινή, Βέλγιο, Βολιβία, Βραζιλία, Κίνα, Κολομβία, Κόστα Ρίκα, Κούβα, Αίγυπτο, Γαλλία, Γερμανία, Γιβραλτάρ, Γουατεμάλα, Ιράν, Ιράκ, Λιβύη, Μαλαισία, Μεξικό, Μαρόκο, Νορβηγία, Πακιστάν, Πολωνία, Νότια Αφρική, Ισπανία, Ελβετία, Τυνησία, Τουρκία, Ηνωμένο Βασίλειο, Ηνωμένες Πολιτείες και Βενεζουέλα.

- Η πολυπλοκότητα και το παγκόσμιο αποτύπωμα των εργαλείων που χρησιμοποιήθηκαν από τους επιτιθέμενους καθιστά αυτή την επιχείρηση ψηφιακής κατασκοπείας πολύ ιδιαίτερη. Μεταξύ άλλων η εκστρατεία αυτή αξιοποίησε εξελιγμένα exploits, ένα εξαιρετικά προηγμένο κακόβουλο λογισμικό, ένα rootkit, ένα bootkit, ενώ είχε αναπτυχθεί σε εκδόσεις για λειτουργικά Mac OS X και Linux και – ενδεχομένως – για Android και iOS. Το The Mask χρησιμοποίησε, επίσης, μια προσαρμοσμένη επίθεση κατά των προϊόντων της Kaspersky Lab.

- Μεταξύ άλλων εργαλείων, χρησιμοποιήθηκε και τουλάχιστον ένα Adobe Flash Player exploit (CVE-2012-0773). Το exploit αυτό είχε σχεδιαστεί για τις εκδόσεις του Flash Player πριν από τις εκδόσεις 10.3 και 11.2. Αρχικά ανακαλύφθηκε από τη VUPEN και χρησιμοποιήθηκε το 2012 για να ξεφύγει από το sandbox του Google Chrome και να κερδίσει το διαγωνισμό CanSecWest Pwn2Own.

Σύμφωνα με την ανάλυση της Kaspersky Lab, η εκστρατεία The Mask στηρίζεται σε επιθετικά phishing emails, με links που οδηγούσαν σε μια κακόβουλη ιστοσελίδα. Η κακόβουλη ιστοσελίδα περιέχει μια σειρά exploits σχεδιασμένα για να «μολύνουν» τον επισκέπτη, ανάλογα με τις ρυθμίσεις του συστήματος του. Μετά την επιτυχημένη «μόλυνση», η κακόβουλη ιστοσελίδα ανακατευθύνει τον χρήστη στην ασφαλή διεύθυνση που αναφερόταν στο e-mail, η οποία μπορεί να είναι ένα βίντεο στο YouTube ή ένα ενημερωτικό portal.

Πρέπει να σημειωθεί ότι οι ιστοσελίδες με exploits δεν «μολύνουν» αυτόματα τους επισκέπτες. Αντ’ αυτού, οι επιτιθέμενοι φιλοξενούν τα exploits σε συγκεκριμένους φακέλους στην ιστοσελίδα, τα οποία άμεσα δεν αναφέρονται πουθενά, εκτός από τα κακόβουλα e-mails. Μερικές φορές, οι επιτιθέμενοι χρησιμοποιούν subdomains στις «μολυσμένες» ιστοσελίδες, για να τις κάνουν να φαίνονται πιο ρεαλιστικές.

- Αυτά τα subdomain προσομοιώνουν υποενότητες των κυριοτέρων εφημερίδων της Ισπανίας, καθώς και ορισμένων διεθνών, όπως για παράδειγμα του “Guardian” και της “Washington Post”.

Το malware παρακολουθεί όλα τα κανάλια επικοινωνίας και συλλέγει τις πιο κρίσιμες πληροφορίες από το «μολυσμένο» σύστημα. Ο εντοπισμός του είναι εξαιρετικά δύσκολος, λόγω των αυξημένων δυνατοτήτων stealth rootkit που διαθέτει. Το Careto είναι ένα εξαιρετικά σπονδυλωτό σύστημα. Υποστηρίζει plugins και αρχεία ρυθμίσεων, τα οποία του επιτρέπουν να εκτελεί ένα μεγάλο αριθμό λειτουργιών. Εκτός από τις ενσωματωμένες λειτουργίες, οι λειτουργοί του Careto μπορούν να «ανεβάσουν» επιπλέον λειτουργίες που θα μπορούσαν να εκτελέσουν οποιοδήποτε κακόβουλο έργο.

Πάντως, η Kaspersky Lab σημειώνει πως τα τα προϊόντα της εντοπίζουν και εξαλείφουν όλες τις γνωστές εκδόσεις του The Mask/ Careto.

Μπορείτε να διαβάσετε την πλήρη έκθεση για το The Mask/Careto, με λεπτομέρειες για τα κακόβουλα εργαλεία, τα στατιστικά στοιχεία και τις ενδείξεις προσβολής. Τέλος, μπορείτε να δείτε τις απαντήσεις στα επαναλαμβανόμενα ερωτήματα για την «Μάσκα».